URLhaus ist ein Cyber-Projekt von der bekannten abuse.ch Non-Profit-Organisation in der Schweiz ins Leben gerufen. Das Projekt konzentriert sich auf den Austausch von bösartigen URLs, und es gelang nur nach unten in Einnahme fast 100,000 Websites für die Verbreitung von Malware genutzt.

Der Take-Down-Betrieb erfordert die Zusammenarbeit von Hosting-Unternehmen, deren Infrastruktur verwendet wurde. Jedoch, Das ist keine leichte Aufgabe, da die meisten Unternehmen neigen dazu, die Zeit zu nehmen, um diese Berichte zu reagieren.

Mehr über URLhaus und seinen Take-Down-Betrieb

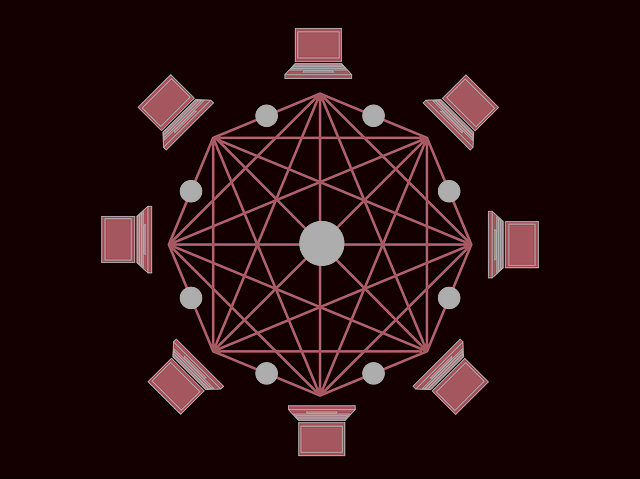

URLhaus wurde Ende März letztes Jahr ins Leben gerufen, mit der Idee, URLs für die Verbreitung von Malware verwendet zu sammeln und gemeinsam nutzen. Die 100,000 Malware Vertriebsstandorte wurden abgehängt innerhalb 10 Monate. Es dauerte 265 Sicherheitsexperten aus der ganzen Welt etwa zu identifizieren und einreichen 300 Malware-Websites auf einer täglichen Basis.

Nach eigenen Bericht zu diesem Thema, das Projekt verwaltet „Holen Sie sich die Aufmerksamkeit von vielen Hosting-Provider, ihnen zu helfen, zu identifizieren und Wieder mittelbare kompromittiert Websites in ihrem Netzwerk gehostet". Große Hosting-Provider haben Zehntausende von Kunden, eine erhebliche Menge an denen entführte Websites in ihrem Netzwerk, das von Cyber-Kriminellen missbraucht wird immer Malware zu verbreiten, sagten die Forscher.

Es ist bemerkenswert, dass die chinesische Hosting-Anbieter mit dem längsten dauerte zu reagieren. “Die drei chinesischen Top-Malware-Hosting-Netzwerke haben eine durchschnittliche Missbrauch Schreibtisch Reaktionszeit von mehr als einem Monat,” Der Bericht sagt. Genauer, ChinaNet, China Unicom und Alibaba verließ die kompromittierten Websites für mehr als einen Monat laufen. Die Nachlässigkeit reagieren gelassen 500 Malware-URLs aktiv und läuft, daher Verbreitung von Malware.

Die angemessene Antwort kam von Unified-Schicht, ein Hosting-Anbieter in den Vereinigten Staaten.

Die meisten Malware-Sites sind zu Emotet Ähnliche

Die durchschnittliche Anzahl der aktiven Verbreitung von Malware-Sites, die URLhaus zählt, ist zwischen 4,000 und 5,000 täglich.

Emotet wird durch Spam vermehrt die Benutzer fast jeden Tag Posteingang Hits, Die Forscher stellten fest.

Bösartige Spam-Kampagnen in der Regel ein Schelm Office-Dokument mit Makros enthalten, die beim Öffnen und ermöglicht automatisch heruntergeladen und ausgeführt Emotet von der kompromittierten Website. Es gibt einen Weg für diese Kampagnen Spam-Filter zu umgehen, und es ist zu einer kompromittierten Website-Hosting das böswillige Dokument zu umleiten, anstatt hängen Sie es an die E-Mail-Nachricht.

Es ist noch ein langer Weg im Hinblick auf die Reaktionszeit des Missbrauchs Schreibtische zu gehen, sagten die Forscher abschließend, Hoffnung, dass Hosting-Provider ihre Response-Raten verbessern und Materie ernsthaft die Verbreitung von Malware nehmen.