パロアルトネットワークスの研究者は、AppleOSXとiOSに影響を与える新しいマルウェアファミリーを発見しました. 吹き替えWireLurker, マルウェアは、ジェイルブレイクされていないiOSデバイスでも侵害します.

これは、従来のウイルスと同じようにiOSアプリに感染する最初のマルウェアタイプです。. WireLurkerは、バイナリファイルの置換によって悪意のあるiOSアプリケーションも自動化します. このマルウェアは、TencentCompanyの中国人開発者によって今年6月に初めて検出されました。. 彼の発見の直後、多くのユーザーが、ジェイルブレイクされていないiPadやiPhoneにインストールされている奇妙なアプリについて報告し始めました。. Macユーザーは、自分のマシンに「WatchProc」のような名前のデーモンを起動することについても不満を漏らしました。. 被害者は、以前にMaijadiAppStoreからアプリをインストールしたことがあると述べました.

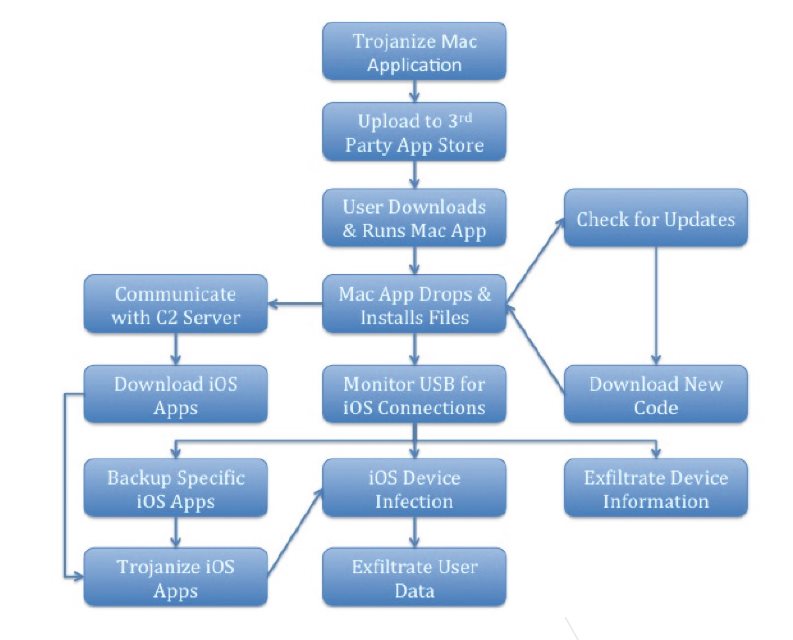

WireLurker –浸透方法と動作

研究者は、Macアプリが4月からの時間枠でこのストアからダウンロードされたことを発見しました 30 6月まで 11 含まれているWireLurker. 467 トロイの木馬に陽性であることが証明されたアプリケーションがダウンロードされました 356, 104 時間. WireLurkerは、これらのトロイの木馬化されたアプリケーションの1つで被害者のマシンに配布されます。. インストール時, マルウェアはコントロールサーバーとコマンドサーバーに接続し、更新を要求します. 侵害されたMacがUSB経由で他のiOSデバイスに接続されている場合, マルウェアはそれらを検出し、デバイスがジェイルブレイクされているかどうかを定義します.

- ジェイルブレイクされたデバイス: WireLurkerは、特定のアプリをデバイスからMacにバックアップし、悪意のあるバイナリファイルで再パッケージ化します。. 変更されたアプリケーションは、iTunesプロトコルを介してインストールされます.

- ジェイルブレイクされていないデバイス: WireLurkerは、ダウンロードするiOSアプリをインストールし、libimobiledeviceライブラリによって実装されたiTunesプロトコルを悪用します。.

これまでのところ、WireLurkerは複数回アップグレードされています. 最初はiOSデバイスに影響を与えることができませんでした, コマンドアンドコントロールサーバーとの通信はプレーンテキストでした.

WireLurkerの使命

マルウェアの主な目的は、次のようなデバイス固有の情報を収集することです。:

- モデル, シリアル, 電話番号

- デバイスタイプ

- ユーザーのAppleID

- Wi-Fiアドレス

- ディスク使用量データ

その後、WireLurkerは収集した情報をCに送信します&Cサーバー. マルウェアが示すコード構造は複雑です, そのバージョンには複数のコンポーネントが含まれています, 逆戻りを防ぐためにカスタマイズされた暗号化を使用します. 研究者は、WireLurkerが現在活発に開発されていると信じています. 将来的に使用されるのはまだぼやけています.

ユーザーは、サードパーティのストアからアプリケーションをダウンロードしないことをお勧めします。また、いかなる状況でも、iOSデバイスを信頼できないPCに接続することはできません。. デバイスがすでに侵害されている疑いがある場合, 疑わしいファイルのプロセスを確認してください.