Les chercheurs de Palo Alto Networks ont découvert une nouvelle famille de logiciels malveillants affectant Apple OS X et iOS. WireLurker Surnommé, le malware compromet même non-jailbreaké iOS.

Ceci est le premier programme malveillant qui infecte les applications iOS de manière un virus traditionnel fait. WireLurker automatise également les applications malveillantes iOS via le remplacement de fichier binaire. Le logiciel malveillant a été détecté pour la première fois en Juin de cette année par un développeur chinois avec la société Tencent. Peu de temps après sa découverte de nombreux utilisateurs ont commencé à déclarer sur les applications étranges étant installé sur leurs iPads et iPhones non jailbreakés. Les utilisateurs de Mac sont également plaints de démons de lancement avec des noms comme "WatchProc" sur leurs machines. Les victimes ont déclaré avoir installé des applications de la boutique App Maijadi précédemment.

WireLurker - Méthodes d'infiltration et le comportement

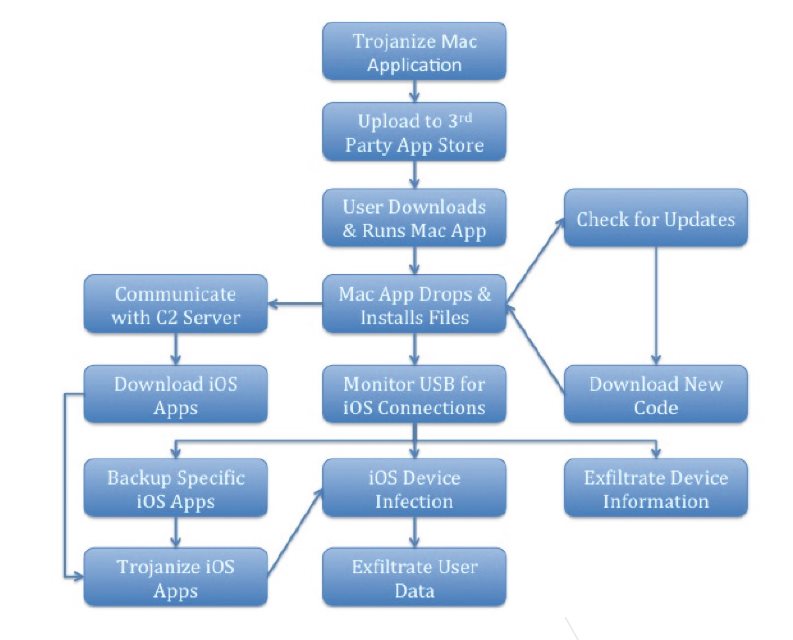

Les chercheurs ont découvert que les applications Mac téléchargés à partir de ce magasin dans le délai d'Avril 30 à Juin 11 contenue WireLurker. 467 applications qui se sont avérés positifs pour les chevaux de Troie ont été téléchargés 356, 104 fois. WireLurker serait distribué à la machine de la victime dans une de ces applications cheval de troie. Lors de l'installation, les contacts malveillants contrôle et de commande du serveur et les mises à jour de demande. Dans le cas où le compromis Mac est connecté à d'autres appareils iOS via USB, le malware les détecter et de définir si l'appareil est jailbreaké ou non.

- Les appareils jailbreakés: WireLurker serait sauvegarder certaines applications de l'appareil pour le Mac et les reconditionner avec un fichier binaire malveillant. Les applications modifiées seraient alors installés à travers un protocole iTunes.

- Les appareils non jailbreakés: WireLurker serait installer des applications iOS qu'il télécharge et exploiter les protocoles iTunes mises en œuvre par la bibliothèque de libimobiledevice.

Jusqu'à présent WireLurker a été mis à jour plusieurs fois. Au début, il n'a pas été en mesure d'affecter les appareils iOS, et la communication avec le serveur de commandement et de contrôle était en clair.

La mission de WireLurker

Le principal objectif du malware est de rassembler dispositif informations spécifiques telles que:

- Modèle, en série, numéro de téléphone

- Type d'appareil

- ID Apple de l'utilisateur

- Adresse Wi-Fi

- données sur l'utilisation du disque

WireLurker enverra ensuite les informations recueillies à la C&Serveur C. La structure du code présenté par le logiciel malveillant est complexe, ses versions sont à base de composants multiples, et on utilise le chiffrement personnalisé afin d'empêcher anti-inversion. Les chercheurs croient que WireLurker est développé activement en ce moment. Qu'est-ce qu'il serait utilisé à l'avenir est encore flou.

Les utilisateurs sont priés de ne pas télécharger des applications à partir de magasins de tiers et en aucun cas à connecter leur appareil iOS à l'ordinateur, ils ne font pas confiance. Dans le cas où vous pensez que votre appareil est déjà compromise, vérifier les processus pour les fichiers douteux.