Dit artikel gaat over een recente ransomware bedreiging die duizenden van Hewlett-Packard Enterprise Integrated heeft geraakt Lights-Out 4 interfaces of HPE iLO 4 in het kort. Deze interfaces bieden toegang tot HP Enterprise servers en hun afstandsbediening. De ransomware dreiging is het versleutelen van de harde schijven van de servers en dan veeleisend Bitcoins als een losgeld om de bestanden te herstellen binnen de drives. Een security-onderzoeker die gaat door de twitter account @M_Shahpasandi heeft de eerste tot de ontdekking van de aanval te maken geweest.

Wat is Hewlett-Packard Enterprise iLO and Related Interface?

iLO is een server op afstand beheren processor ingesloten op het systeem besturen van Hewlett-Packard Enterprise ProLiant-servers en Synergy compute modules. De beheerprocessor maakt het bewaken en besturen van servers vanuit afgelegen locaties. HPE iLO management is een krachtige tool die meerdere manieren om te configureren biedt, bijwerken, monitor, en reparatie servers op afstand.

De iLO webinterface groepen soortgelijke taken voor eenvoudige navigatie en workflow. De interface is georganiseerd in een navigatie boomstructuur. De top-level takken zijn Informatie, iLO Federation, Remote Console, Virtual Media, Energiebeheer, Netwerk, Hulp op afstand, en Administratie. In een notendop, deze interfaces bieden administratieve toegang tot alle servers die onder het bevel van de interface.

Meer informatie over de aanvallen op HPE iLO 4

Het lijkt erop dat voor nu HPE iLO interfaces die door de ransomware dreiging hebben geraakt zijn openbaar toegankelijke. Meer dan 5,000 iLO-4 zijn gevonden in het openbaar zo worden blootgesteld Shodan statistieken tonen.

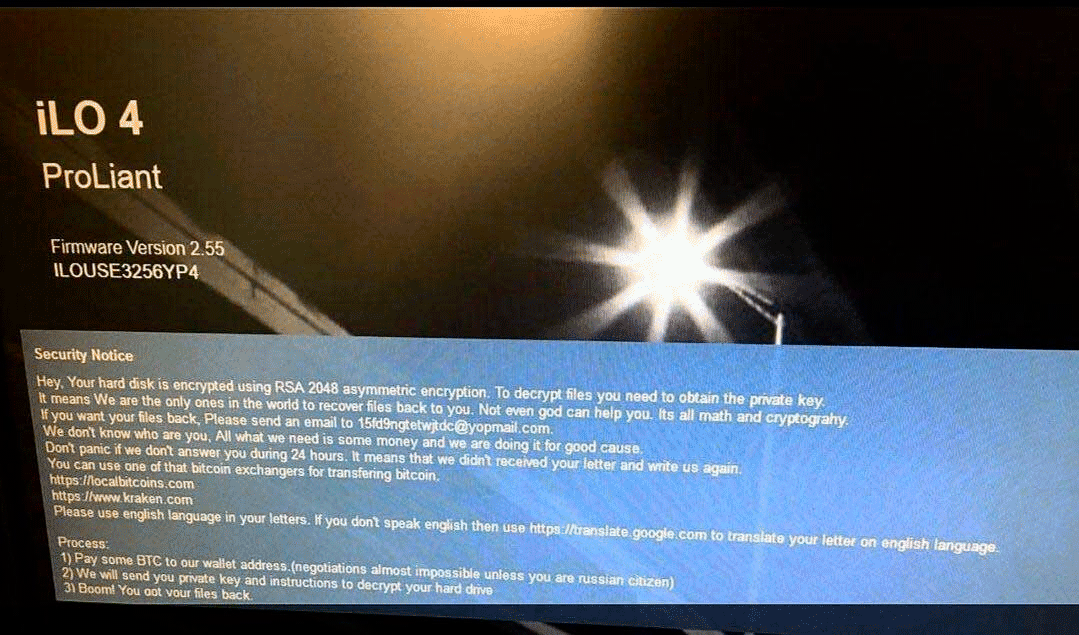

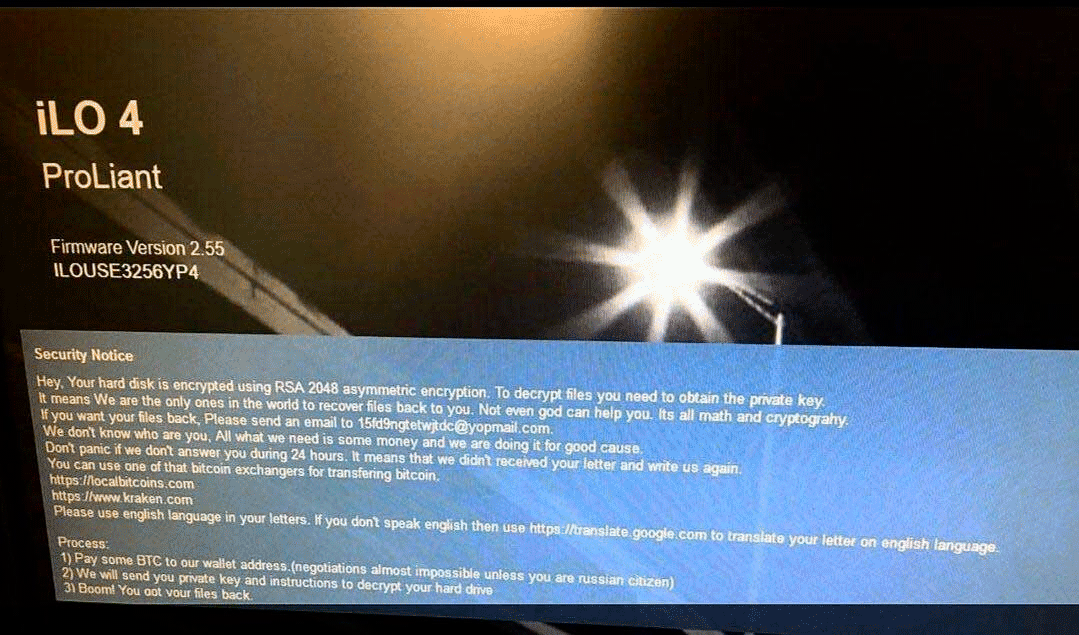

Als HPE iLO interface is getroffen door de ransomware, de veiligheid banner zal worden gewijzigd. De gewijzigde inlogbeveiliging banner toegevoegd door aanvallers vermeldt de volgende:

Beveiligingskennisgeving

He. Uw harde schijf is versleuteld met behulp van RSA 2048 asymmetrische encryptie. Om bestanden te decoderen moet je de private sleutel te krijgen.

Het betekent dat we de enigen in de wereld om bestanden te herstellen terug naar je. Zelfs niet god kan je helpen. Het is allemaal wiskunde en cryptografie .

Als u wilt dat uw bestanden terug, Stuur dan een e-mail naar 15fd9ngtetwjtdc@yopmail.com.

We weten niet wie ben jij, Alles wat we nodig hebben is wat geld en we doen het voor het goede doel.

Raak niet in paniek als we je niet beantwoorden tijdens 24 uur. Het betekent dat wij uw brief hebben ontvangen en opnieuw te schrijven ons.

U kunt gebruik maken van die bitcoin wisselaars voor het overbrengen van Bitcoin.

https://localbitcoins.com

https://www.kraken.com

Gebruik engels taal in uw brieven. Als je geen Engels spreken gebruik dan https://translate.google.com om uw brief op het Engels te vertalen.Werkwijze:

1) Betaal wat BTC om onze portemonnee adres.(negotations bijna onmogelijk, tenzij je een Russisch staatsburger)

2) Wij sturen u persoonlijke sleutel en instructies op uw harde schijf ontsleutelen

3) Boom! Je hebt je bestanden terug.

Hier is een afbeelding van de veiligheid banner gedeeld door @M_Shahpasandi op Twitter:

Slachtoffers melden dat de aanval inderdaad versleutelt of veegt de harde schijven die waren gericht. De chronologische volgorde van de aanval is het volgende:

- De toegang wordt verkregen tot de Integrated Lights-Out-interface

- De Veiligheidsraad Login Banner is ingeschakeld

- Een externe ISO gemonteerd is

- Scripts of programma's worden uitgevoerd vanuit de ISO

- De server wordt opgestart

Er wordt gespeculeerd dat de aanvallers gebruikt om toegang te krijgen door ofwel het uitvoeren van de CVE-2013-4786 kwetsbaarheid, waardoor een offline brute force attack een wachtwoordhash van een geldige iLO gebruiker of via de CVE-2017-12.542 kwetsbaarheid, die het mogelijk maakt een authenticatie bypass, opgelost door een update naar iLO versie 2.53.

Veel security onderzoekers adviseren HPE ILO 4 of een ander soortgelijk afstandsbediening-interface voor servers mag nooit worden aangesloten op het openbare internet. Secure VPN's moeten worden gebruikt voor de toegang en moet u de nieuwste firmware geïnstalleerd, die te allen tijde beschikbaar is hebben.