Steeds meer geavanceerde en innovatieve manieren worden ontwikkeld door cybercriminelen om ervoor te zorgen dat ze kunnen breken in systemen. Hier zijn verschillende verduistering technieken die door hackers met manieren waarop je kunt jezelf te beschermen tegen hen.

Obfuscation wordt veel gebruikt door malware schrijvers om virusscanners te omzeilen. Het is essentieel om te analyseren hoe deze verduistering technieken worden gebruikt in malware. Met nieuwe methoden en technologieën op een exponentiële niveau wordt ontwikkeld, het wordt een groenblijvende probleem voor cybersecurity onderzoeker te verkennen.

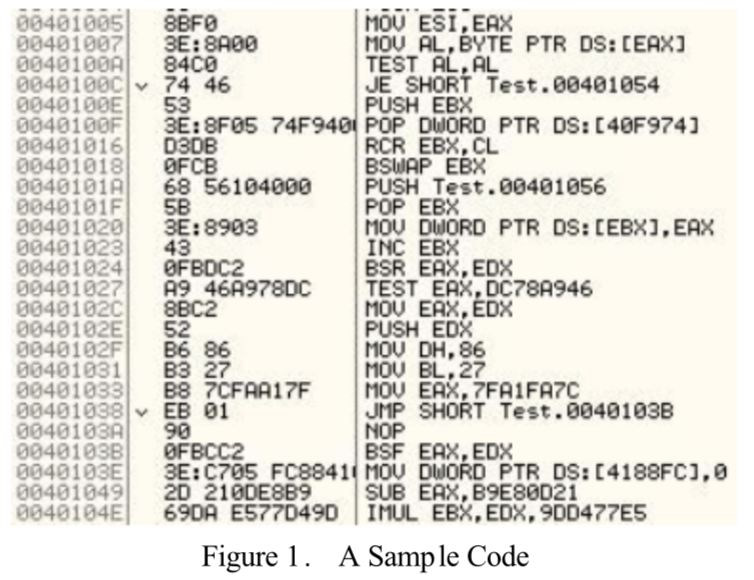

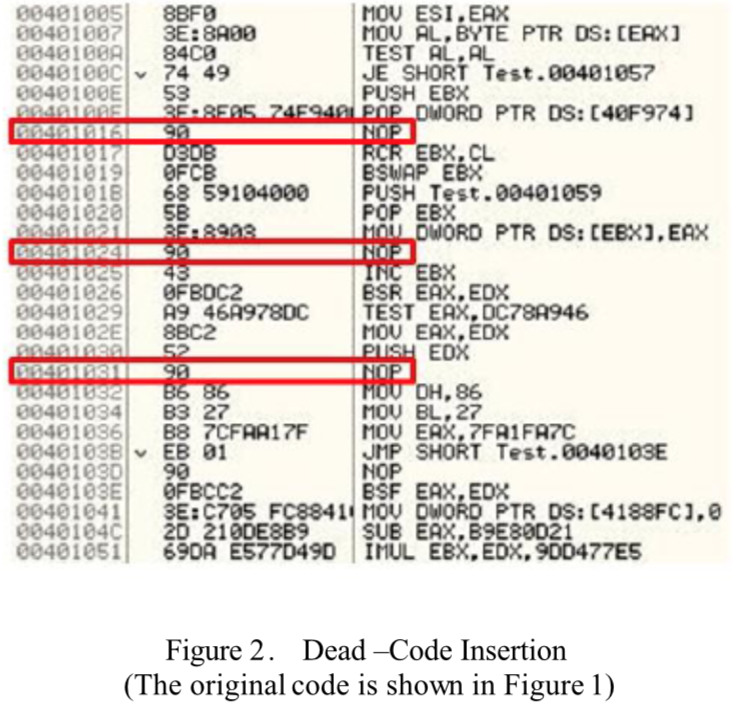

1. Dead-Code Insertion

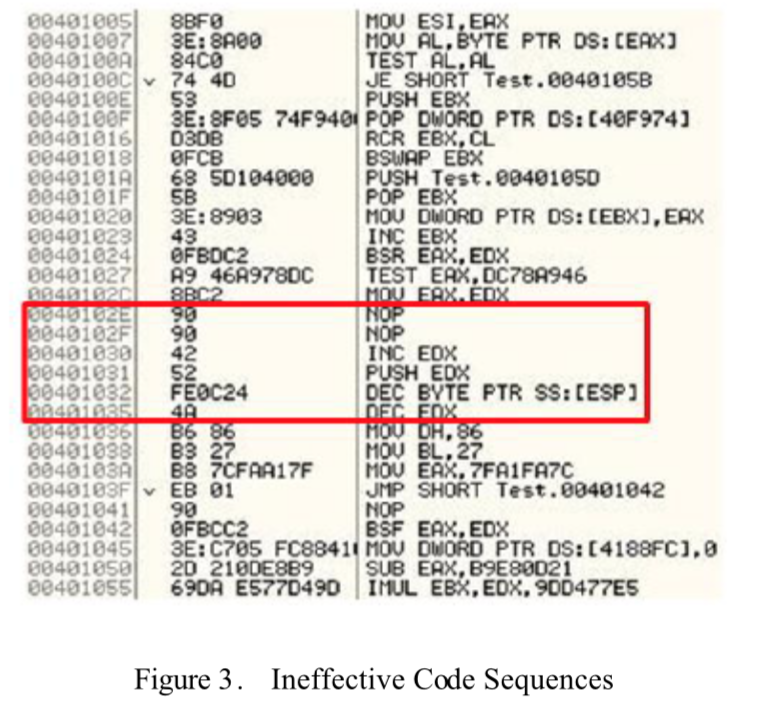

Dit is een eenvoudige rudimentaire techniek die werkt door het toevoegen van niet-effectieve instructies om een programma om de weergave te wijzigen, echter, niet veranderen van het gedrag. Figuur 1 en 2 tonen hoe makkelijk het is voor het originele stuk van de code die wordt versluierd door het toevoegen van in nop instructies. Ter bestrijding van dead-code inserties, de handtekening gebaseerde antivirus scanners moet in staat zijn om het niet-effectieve instructies verwijderen voordat de analyse. Zo, het versluieren code, proberen om haar voortbestaan te verzekeren en wat detectie moeilijker, een code sequenties kunnen zich als weergegeven in figuur 3.

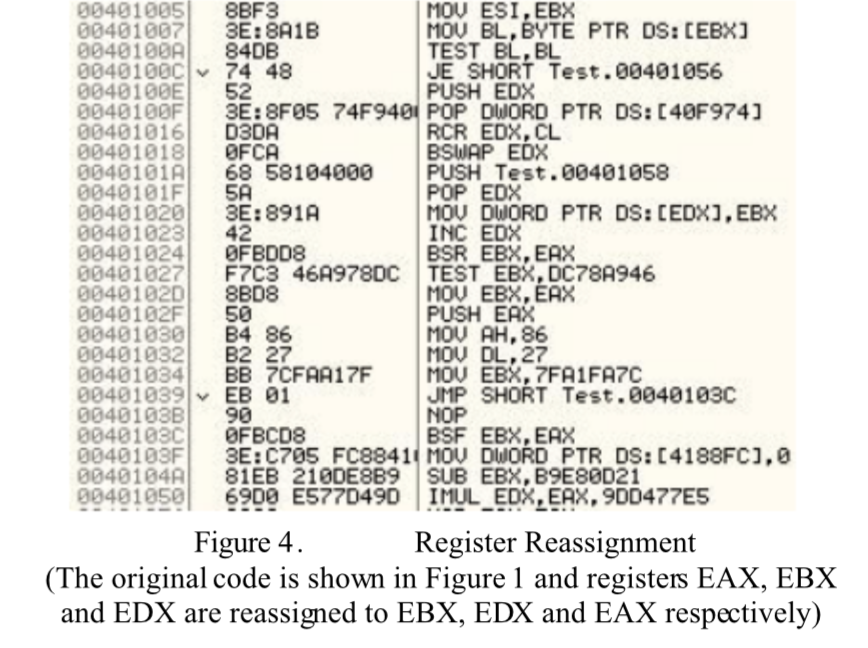

2. Registreer Herplaatsing

Registreer herplaatsing is een techniek die registers schakelt van generatie op generatie, terwijl in de tussentijd is de programmacode blijft zonder dat zijn gedrag. Figuur 4 toont een voorbeeld waarbij de oorspronkelijke code die in figuur geëvolueerd door overschakeling registers. (employed by Win95 / Regswap virus)

Merk op dat de wildcard zoeken deze versluieringssectie techniek onbruikbaar kan maken.

3. subroutine nabestelling

Subroutine herordening is een versluieringssectie techniek die het oorspronkelijke stuk code moeilijker maakt te detecteren door antivirus programma door de volgorde van subroutines code in een gerandomiseerde wijze. Het is een heel slimme manier om te zeggen dat deze techniek n kan genereren! verschillende varianten, waarbij n het aantal subroutines, bijv., Win32 / Ghost had tien subroutines, betekenis 10! = 3628800 verschillende generaties van de code.

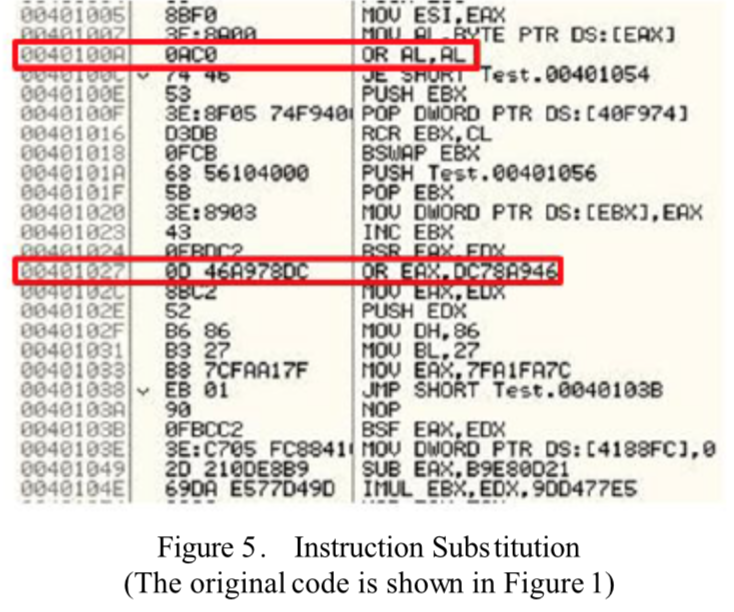

4. instructie Subroutines

Dit soort verwarring techniek zorgt ervoor dat de originele code evolueert door enkele instructies met andere equivalenten vervangen van de oorspronkelijke gebruiksaanwijzing die. Een voorbeeld uit Figuur nemen 5, xor kan worden vervangen door sub en mov kan worden vervangen door push / pop. Deze techniek kan de code veranderen in een bibliotheek van soortgelijke instructies.

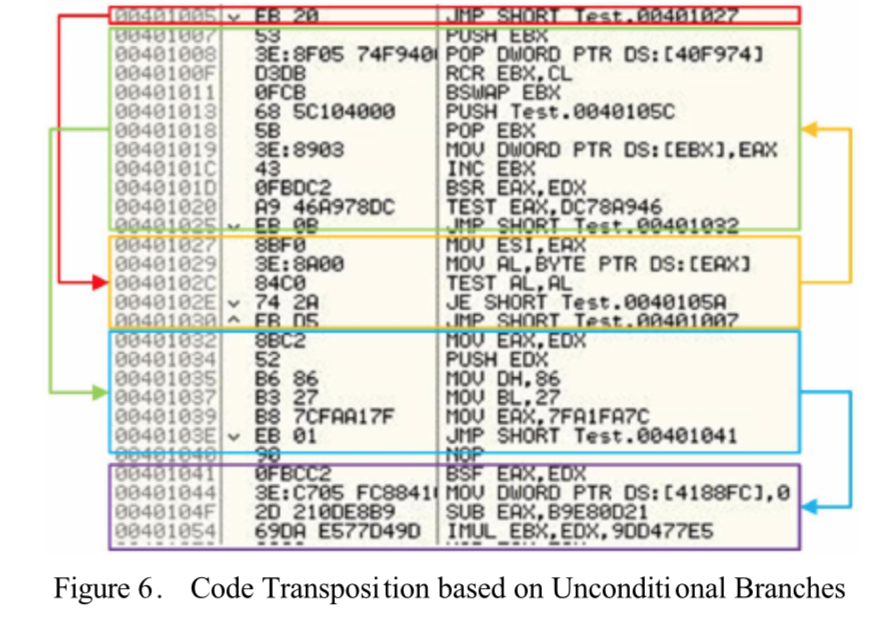

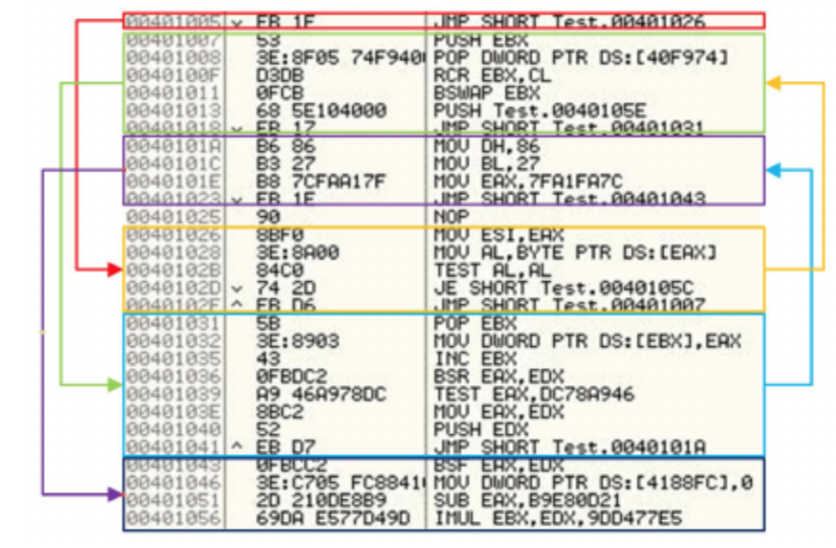

5. code Vervoer

Code omzetting maakt gebruik van een herschikking van sequenties van de instructie van de oorspronkelijke code zonder zichtbare invloed op het gedrag van de code. In wezen, Er zijn twee manieren om deze techniek in actie te zetten.

De eerste methode, toegelicht in figuur 6, willekeurig schudt de instructies, doorgaat naar het terugwinnen van de oorspronkelijke uitvoeringsvolgorde aan door de onvoorwaardelijke sprongen of takken. Een manier om dit soort vertroebeling tegen te gaan is in het oorspronkelijke programma herstellen door de onvoorwaardelijke sprongen of takken. In vergelijking, de tweede methode creëert nieuwe generaties door te kiezen en het herordenen van de vrije instructies die geen invloed op elkaar hebben. Het is een geavanceerde en complexe probleem om de vrije instructies. Deze werkwijze is moeilijk te implementeren, echter, het kan ook de kosten van de detectie high. Figuur 7 illustreert de tweede werkwijze.

6. code Integration

Code integratie werd eerst geïntroduceerd door de Win95 / Zmist malware ook wel bekend als Zmist. De Zmist malware bindt zich aan de code van zijn doel programma. Om deze techniek uit te voeren vertroebeling, Zmist moet eerst ontleden zijn doel programma in kleine hanteerbare voorwerpen, en gleuf zich daartussen, verloopt op monteren van het geïntegreerde code in een nieuwe generatie. Dit is veruit een van de meest geavanceerde verduistering technieken en kan detecteren en het herstel zeer moeilijk maken, en dure.

Manieren om jezelf te beschermen tegen geavanceerde malware Obfuscation

Veel van de versluieringssectie hierboven besproken technieken impliceren ofwel het veranderen malware code handtekeningen gebaseerde detectie te vermijden of het gebruik gedragingen die schadelijk zijn, hoewel we concluderen dus achteraf gezien. Malware verduistering is een complex vraagstuk in cyberveiligheid en hoewel het in staat zijn om te veranderen hoe het zich voorstelt aan de gebruiker, het kan niet niettemin veranderen zijn kwaadaardig gedrag, dus veel van antivirus software en geavanceerde detectieapparatuur baseren hun kern detecteren principe verdacht gedrag. Malware kan ook haak processen met bekende netwerkmogelijkheden om te helpen maskeren schadelijke verkeer.

Dergelijke oplossingen speelt de rol van het slachtoffer met alle normale software die wordt geleverd met de gemiddelde gebruiker in een term als “sandbox”. Wanneer het systeem een verdacht handelen bestand detecteert, hij voert ze in deze gesloten van gesimuleerde sandbox omgevingen om hun geloofwaardigheid te testen. Dergelijke systemen kunnen nauwkeurig te herkennen of een verdacht bestand in het systeem is kwaadaardige door bewaking van honderden bekende typische malware gedrag.

Dat wil niet zeggen dat criminelen zich niet bewust van sandboxes. In feite, enkele van de nieuwste ontduiking tactiek werken uitsluitend met als doel sandboxes ontwijken. Dergelijke tactiek omvatten fingerprinting sandbox-systemen - met behulp van technieken, variërend van CPU timing controles bekend registry entries. Andere technieken omvatten ook menselijke interacties betekenis naar de lengten controleren of de muis is onlangs verhuisd, Vandaar, controleren of de computer wordt gebruikt door een mens of dat het geautomatiseerde.

Hackers lijkt de passieve vijand, maar malware distributeurs hebben al beschermers die in staat zijn om een aantal sandboxes detecteren zijn. Niettemin, zijn er een aantal geavanceerde oplossingen ontwikkeld, die dit ten volle rekening geweest. Vandaar, een aantal oplossingen maken gebruik van de volledige systeem code-emulatie en daarom creëren sandbox omgevingen waar zij in staat zijn om elke instructie een kwaadaardig stukje software stuurt naar de CPU of het geheugen te observeren. Dit soort zichtbaarheid zorgt voor meer geavanceerde malware-oplossingen in het opsporen van malware verduistering.

Om beschermd te blijven tegen malware bedreigingen gebruik maakt van geavanceerde vertroebeling technieken, met behulp van een krachtige anti-malware oplossing is een must.

Spy Hunter scanner zal alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter

Hey kunt u een gratis verkrijgbaar gereedschap voor deze ? Ik wil malware testscenario's te creëren – Ik ben op zoek naar deze teqniques gebruiken om niet op te sporen EICAR-testbestanden creëren.

Hallo, het is niet echt een goed idee om dergelijke instrumenten suggereren, maar ik zou vragen in hacking forums (Russisch, bijvoorbeeld) voor een instrument dat zou kunnen werken voor u. Dergelijke forums lijken op het volgende darkpro.ws.

En ook als je iets wilt niet op te sporen, Het is bijna onmogelijk, omdat de meeste zero-dagen zijn vaak in de databases van de meeste anti-malware en anti-virus bedrijven en als je wilt niet op te sporen om te blijven, u moet betalen voor het op ondergrondse forums.