Banking malware is in ontwikkeling en transformeren in een van de grootste bedreigingen van de malware scene, ondanks de internationale, gezamenlijke inspanningen ten behoeve van de rechtshandhaving en cybercriminaliteit experts. Een nieuw rapport uitgebracht door Dell Secure Works Counter Threat Unit (CTU) perfect illustreert de groei van de bancaire malware, en met name banken botnets.

Banking malware is in ontwikkeling en transformeren in een van de grootste bedreigingen van de malware scene, ondanks de internationale, gezamenlijke inspanningen ten behoeve van de rechtshandhaving en cybercriminaliteit experts. Een nieuw rapport uitgebracht door Dell Secure Works Counter Threat Unit (CTU) perfect illustreert de groei van de bancaire malware, en met name banken botnets.

Het rapport richt zich op 2015 en geeft gedetailleerde, diepgaande analyse van de bijna onberispelijke banking botnet structuur, en de opkomst van botnet-as-a-service en mobiele botnets.

Botnets-as-a-service en mobiele botnets op de markt

Dit model (botnet-as-a-service) heeft opgedaan populariteit in heel 2015, met meer malware acteurs huren subsets van hun botnets voor andere kwaadaardige operaties zoals:

- DDoS (distributed denial-of-service-) aanvallen;

- Klik fraude;

- Crypto valuta mijnbouw;

- gerichte aanvallen.

Bovendien, mobiele botnets hebben ook aangetoond toegenomen gebruik voor een reeks van kwaadaardige activiteiten, waaronder DDoS, klikfraude, en imitatie aanvallen. Niettemin, volgens het onderzoek, de vraag naar het ‘gewone’ botnet-as-a-kit service is nog steeds groter, simpelweg omdat het geeft cybercriminelen de kans om volledig te kunnen controleren de werking van de malware's.

Banking Botnets 2015: Oud versus Nieuw

Image Source: https://www.secureworks.com

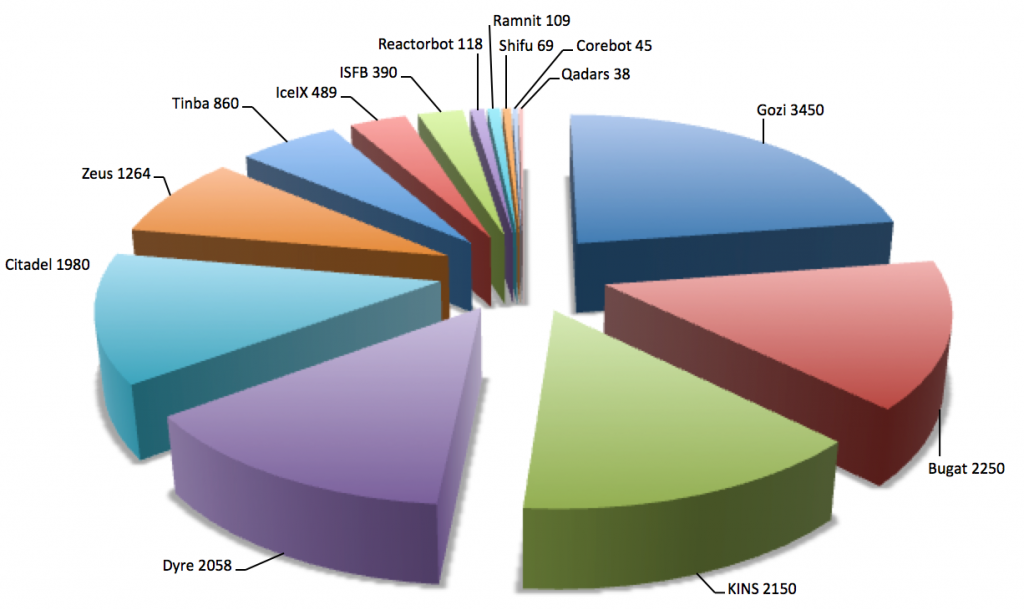

Onderzoekers hebben vastgesteld dat een aantal botnets uit 2014 blijven functioneren. Echter, nieuwe toevoegingen ging de botnet-infrastructuur:

- Shifu

- Corebot

- Reactorbot

2015 zag ook een verhoogde activiteit van een aantal andere botnets, zoals Qadars, Tinba, Gozi NeverQuest. Overall, banking botnets toonde ongekende activiteit gedurende het afgelopen jaar, met Ramnit en Bugat's terugkeer nadat ze werden vastgelegd in genomen 2014.

Gelukkig, botnet takedown operaties niet stoppen, ondanks veerkracht cybercriminelen. Vorig jaar getuige van meer samenwerking tussen de politie en beveiligingsbedrijven, allemaal vechtend voor de servers en infrastructuur botnets’ grijpen. Slechts een succes, echter, was opgenomen, en het was het succes takedown van de beruchte Dyre, na de Russische autoriteiten een inval in de kantoren van een film distributiebedrijf gevestigd in Moskou.

Banking Botnets 2015: Kenmerken

Banking botnets zijn meestal verfijnde structuur en uit te voeren verschillende functies. Hoewel botnets meestal gericht op het verkrijgen van financiële informatie en het gebruik van gecompromitteerde systemen voor financieel gewin, ze gericht persoonlijke informatie, alsmede. E-mail referenties worden vaak geoogst in botnet-aangedreven operaties. overal 2015, banking botnets bereikte een nieuw hoogtepunt; de meeste van hen werden waargenomen backup command and control oplossingen te integreren via backup DGA (domein generatie algoritme).

Bovendien, de meeste botnets gebruiken nu gecompromitteerde routers als proxy-servers om de echte command and control servers verbergen, profiteer van p2p-netwerken te omzeilen toezicht, en, niet verrassend, Gebruik Tor en I2P openbaarmaking weerstaan.

Banking Botnets 2015: targets

Financiële instellingen en banken nog steeds een primaire doelgroep voor banken botnets zijn. Echter, criminelen toonde interesse in corporate finance en payroll services en aandelenhandel organisaties, voornamelijk gelegen in de ontwikkelde regio's met de rijke bewoners. Onderzoekers waargenomen malware acteurs richten landen met een zwakke bescherming rekening en moeilijkheden bij internationale transacties. belangwekkend, criminelen waren ook geïnteresseerd in de landen die de lokale inmenging nodig op het gebied van het witwassen van geld. Met andere woorden, primaire doelen voor 2015 waren banken en diverse financiële instellingen in de regio Azië-Pacific, het Midden-Oosten, en Oost-Europa.

Banking Botnets leveren Ransomware

2015 zag een interessante wending - banking botnets werden waargenomen te leveren niet alleen bancaire Trojaanse paarden, maar ook ransomware stukken. Dell CTU team verklaart de verschuiving met de groeiende behoefte van de georganiseerde cybercriminaliteit groepen om nieuwe manieren om geld te stelen van hun slachtoffers te vinden. Waarin eenvoudige uitleg illustreert ook de intensiteit van mobiele malware en botnet-as-a-service.

Kijk even naar verslag Dell CTU.