Als je een gebruiker van Cisco Adaptive Security Appliances (stichting), moet je waarschijnlijk een kijkje op hun nieuwste patches. De patches zijn het aanpakken van twee afzonderlijke kwesties, CVE-2016-1385, een fout in de ASA XML-parser, en CVE-2016-1379, een VPN blokgeheugen uitputting fout. Houd er rekening mee dat CVE-2016-1385 compromissen ASA software later dan versie 9.0. De kwetsbaarheid kan op afstand worden misbruikt.

Meer over CVE-2016-1385

CVE-2016-1385: officiële Beschrijving

Cisco ASA Software wordt beïnvloed door dit beveiligingslek als het systeem is geconfigureerd voor Internet Key Exchange Version 1 (IKEv1) of Internet Key Exchange Version 2 (IKEv2) LAN-to-LAN VPN of IKEv1 of IKEv2 Remote Access VPN met Layer 2 Tunneling Protocol en IPsec (L2TP-IPsec), en de set validate-ICMP-errors commando wordt geconfigureerd in de crypto kaart. De set validate-ICMP-fouten opdracht wordt niet standaard geconfigureerd.

Cisco zegt ook dat als de aanvaller heeft beheerdersrechten, de belichting is niet afhankelijk van de configuratie. Als de aanvaller heeft toegang tot een Clientless SSL VPN-sessie, zal de software kwetsbaar voor CVE-2016-1385 als zijn “clientless SSL VPN-functie en File Access (ook wel bekend als Bladeren Networks) via Common Internet File System (CIFS) of FTP wordt toegestaan“.

Bovendien, alle Cisco Adaptive Security Appliance releases worden beïnvloed door CVE-2016-1385.

Meer over CVE-2016-1379

CVE-2016-1379: officiële Beschrijving

Een kwetsbaarheid in de IPsec-code van Cisco Adaptive Security Appliance (ASA) Software waardoor een geverifieerde, externe aanvaller de uitputting van een geheugenblok veroorzaken, waardoor het systeem kan veroorzaken om te stoppen met het doorsturen van het verkeer en leiden tot een denial of service (DoS) staat.

Met andere woorden, wat is de CVE-2016-1379 kwetsbaarheid over? De fout is te wijten aan een fout in de uitvoering van de ICMP error handling voor IPsec-pakketten, Cisco zegt. Hoe kan de fout worden benut? Wanneer een aanvaller stuurd vervaardigde pakketten via een vast LAN naar LA of RAS-VPN tunnel. Als de aanval succesvol is, de aanvaller in staat gesteld om het beschikbare geheugen en veroorzaken instabiliteit van het systeem afbreken. Het systeem kan ook worden voorkomen doorsturen verkeer.

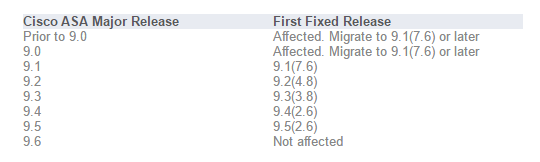

Zoals reeds gezegd, Cisco ASA Software releases 9.0 en later zijn getroffen door CVE-2016-1379.

Volgens Cisco, de volgende producten gaat respectievelijk, vast: