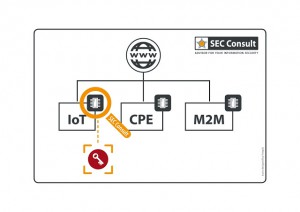

Een nieuw onderzoek op 4000 apparaten van 70 verschillende leveranciers onthult de alarmerende hergebruik van private sleutels. Het onderzoek werd geleid door Stefan Viehböck van SEC Consult. De senior beveiligingsadviseur heeft de HTTPS-certificaten en SSH-sleutels van embedded apparaten zoals internetgateways onderzocht, modems, routers, IP-camera's, VoIP-telefoons. De resultaten toonden aan dat 580 unieke crypto-sleutels werden opnieuw gedeeld tussen firmware-afbeeldingen, in het bijzonder voor SSH-hostsleutels en X.509 HTTPS-certificaten.

Een nieuw onderzoek op 4000 apparaten van 70 verschillende leveranciers onthult de alarmerende hergebruik van private sleutels. Het onderzoek werd geleid door Stefan Viehböck van SEC Consult. De senior beveiligingsadviseur heeft de HTTPS-certificaten en SSH-sleutels van embedded apparaten zoals internetgateways onderzocht, modems, routers, IP-camera's, VoIP-telefoons. De resultaten toonden aan dat 580 unieke crypto-sleutels werden opnieuw gedeeld tussen firmware-afbeeldingen, in het bijzonder voor SSH-hostsleutels en X.509 HTTPS-certificaten.

Het 'recyclen' van cryptografische sleutels is de kern van het probleem

Het onderzoeksteam van SEC Consult gebruikte scanservices voor apparaten zoals Scans.io en Censys.io om door meerdere met internet verbonden apparaten te gaan. De eerste verbazingwekkende ontdekking was dat 5% van de gedetecteerde HTTPS-hosts deelden dezelfde privésleutels, vertegenwoordigd door ongeveer 150 servercertificaten. De laatste waren verdeeld over de duizelingwekkende 3.2 miljoen hosts.

Moet lezen:

9271 Kwetsbaarheden onthuld in 1925 Firmware Images

Nog een merkwaardige ontdekking - hetzelfde probleem werd gevonden in SSH-sleutels. 6% van de SSH-hosts gedeelde privésleutels in de vorm van ongeveer 80 SSH-hostsleutels verdeeld over bijna 1 miljoen hosts.

Wie is verantwoordelijk voor de 'recycling'-situatie??

Volgens de onderzoekers, de schuld ligt ergens tussen de verkoper en het product zelf. Er zijn bedrijven 'betrapt op de plaats delict', ofwel, gevonden om coderingssleutels opnieuw te gebruiken. Hier is de 'korte'’ lijst:

ADB, AMX, Actiontec, Adtran, Alcatel-Lucent, Alfa-netwerken, Aruba-netwerken, Aztech, Bewan, Busch-Jaeger, CTC Unie, Cisco, Doorzichtig, Comtrend, D-Link, Duitse Telekom, DrayTek, Edimax, General Electric (GEEF), Groen Pakket, Huawei, Infomerk, Innatech, Linksys, Motorola, soort plant, NETGEAR, NetComm Draadloos, ONT, Observa Telecom, opengear, Tempo, Philips, Pirelli , Robustel, Sagemcom, Seagate, Seowon Intech, Sierra Wireless, Slimme RG, TP-LINK, TRENDnet, Technicolor, Tent, Totolink, verenigen, UPVEL, Ubee Interactief, Ubiquiti Networks, Vodafone, Western Digital, ZTE, Zhone, ZyXEL.

Waarom is dit hergebruik van cryptosleutels gevaarlijk??

In een notendop, kwaadwillende actoren kunnen gemakkelijk man-in-the-middle-aanvallen uitvoeren, evenals passieve decoderingsaanvallen. Dingen kunnen behoorlijk lelijk worden vanwege de diversiteit aan embedded apparaten. De aanval kan plaatsvinden op ISP-niveau van een autonoom systeem of op elk apparaat met internetverbinding dat bij mensen thuis wordt aangetroffen. Elk dergelijk apparaat kan worden misbruikt vanwege de open SSH-poort.

Referenties

ScMagazine

SoftPedia

SecConsult