In plaats van te worden gestopt, een krachtige set van verschillende vormen van malware, vooral Trojaanse paarden nog steeds Android-gebruikers te infecteren op een dagelijkse basis. Rapporten van TrendLabs bij Trend Micro aan te geven dat sommige apps zelfs zijn erin geslaagd om rond te genereren 500 000 downloads. Deze massale verspreiding van kwaadaardige apps had een aantal bezwaren, omdat ze blijven uitbreiden met een snelheid die vergelijkbaar is met de snelheid terug in het voorjaar 2016 wanneer de dresscode malware aanvankelijk werd ontdekt. De onderzoekers melden ook dat er verschillende soorten bedreigingen die zeer reëel zijn als dresscode is betrokken.

In plaats van te worden gestopt, een krachtige set van verschillende vormen van malware, vooral Trojaanse paarden nog steeds Android-gebruikers te infecteren op een dagelijkse basis. Rapporten van TrendLabs bij Trend Micro aan te geven dat sommige apps zelfs zijn erin geslaagd om rond te genereren 500 000 downloads. Deze massale verspreiding van kwaadaardige apps had een aantal bezwaren, omdat ze blijven uitbreiden met een snelheid die vergelijkbaar is met de snelheid terug in het voorjaar 2016 wanneer de dresscode malware aanvankelijk werd ontdekt. De onderzoekers melden ook dat er verschillende soorten bedreigingen die zeer reëel zijn als dresscode is betrokken.

Hoe werkt een dresscode infectieproces Work

Aanvankelijk, de Trojaanse repliceert via een kwaadaardige app doet alsof hij een legitiem zijn. Om een hogere downloadsnelheid genereren, de cyber-criminelen hebben een zeer specifieke strategie gekozen - ze ofwel toepassingen lijken alsof ze legitiem op grote schaal app aanvullingen downloaden, als een mod voor Pokemon Go of Minecraft add-on. Dit maakt die apps meer wenselijk en verhoogt de kans op slachtoffers besmet te raken.

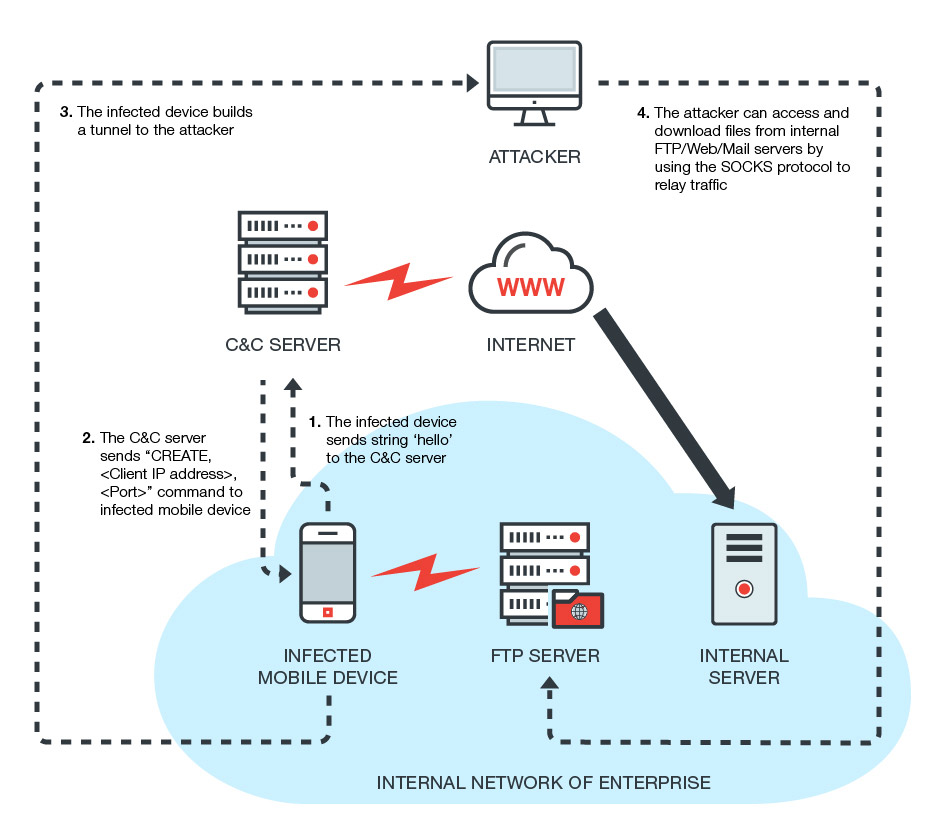

Zodra deze verdachte toepassingen zijn ingesteld op een Android-apparaat, het virus verbindt met de command and control server die momenteel een externe host in de cloud. Na te zijn aangesloten en die in de server, de server stuurt verzoeken aan onbeveiligde poort te openen en daarmee een verbinding te maken op basis van het TCP-protocol.

Zodra al gecompromitteerd het apparaat kan worden gebruikt op verschillende manieren.

Trend Micro malware onderzoekers zijn erin geslaagd om de verbinding van het virus in de details alleen onderzoek naar een mindmap hoe het precies communiceert vanuit de aanvaller de geïnfecteerde apparaat vast te stellen.

In hun onderzoek, de onderzoekers hebben vastgesteld dat het virus gebruik maken van de verbinding de gecompromitteerde apparaat is opgericht met als enige doel om het apparaat over te slaan en zich richten op de samenhang met interne servers kan nemen alleen om cruciale informatie te stelen, het toestel als tussenschakel voor MITM attack. Met de nieuwste trend van BYOD of het brengen van uw apparaat naar een zakelijke omgevingen, Dit virus kan heel de problemen voor organisaties veroorzaken.

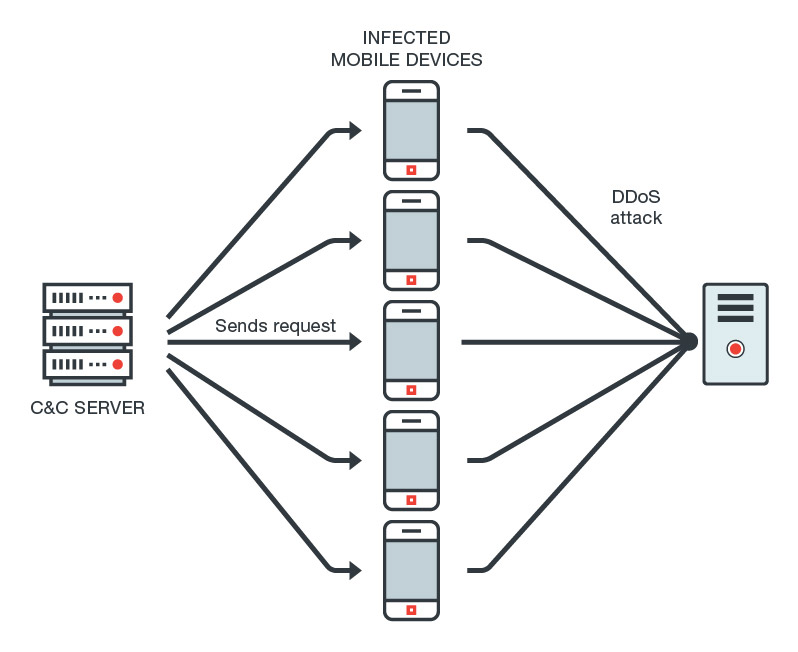

Een mogelijk scenario is dat dresscode malware situeert een SOCKS protocol proxy op apparaten het heeft al gecompromitteerd. Als de malware een apparaat besmet, Dit is geen probleem, echter, het virus kan een botnet van apparaten via dit protocol en dit is een reële bedreiging voor elke organisatie runnen van een netwerk. Eén gebruik van dergelijke botnets zou kunnen zijn om een kwaadaardige DDoS-aanval een gerichte server, waardoor het tijdelijk onbruikbaar.

Naast deze echte wereld gevolgen, de malware kan ook de installatie van clicker malware die automatisch apparaten kunnen aansluiten op diverse derden hosts en URL's die deel uitmaken van een klik pay-per-en andere affiliate programma's, het automatisch genereren van inkomsten voor de aanvaller door het rijden bedrog verkeer via de besmette inrichtingen.

Een andere echte scenario is als een apparaat dat al is besmet te worden gebruikt om meer apparaten te infecteren met behulp van een worm-achtige infectie strategie. Dit is vooral gevaarlijk omdat alles wat het nodig is voor de twee apparaten op een bepaalde manier met elkaar te verbinden en een van hen te worden besmet. Om dit in perspectief te plaatsen, stel je voor dat er een mobiel apparaat van een senior executive waarin sprake is van geheime bedrijfsinformatie. Een besmette apparaat kan mogelijk profiteren en hack de uitvoerende apparaat, waardoor hackers de gegevens aan hun servers te uploaden via de besmette apparaat. Dit geldt ook voor alle soorten apparaten, niet alleen smartphones, maar security computers, routers, draadloze camera's, en anderen. En als een gebouw is “slimme” en onderling verbonden, de hackers kunnen zelfs toegang tot cruciale elementen in het gebouw zoals liften krijgen, automatische deuren, en RFID of code beveiligde deuren.

Samenvatting en Jezelf beschermen

Dresscode is niet een nieuwe bedreiging, en het is al geruime tijd. Houd in gedachten dat er meerdere soorten bedreigingen verspreiden in de Google Play Store, dat kan uitvoeren beworteling van het apparaat en vele andere activiteiten, waaronder infecteren van de gehele botnet apparaten met mobiele ransomware gelijktijdig.

Dit is de reden waarom je jezelf beschermen tegen mobiele bedreigingen u niet alleen wat software nodig. Het is bijna noodzakelijk om een oplossing die bestaat uit een reeks van activiteiten en tools om uw beveiliging te verhogen omdat meestal, de menselijke factor is een van de meest cruciale redenen voor infecties.

We hebben een aantal tips voorgesteld om uw apparaat dat u hieronder kunt combineren beschermen:

- Gebruik een Android mobile app beveiligingssoftware dat volgt ook schending van de privacy van elke app.

- Werk uw apparaat zodra er updates beschikbaar zijn.

- Gebruik geen onbeveiligde Wi-Fi-netwerken en altijd de voorkeur aan LTE-verbindingen.