En lugar de ser detenido, un poderoso kit de diferentes tipos de malware, principalmente caballos de Troya aún sigue afectando a los usuarios de Android sobre una base diaria. Informes de TrendLabs Trend Micro indican que algunas aplicaciones aunque han logrado generar alrededor 500 000 descargas. Esta masiva difusión de aplicaciones maliciosas habían planteado algunos problemas, ya que siguen propagándose con una tasa similar a la tasa de vuelta en la primavera 2016 cuando se detectó inicialmente el malware DRESSCODE. Los investigadores también informan de que hay varios tipos de amenazas que son muy reales cuando se trata de DRESSCODE.

En lugar de ser detenido, un poderoso kit de diferentes tipos de malware, principalmente caballos de Troya aún sigue afectando a los usuarios de Android sobre una base diaria. Informes de TrendLabs Trend Micro indican que algunas aplicaciones aunque han logrado generar alrededor 500 000 descargas. Esta masiva difusión de aplicaciones maliciosas habían planteado algunos problemas, ya que siguen propagándose con una tasa similar a la tasa de vuelta en la primavera 2016 cuando se detectó inicialmente el malware DRESSCODE. Los investigadores también informan de que hay varios tipos de amenazas que son muy reales cuando se trata de DRESSCODE.

¿Cómo funciona una regla de etiqueta Infección Proceso de Trabajo

Inicialmente, el troyano se replica a través de una aplicación maliciosa fingir ser una legítima. Para generar una mayor velocidad de descarga, los delincuentes cibernéticos han optado por una estrategia muy específico - ya sea que se asemejan a las aplicaciones como si estuvieran ampliamente legítima descarga adiciones de aplicaciones, como un mod para Pokemon Go Minecraft o add-on. Esto hace que las aplicaciones más deseable y aumenta la probabilidad de que las víctimas se infecte.

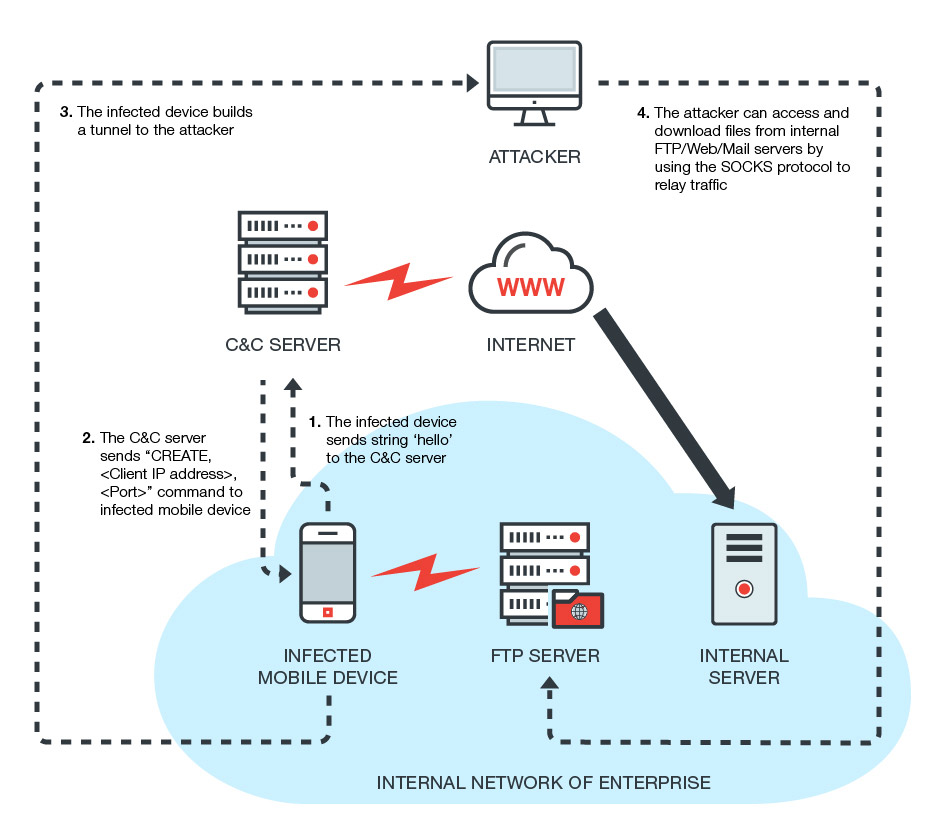

Una vez que tales aplicaciones sospechosas se configuran en un dispositivo Android, el virus se conecta al servidor de comando y control, que es actualmente un host remoto en la nube. Después de ser conectado e identificado en el servidor, el servidor envía peticiones para abrir el puerto no segura y, por tanto, crear una conexión basada en el protocolo TCP.

Una vez que ya comprometido el dispositivo se puede utilizar de diferentes maneras.

Trend Micro investigadores de malware han logrado investigar la conexión del virus en detalles sólo para establecer un mapa mental de cómo exactamente se comunica desde el atacante al dispositivo infectado.

En su investigación, los investigadores han establecido que el virus puede tomar ventaja de la conexión del dispositivo comprometido ha establecido con el único propósito de saltar el dispositivo y se centran en la conexión con los servidores internos que a robar información crucial, usando el dispositivo como un intermediario para MiTM ataque. Con la última tendencia de BYOD o llevar el dispositivo a un ambiente de negocios, Este virus puede causar bastante los temas para las organizaciones.

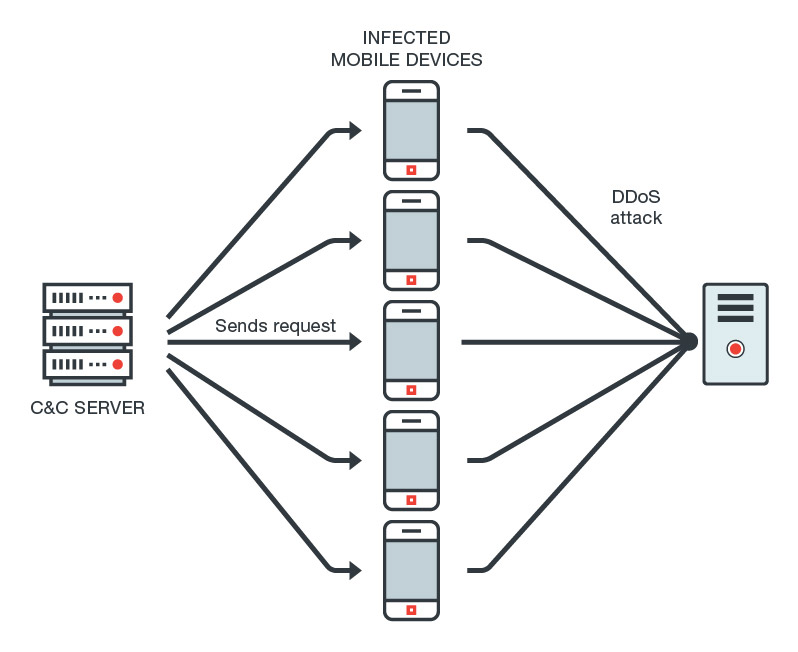

Un posible escenario es que el malware DRESSCODE sitúa un protocolo proxy SOCKS en los dispositivos que ya se ha comprometido. Si el malware ha infectado a un dispositivo, esto no es un problema, sin embargo, el virus puede tener una botnet de dispositivos a través de este protocolo y esto es una amenaza real para cualquier organización que administra una red. Un uso de este tipo de redes de bots podría ser para causar un ataque DDoS maliciosos a un servidor de destino, haciéndola temporalmente inútil.

Además de esas consecuencias en el mundo real, el malware también puede instalar malware clicker que puede conectarse automáticamente dispositivos a varios anfitriones de terceros y las direcciones URL que son parte de un pago por clic, y otros esquemas de afiliación, la generación automática de ingresos para el atacante por dirigir el tráfico engaño a través de los dispositivos infectados.

Otro escenario real es si un dispositivo que ya ha sido infectado a ser utilizado para infectar a más dispositivos usando una estrategia similar a la infección del gusano. Esto es particularmente peligroso porque todo lo que requiere es para dos dispositivos estén conectados entre sí de una manera y uno de ellos a ser infectados. Para poner esto en perspectiva, imagine que hay un dispositivo móvil de un alto ejecutivo en el que hay información secreta de empresa. Un dispositivo infectado potencialmente puede aprovechar y piratear dispositivo de ejecución, lo que permite a los piratas informáticos para cargar los datos en sus servidores a través del dispositivo infectado. Esto también se aplica a todos los tipos de dispositivos, no sólo smartphones, Pero las computadoras de seguridad, enrutadores, cámaras inalámbricas, y otros. Y si es un edificio “inteligente” e interconectada, los piratas informáticos pueden incluso tener acceso a elementos cruciales en el interior del edificio, tales como ascensores, puertas automáticas, y RFID o puertas de código asegurado.

Resumen y protegerse

DRESSCODE no es una nueva amenaza, y ha existido desde hace bastante tiempo. Tenga en cuenta que hay varios tipos de amenazas que se extienden en la tienda de Google Play que puede realizar enraizamiento de su dispositivo y muchas otras actividades, incluyendo infectar toda la red de bots de dispositivos con ransomware móvil simultáneamente.

Esta es la razón para protegerse de amenazas móviles que no sólo necesita algún tipo de software. Es casi imprescindible contar con una solución que consiste en un conjunto de actividades y herramientas para aumentar su protección, porque por lo general, el factor humano es una de las razones más importantes para las infecciones.

Hemos sugerido algunos consejos para proteger su dispositivo que puede combinar a continuación:

- Utilice un Android software de protección de aplicaciones móviles que también realiza un seguimiento violación de la privacidad de cada aplicación.

- Actualizar el dispositivo tan pronto como las actualizaciones están disponibles.

- No utilizar redes Wi-Fi no seguras y siempre prefieren las conexiones LTE.