Statt gestoppt, ein leistungsfähiges Set von verschiedenen Arten von Malware, vor allem Trojaner weiter noch Android-Nutzer auf einer täglichen Basis zu infizieren. Berichte von Trendlabs bei Trend Micro zeigen, dass einige Anwendungen sogar zu generieren geschaffen haben, um 500 000 downloads. Diese massive Verbreitung von bösartigen Anwendungen hatten einige Bedenken, da sie weiterhin mit einer Rate ähnlich die Rate zurück im Frühjahr verbreiten 2016 wenn der Dresscode Malware wurde zunächst festgestellt. Die Forscher berichten auch, dass es mehrere Arten von Bedrohungen, die sehr real sind, wenn Dresscode beteiligt ist.

Statt gestoppt, ein leistungsfähiges Set von verschiedenen Arten von Malware, vor allem Trojaner weiter noch Android-Nutzer auf einer täglichen Basis zu infizieren. Berichte von Trendlabs bei Trend Micro zeigen, dass einige Anwendungen sogar zu generieren geschaffen haben, um 500 000 downloads. Diese massive Verbreitung von bösartigen Anwendungen hatten einige Bedenken, da sie weiterhin mit einer Rate ähnlich die Rate zurück im Frühjahr verbreiten 2016 wenn der Dresscode Malware wurde zunächst festgestellt. Die Forscher berichten auch, dass es mehrere Arten von Bedrohungen, die sehr real sind, wenn Dresscode beteiligt ist.

Wie funktioniert eine Dresscode-Infektion Prozessarbeit

Ursprünglich, der Trojaner repliziert über ein bösartiges App Vortäuschen legitim zu sein,. So generieren Sie eine höhere Downloadrate, die Cyber-Kriminelle haben eine sehr spezifische Strategie gewählt - sie entweder Anwendungen ähneln, als wären sie weithin legitim wurden App Ergänzungen herunterladen, wie ein mod für Pokemon Go oder Mine Add-on. Dies macht diese Anwendungen wünschenswerter und erhöht die Wahrscheinlichkeit, Opfer infiziert zu werden.

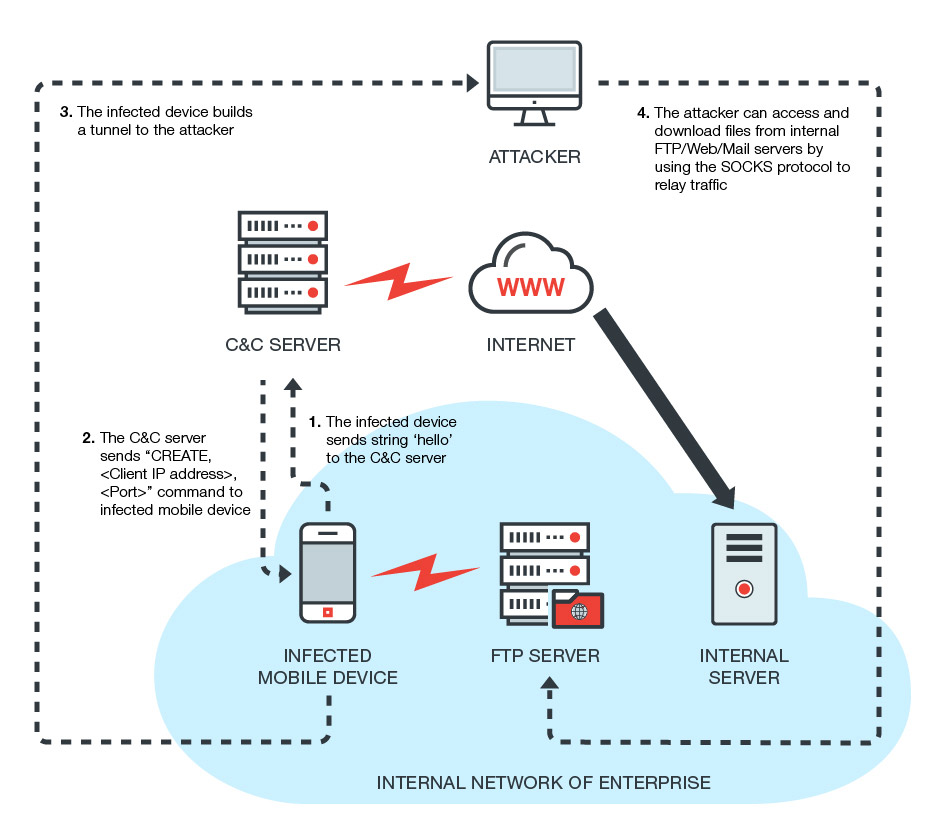

Sobald eine solche verdächtige Anwendungen werden auf einem Android-Gerät einrichten, das Virus einer Verbindung zu dem Befehls- und Steuerserver, der zur Zeit ein Remote-Host in der Wolke ist,. Nachdem sie in dem Server verbunden und identifiziert, der Server sendet Anfragen ungesichert Port zu öffnen und somit eine Verbindung basierend auf dem TCP-Protokoll erstellen.

Nachdem bereits kompromittiert kann das Gerät auf unterschiedliche Weise verwendet werden,.

Trend Micro Malware-Forscher haben es geschafft, das Virus die Verbindung in Details zu erforschen nur eine Mindmap von festzustellen, wie genau kommuniziert er vom Angreifer auf dem infizierten Gerät.

In ihrer Forschung, Die Forscher haben festgestellt, dass das Virus Vorteil der Verbindung der kompromittierte Gerät mit dem alleinigen Zweck eingerichtet hat nehmen können das Gerät und konzentrieren sich auf die Verbindung mit internen Servern nur überspringen wichtige Informationen zu stehlen, Verwendung der Vorrichtung als Überträger für MiTM Angriff. Mit dem neuesten Trend der BYOD oder bringen Sie das Gerät an eine Business-Umgebungen, Dieses Virus kann durchaus die Probleme für Unternehmen verursachen.

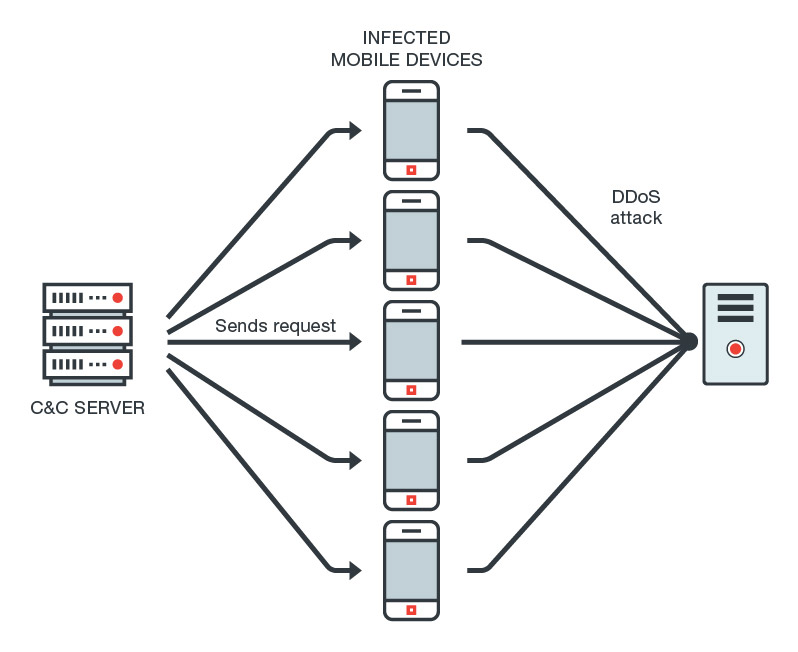

Ein mögliches Szenario ist, dass Dresscode Malware einen SOCKS-Proxy-Protokoll auf Geräten verortet es bereits kompromittiert. Wenn die Malware hat ein Gerät infiziert, dies ist kein Problem, jedoch, das Virus kann ein Botnet von Geräten über dieses Protokoll hat, und das ist eine echte Bedrohung für jede Organisation ein Netzwerk ausgeführt werden. Eine Verwendung solcher Botnets könnte eine böswillige DDoS-Attacke verursachen zu einem Zielserver, Rendering es vorübergehend nutzlos.

Neben diesen realen Welt Konsequenzen, die Malware kann auch Clicker Malware installieren, die Geräte automatisch an verschiedene Drittanbieter-Hosts und URLs, den Teil eines Pay-per-Click und anderen Affiliate-Systeme verbinden kann, automatische Generierung von Einnahmen für den Angreifer von Hoax-Verkehr über die infizierten Geräte Fahr.

Ein weiteres reales Szenario ist, wenn ein Gerät, das bereits infiziert wurde verwendet werden, um mehr Geräte zu infizieren eine wurmähnliche Infektion Strategie. Dies ist besonders gefährlich, weil alle es erfordert, ist für zwei Geräte in einer Weise, und einer von ihnen miteinander verbunden werden infiziert werden. Um dieses in Perspektive, vorstellen, dass es ein mobiles Gerät eines leitenden Mitarbeiter ist, in dem es geheime Firmeninformationen. Eine infizierte Gerät kann potenziell ausnutzen und die Exekutive Gerät hacken, so dass Hacker Daten auf ihren Servern über das infizierte Gerät laden. Dies gilt auch für alle Arten von Geräten, nicht nur Smartphones, aber die Sicherheit Computer, Router, wireless-Kameras, und andere. Und wenn ein Gebäude ist „smart“ und miteinander verbunden, der Hacker im Innern des Gebäudes Zugang zu wichtigen Elementen gewinnen wie Aufzüge kann sogar, Automatiktüren, und RFID oder Code gesichert Türen.

Zusammenfassung und Schützen Sie sich

Dresscode ist keine neue Bedrohung, und es gibt es schon seit geraumer Zeit. Denken Sie daran, dass es mehrere Arten von Bedrohungen Verbreitung im Google Play Store, die von Ihrem Gerät kann perform Verwurzelung und viele andere Aktivitäten, einschließlich infiziert die gesamte Botnet von Geräten mit mobiler Ransomware gleichzeitig.

Aus diesem Grund, sich von mobilen Bedrohungen zu schützen, brauchen Sie nicht nur einige Software. Es ist fast zwingend notwendig, um eine Lösung zu haben aus einer Reihe von Aktivitäten aus und Tool, um Ihren Schutz zu erhöhen, da in der Regel, der menschliche Faktor ist einer der wichtigsten Gründe für Infektionen.

Wir haben einige Tipps vorgeschlagen Ihr Gerät zu schützen, die Sie unten kombinieren:

- Verwenden Sie ein Android Mobile App-Schutz-Software dass auch Spuren Verletzung der Privatsphäre des einzelnen App.

- Aktualisieren Sie Ihr Gerät, sobald Updates verfügbar sind.

- Verwenden Sie keine ungesicherten Wi-Fi-Netzwerke und bevorzugen immer LTE-Verbindungen.