De grootste distributiecentrum verkeerssysteem (TDS) bekend als EITest was gewoon naar beneden genomen door security onderzoekers van Abuse.ch, BrilliantIT, en Proofpoint. De expertgroep sinkholed de command and control infrastructuur achter het netwerk van gehackte servers die was gebruikt om malware te leveren via redirects, exploit kits en technische ondersteuning oplichting.

Het verkeer distributiesysteem was eerder geanalyseerd door een anonieme auteur van Malware Laat Coffee not Need:

EITest is een van de langste kwaadaardige levering campagnes die is blijven evolueren. In het voorjaar 2017, het begon het omleiden van Internet Explorer-gebruikers om technische ondersteuning oplichting in aanvulling op de bestaande omleidingen met de nep Chrome fonts.

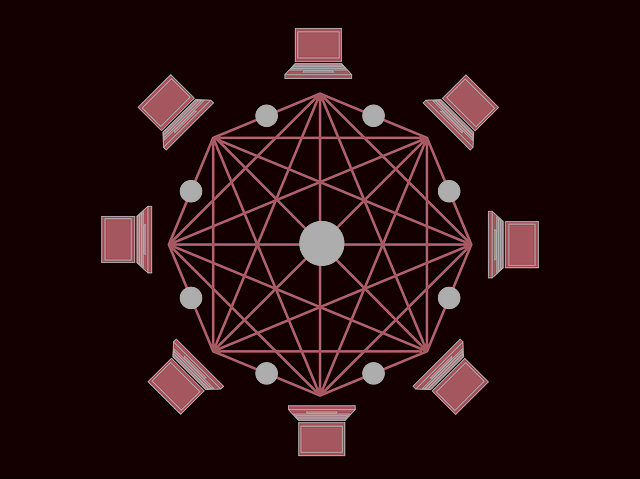

EITest Traffic Distribution System Beschreven

EITest werd voor het eerst enkele jaren geleden, in 2011. Echter, het werd een verdeling van het verkeer systeem beschikbaar voor verhuur in juli 2014. Toen, het TDS werd ingezet in kwaadaardige campagnes verdelen van de Zaccess Trojan. De aanvallers gebruikten een exploit kit bekend als Glazunov.

Volgens Proofpoint onderzoekers, "EITest is waarschijnlijk een van de oudste in zijn soort en is betrokken geweest bij de levering van een verscheidenheid van ransomware, informatie dieven, en andere malware, met duidelijk bewijs van het gebruik ervan dateert uit 2011".

Vanaf het moment dat EITest kunnen worden gehuurd, security onderzoekers hebben moeite om haar werkzaamheden te staken. Analyse blijkt dat de EITest team was de verkoop gekaapt verkeer afkomstig van gehackte sites voor $20 USD per duizend gebruikers. Verkeer blokken van minimaal 50,000 gebruikers werden op een dagelijkse basis verkocht.

EITest werd gebruikt in de distributie van een verscheidenheid aan malware en ransomware families. Het is het ombuigen van grote hoeveelheden van het verkeer in de richting van de in-beroemde Angler en RIG exploiteren kits. De meer recente operaties betrokken zijn kwaadaardige sites ingezet voor social engineering als browser lockers, tech ondersteunt oplichting, nep-updates en wat niet.

EITest Werking Sinkholed

Gelukkig, Proofpoint samen met BrilliantIT en Abuse.ch, succes sinkholed EITest. Momenteel, van de verdeling van het luchtverkeer systeem infectie keten is inefficiënt en dus, bijna twee miljoen kwaadaardige redirects per dag worden voorkomen dat dit gebeurt.

De onderzoekers opgevolgd door het grijpen van een bepaald domein (stat-dns.com) die tot de greep van de hele operatie. Specifieker, die server is te wijzen op een sinkhole sinds maart 15, 2018:

We analyseerden de gegevens van de sinkhole operatie van maart 15 tot en met april 4, 2018. Gedurende die periode, de sinkhole ontvangen bijna 44 miljoen verzoeken van ruwweg 52,000 servers. Decoderen van de verzoeken die we in staat waren om een lijst van gecompromitteerde domeinen evenals IP-adressen en user agents van de gebruikers die aan de gecompromitteerde servers had gebladerd verkrijgen.

Van alle besmette websites, Proofpoint onderzoekers waargenomen meerdere content management systemen, maar de overgrote meerderheid leek te worden met behulp van WordPress. We schreef onlangs over een andere nep-update campagne die werd gebruik te maken van WordPress en andere CMS-gebaseerde sites aan de Chtonic banking malware te leveren, een variant van ZeusVM en NetSupport RAT.

Sinds EITest werd sinkholed, geen pogingen van het herstel van de activiteiten zijn waargenomen.

Proofpoint onderzoekers hebben gevolgd een ander verkeer distributiesysteem ook. Dubbed BlackTDS, het TDS wordt ingezet in de distributie van verschillende malware. Beveiliging onderzoekers hebben observeren BlackTDS infectie ketens in het wild, het leveren van malware door middel van social engineering trucs en nep-software-updates.

Wat is het vermelden waard is dat, hoewel de identificatie van BlackTDS plaatsen was niet zo moeilijk voor de onderzoekers, associëren het verkeer met bekende dreiging acteurs was heel uitdagend of zelfs moeilijk.