Das größte Verkehrsverteilungssystem (TDS) bekannt als EITest wurde gerade von Sicherheitsexperten aus Abuse.ch abgehängt, BrilliantIT, und Proofpoint. Die Expertengruppe sinkholed die Kommando- und Kontrollinfrastruktur hinter dem Netzwerk von gehackten Servern, die verwendet worden waren Malware durch Umleitungen zu liefern, Exploit-Kits und technischen Support-Betrug.

Das System Verkehrsverteilung war zuvor analysiert von einem anonymen Autor auf Malware benötigt nicht Kaffee:

EITest ist eine der längsten bösartige Lieferung Kampagnen, die kontinuierlich weiterentwickelt hat. Im Frühjahr 2017, es begann Benutzer des Internet Explorer auf dem technischen Support-Betrug zusätzlich zu den bestehenden Umleitungen mit den gefälschten Chrome Schriftart Umleitung.

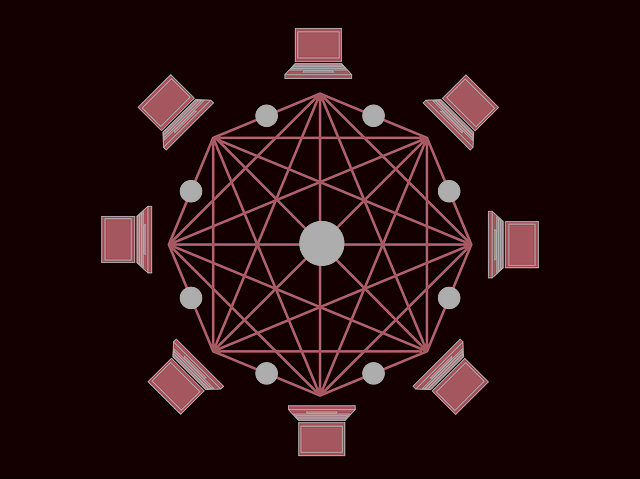

EITest Verkehr Distribution System Beschrieben

EITest wurde zunächst mehrere Jahre erfasst vor, in 2011. Jedoch, es verfügbar wurde ein Verkehrsverteilungssystem zur Miete im Juli 2014. Damals, die TDS wurde in bösartigen Kampagnen Verteilung der Zaccess Trojan eingesetzt. Die Angreifer wurden mit einem Kit ausnutzen als Glazunov bekannt.

Nach Proofpoint Forscher, "EITest ist wahrscheinlich eines der ältesten seiner Art und hat in der Lieferung einer Vielzahl von Ransomware beteiligt, Informationen stealers, und andere Malware, mit klarem Beweis für seine Verwendung aus dem 2011".

Von dem Moment an EITest konnte gemietet werden, Sicherheitsforscher haben kämpfen, um seine Tätigkeit einstellen. Die Analyse zeigt, dass die EITest Team verkauft wurde entführt Verkehr von gehackten Websites erhalten für $20 USD pro tausend Benutzer. Verkehrshindernisse von mindestens 50,000 Anwender wurden auf einer täglichen Basis verkauft.

EITest wurde in der Verteilung einer Vielzahl von Malware und Ransomware Familien verwendet. Es wurde große Mengen an Traffic auf die in berühmten Angler und RIG Umleitung Exploit-Kits. Die neueren Operationen beteiligt bösartige Websites für Social-Engineering wie Browser Schließfächer im Einsatz, Tech unterstützt Betrug, gefälschtes Updates und was nicht.

EITest Betrieb Sinkholed

Zum Glück, Proofpoint zusammen mit BrilliantIT und Abuse.ch, erfolgreich sinkholed EITest. Zur Zeit, die Infektionskette des Verkehrsverteilungssystem ist ineffizient und somit, fast zwei Millionen bösartige Umleitungen am Tag verhindert worden passiert.

Die Forscher konnten durch eine bestimmte Domain ergreifen (stat-dns.com) die führte zur Beschlagnahme der gesamten Operation. Genauer, dass Server wurde zeigt auf eine Doline seit März 15, 2018:

Wir analysierten Daten aus dem Doline Betrieb von März 15 bis April 4, 2018. Während dieser Zeit, die Doline erhielt fast 44 Millionen Anfragen von rund 52,000 Server. Dekodieren der Anfragen konnten wir eine Liste von kompromittiert Domains sowie IP-Adressen und Benutzerprogramme der Nutzer erhalten, die zu den kompromittierten Servern durchsucht hatten.

Von allen kompromittierten Websites, Proofpoint Forscher beobachteten mehrere Content Management Systeme, aber die überwiegende Mehrheit erschien Wordpress zu verwenden. Wir schrieben vor kurzem über eine andere gefälschte Update-Kampagne, die Wordpress und andere CMS-basierte Websites wurde die Nutzung des chtonic Banking Malware zu liefern, eine Variante von ZeusVM sowie NetSupport RAT.

Da EITest wurde sinkholed, keine Versuche seine Aktivitäten zur Wiederherstellung beobachtet.

Proofpoint Forscher wurden folgende andere Verkehrsverteilungssystem auch. synchronisiert BlackTDS, der TDS ist in der Verteilung der verschiedenen Teile der Malware entfalteten. Sicherheitsforscher haben beobachtet BlackTDS Infektionsketten in der freien Natur, Malware durch Social-Engineering-Tricks und gefälschte Software-Updates liefern.

Was ist erwähnenswert ist, dass, obwohl die Identifizierung von BlackTDS Websites nicht so schwer für die Forscher war, den Verkehr mit bekannter Bedrohung Akteuren assoziieren war ziemlich schwierig oder sogar schwierig.