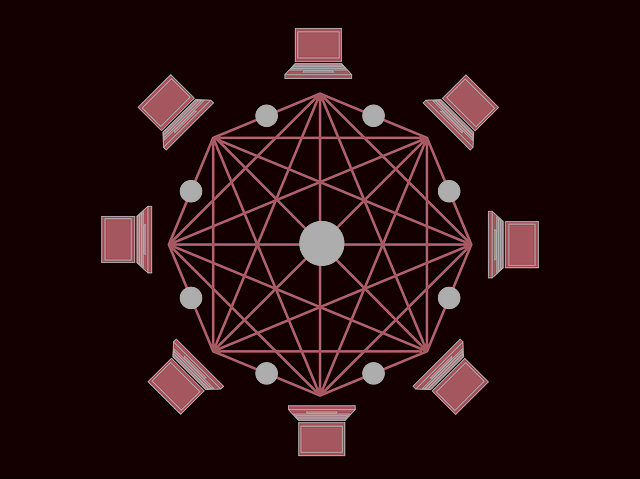

Den største trafik distributionssystem (TDS) kendt som EITest var blot taget ned af sikkerhedseksperter fra Abuse.ch, BrilliantIT, og Proofpoint. Ekspertgruppen sinkholed kommando og kontrol-infrastruktur bag netværket af hackede servere, der var blevet brugt til at levere malware gennem omdirigeringer, udnytte kits og teknisk support svindel.

Trafikken distributionssystem var tidligere analyseret af en anonym forfatter på Malware behøver ikke kaffe:

EITest er en af de længste ondsindede levering kampagner, der er fortsat med at udvikle sig. I foråret 2017, det begyndte at omdirigere Internet Explorer-brugere til teknisk support svindel i tillæg til de eksisterende omadresseringer med de falske Chrome skrifttyper.

EITest Traffic Distribution System Beskrevet

EITest blev først opdaget for flere år siden, i 2011. Men, det blev en trafik distributionssystem til rådighed til leje i juli 2014. Dengang, TDS blev indsat i ondsindede kampagner distribuerer den Zaccess Trojan. Angriberne brugte en udnytte kit kaldet Glazunov.

Ifølge Proofpoint forskere, "EITest er sandsynligvis en af de ældste af sin art og har været involveret i leveringen af en række forskellige ransomware, oplysninger stealers, og anden malware, med klare beviser for dens brug går tilbage til 2011".

Fra det øjeblik EITest kunne lejes, sikkerhedseksperter har kæmpet for at standse sine aktiviteter. Analyse viser, at EITest hold solgte kapret trafik stammer fra hackede websites til $20 USD pr tusind brugere. Trafik blokke af mindst 50,000 Brugerne blev solgt på daglig basis.

EITest blev anvendt i fordelingen af en bred vifte af malware og ransomware familier. Det har været omdirigere store mængder trafik i retning af i-berømte Angler og RIG udnytte kits. De nyere operationer involveret ondsindede websteder deployeret til social engineering ligesom browser garderobeskabe, tech understøtter svindel, falske opdateringer og hvad ikke.

EITest Operation Sinkholed

Heldigvis, Proofpoint sammen med BrilliantIT og Abuse.ch, held sinkholed EITest. I øjeblikket, trafikfordelingen systemets infektion kæden er ineffektiv og dermed, næsten to millioner ondsindede omdirigeringer en dag er blevet forhindret i at ske.

Forskerne lykkedes ved at beslaglægge en bestemt domæne (stat-dns.com) som førte til beslaglæggelse af hele operationen. Mere specifikt, at serveren er blevet peger på en sinkhole siden marts 15, 2018:

Vi analyserede data fra sinkhole drift fra marts 15 til april 4, 2018. I løbet af denne periode, sinkhole modtaget næsten 44 million anmodninger fra omtrent 52,000 servere. Afkode de anmodninger, vi var i stand til at få en liste over kompromitterede domæner samt IP-adresser og bruger agenter for de brugere, der havde gennemset de kompromitterede servere.

Af alle de kompromitterede hjemmesider, Proofpoint forskere observeret flere content management systemer, men langt de fleste syntes at være ved hjælp af WordPress. Vi skrev for nylig om en anden falsk opdatering kampagne, der blev udnytte WordPress og andre CMS-baserede websites for at levere den Chtonic bank malware, en variant af ZeusVM samt NetSupport RAT.

Siden EITest blev sinkholed, ingen forsøg på at genoprette sin virksomhed er blevet observeret.

Proofpoint forskere har fulgt anden trafik distributionssystem samt. Døbt BlackTDS, TDS er indsat i fordelingen af forskellige stykker af malware. Sikkerhed forskere har været at observere BlackTDS infektion kæder i naturen, levere malware gennem social engineering tricks og falske softwareopdateringer.

Hvad er værd at nævne, er, at selv om identifikationen af BlackTDS steder ikke var så svært for forskerne, knytte trafikken med kendte trussel skuespillere var ganske udfordrende eller endda svært.