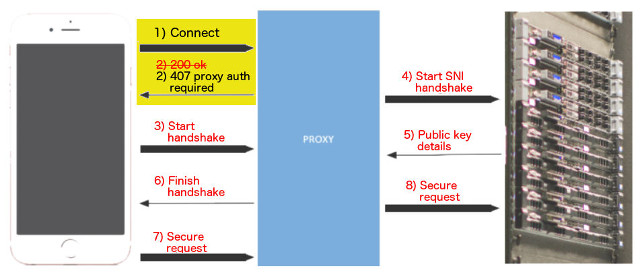

Een nieuw beveiligingsprobleem dat een reeks producten in gevaar kan brengen, is zojuist onthuld door beveiligingsonderzoeker Jerry Decime. Hij heeft schokkende details over de fout onthuld, genaamd FalseCONNECT. Volgens de analyse van Decime, de kwetsbaarheid kan een Man-in-the-Middle-aanval mogelijk maken en HTTPS-verkeer onderscheppen. Dit zou te wijten zijn aan gebreken in de implementatie van proxy-authenticatieprocedures in meerdere producten. Preciezer, er bestaat een fout in de manier waarop specifieke applicaties reageren op HTTP CONNECT-verzoeken via HTTP / 1.0 407 Proxyverificatie Vereiste reacties.

Een diepere kijk op de FalseCONNECT-kwetsbaarheid

Kort gezegd:

Er zijn fouten gemaakt bij de implementatie van proxy-authenticatie. Deze, beurtelings, resulteerde in tal van kwetsbaarheden met de implementaties van de “HTTP / 1.0 407 Proxyverificatie vereist” reactie op CONNECT-verzoeken voor een breed scala aan besturingssystemen, toepassingen, en browsers voor elk apparaat dat is geconfigureerd om een proxy te gebruiken en zelfs voor sommige apparaten waarvoor automatische proxy-ondersteuning niet standaard was ingeschakeld in Windows.

Het is belangrijk op te merken dat de fout alleen bestaat in netwerkomgevingen. Dit is waar gebruikers proxyverbindingen toepassen. De installatie is vooral populair in bedrijfsnetwerken waarin krachtige firewalls zijn geïnstalleerd. Als een aanvaller toegang heeft tot een gecompromitteerd netwerk en naar proxyverkeer kan luisteren, hij kon ook gemakkelijk snuffelen naar HTTP CONNECT-verzoeken die naar de lokale proxy werden gestuurd.

Zodra een dergelijk verzoek is onderschept door een aanvaller, hij kan erop antwoorden in plaats van de echte proxyserver. Dan, de aanvaller kan een 407 Proxyverificatie Vereist antwoord waarbij de gebruiker om een wachtwoord wordt gevraagd om toegang te krijgen tot een service.

Waarom wordt de kwetsbaarheid FalseCONNECT genoemd? Betrokken leveranciers

HTTP-verbindingsverzoeken zijn niet versleuteld en een aanvaller weet wanneer het doel toegang wil tot gevoelige accounts. Dit kan zelfs gebeuren als de services HTTPS zijn.

Voor wie is FalseCONNECT?

In de eigen woorden van de onderzoeker:

De ergste van deze kwetsbaarheden [is] invloed op Apple, die tot de release van de iOS 9.3.3 update gemanifesteerd als een volledige mislukking van HTTPS-vertrouwen in iOS, alle versies sinds tenminste iOS 5.1.1 voor OS-vertrouwenscomponenten, Safari, Opera, en toepassingen die WebKit gebruiken bij het gebruik van proxy's.

Bovendien, de onderzoeker ontdekte dat WebKit-software kwetsbaarder is dan andere.

Wat is WebKit?

WebKit is een layout engine software component voor het renderen van webpagina's in webbrowsers. WebKit ook bevoegdheden van Apple's Safar, en een vork van het project wordt gebruikt door Chromium gebaseerde browsers, zoals Google Chrome en Opera. US-CERT heeft gewaarschuwd dat “WebKit-gebaseerde clients zijn kwetsbaar voor extra vectoren te wijten aan het feit dat de HTML-opmaak en JavaScript worden gemaakt door de cliënt Document Object Model (ARREST) in het kader van de oorspronkelijk gevraagde HTTPS domeinnaam.”

Apple, Microsoft, Oracle en Opera hebben reeds onderschreven hun producten beïnvloed door de fout. Andere leveranciers zijn nog steeds de berekening van de risico's van FalseCONNECT en de impact die het kan op hun producten hebben. De lijst bevat Linux-distributies, Cisco, PK, IBM, Google, jenever, Nokia, Mozilla, SAP, Sony, etc.

Leveranciers kunnen testen op dit probleem via een onderscheppende proxy zoals The Fiddler. Het ondersteunt de CONNECT onderschepping. Een beetje FiddlerScript na de functie OnBeforeResponse is alles wat nodig is, voegt de onderzoeker toe.

Meer informatie over deze ernstige fout is beschikbaar op De speciale pagina van FalseConnect.