Crypto-virussen zijn een toenemende bedreiging die gericht is op de dag draaien de andere kant op, waardoor je betalen om cyber-criminelen voor sleutels die werden gecodeerd. En wat erger is, is dat cybercriminelen voortdurend blijven ontwikkelen van nieuwe en meer geavanceerde manieren om de verdediging van hun virussen te verhogen, uitvoering gecombineerd encryptiesleutels die veilig reizen naar hun servers. Echter, zijn er nog steeds mensen ransomware virussen die niet-versleutelde informatie te sturen, zodat u, de gebruiker te ruiken verkeer vanaf uw computer en met een beetje geluk de decryptie sleutel voor uw bestanden te krijgen. We hebben ontworpen om een tutorial die is zo eenvoudig mogelijk om in theorie uitleggen hoe kunt u uw decryptie sleutel te detecteren door snuiven van uw webverkeer met behulp van Wireshark maken.

Crypto-virussen zijn een toenemende bedreiging die gericht is op de dag draaien de andere kant op, waardoor je betalen om cyber-criminelen voor sleutels die werden gecodeerd. En wat erger is, is dat cybercriminelen voortdurend blijven ontwikkelen van nieuwe en meer geavanceerde manieren om de verdediging van hun virussen te verhogen, uitvoering gecombineerd encryptiesleutels die veilig reizen naar hun servers. Echter, zijn er nog steeds mensen ransomware virussen die niet-versleutelde informatie te sturen, zodat u, de gebruiker te ruiken verkeer vanaf uw computer en met een beetje geluk de decryptie sleutel voor uw bestanden te krijgen. We hebben ontworpen om een tutorial die is zo eenvoudig mogelijk om in theorie uitleggen hoe kunt u uw decryptie sleutel te detecteren door snuiven van uw webverkeer met behulp van Wireshark maken.

Nuttig advies: Voordat daadwerkelijk betrokken zijn bij een netwerk snuiven of andere methoden hebben we hieronder voorgesteld, Het is dringend aan te raden om het te doen vanuit een veilige en betrouwbare computer systeem niet beïnvloed door elke vorm van malware. Wilt u ervoor zorgen dat uw computer systeem 100% veilig terwijl u naar aanleiding van deze instructies, deskundigen adviseren vaak downloaden van een geavanceerde anti-malware tool die regelmatig wordt bijgewerkt en is voorzien van next-gen actieve bescherming tegen virussen om te zien of uw pc veilig is:

Spy Hunter scanner zal alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter

Hoe het werkt - Korte Uitleg

Houd in gedachten dat deze oplossing is slechts theoretisch omdat verschillende ransomware virussen uit te voeren verschillende activiteiten op de gebruiker PC's. Om zo goed mogelijk duidelijk te maken dat, de meeste ransomware virussen gebruiken encryptie-algoritme - een cryptische taal vervanging van de oorspronkelijke taal code van de bestanden, waardoor ze ontoegankelijk. De twee meest gebruikte encryptie-algoritmen zijn RSA en AES encryptie-algoritmen. Beiden zijn extreem sterk en ondoordringbaar. In het verleden, de meeste schrijvers van malware gebruikt slechts één encryptie cipher op een bijzondere wijze. De standaard actie voor het ransomware virus was in de volgende consequentie:

- Drop is het laadvermogen.

- Wijzig de Windows Register-editor om te draaien bij het opstarten of na de specifieke actie wordt gedaan.

- Verwijder back-ups en het uitvoeren van andere activiteiten.

- Versleutelen van de bestanden.

- Stuur de decryptie sleutel in een bestand of als communicatiemiddel rechtstreeks naar de command and control (C&C) midden van de cyber-criminelen.

- Drop het losgeld nota en andere ondersteunende bestanden die de gebruiker van deze "complicatie" melden.

Echter, aangezien malware onderzoekers hun middelen hebben zich verenigd en zet een veel moeite om codes in de fout of capture decryptie sleutels op te sporen en de ontwikkeling van vrije decrypters, malware schrijvers hebben ook heel de verbeteringen zelf. Een van die verbeteringen is de implementatie van een two-way encryptie, een combinatie van RSA en AES encryptie-algoritmen.

In het kort, ze niet alleen uw bestanden te versleutelen met een van de cijfers, maar nu zij gebruiken een tweede encryptie-algoritme om de decryptie sleutel in een speciaal bestand dat dan op hun servers verzonden versleutelen. Deze bestanden zijn onmogelijk te decoderen, en de gebruikers zijn hopeloos op zoek naar alternatieve methoden om ze te decoderen.

Voor meer informatie over deze encryptiemethode, bezoek alstublieft:

Ransomware Encryption Explained - Waarom is het zo effectief?

Een andere tactiek de cyber-oplichter "devs" begon te gebruiken, is een zogenaamde cipher block chaining. Dit is een modus die kort uitgelegd, breekt het bestand als je probeert te knoeien met haar, die elke vorm van nuttige totaal onmogelijk.

Dus, hier is waar we zijn. Op dit punt, er zijn zelfs nieuwe ontwikkelingen in de wereld van ransomware, die nog niet onthuld.

Het is zeer moeilijk te voren ransomware verblijven, maar ondanks alle, we hebben besloten om te laten zien hoe je Wireshark gebruiken om uw voordeel en hopelijk onderscheppen HTTP-verkeer op het juiste moment. Echter, in gedachten houden dat deze instructies zijn theoretisch, en er zijn veel factoren die hen kunnen verhinderen van het werken in een concrete situatie. Nog steeds, het is beter dan niet te proberen alvorens te betalen het losgeld, rechts?

Met behulp van Wireshark te vinden Decryption Key

Voor het downloaden en gebruiken van Wireshark - een van de meest gebruikte netwerk sniffers die er zijn, moet je executable van de malware hebben op stand-by en uw computer infecteren nogmaals. Echter, in gedachten houden dat sommige ransomware virussen uit te voeren nieuwe encryptie elke keer dat een computer wordt ook hernieuwd, dus je moet ook Wireshark configureren automatisch worden uitgevoerd bij het opstarten. Laten we beginnen!

Stap 1: Download Wireshark op uw computer door te klikken op de volgende knoppen( voor uw versie van Windows)

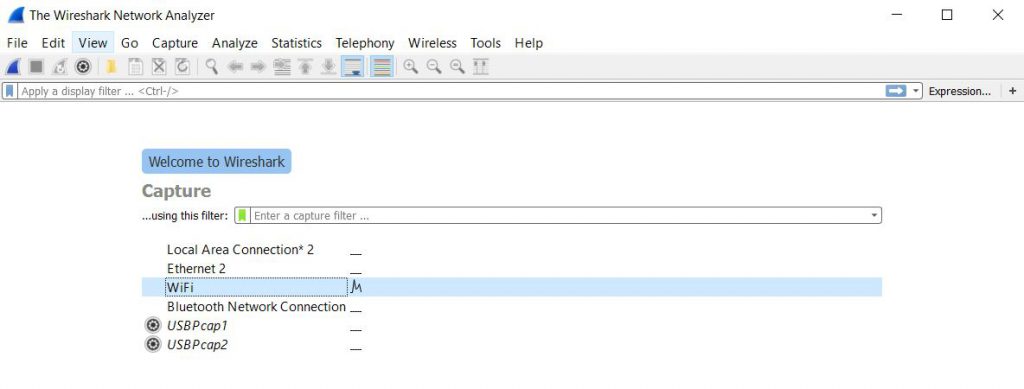

Stap 2: Rennen, configureren en te leren hoe je pakketjes snuiven met Wireshark. Om te leren hoe om te beginnen met het analyseren van pakketten en controleren waar uw pakketten van de gegevens op te slaan, je moet Wireshark eerst te openen en kies vervolgens uw actieve netwerk-interface voor het analyseren van pakketten. Voor de meeste gebruikers, dat zou de interface met het verkeer naar beneden stuiteren op en op het juiste. Je moet het kiezen en klik twee keer snel om te beginnen snuiven:

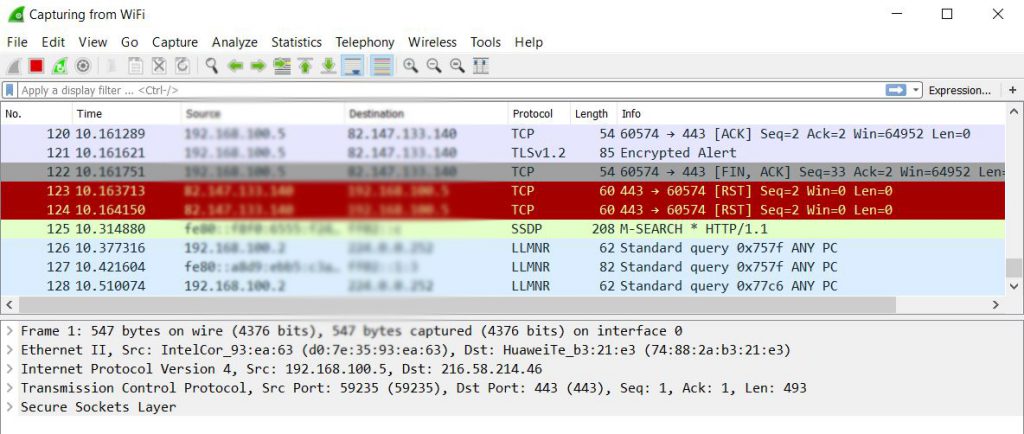

Stap 3: snuiven pakketten. Sinds ransomware virussen communiceren via HTTP-verkeer, je moet filteren alle pakketten eerst. Hier is hoe de pakketten kijken in eerste instantie nadat u de interface kiezen en te ruiken het verkeer ervan:

Als u alleen HTTP-verkeer te onderscheppen, moet u het volgende in het display filter typt:

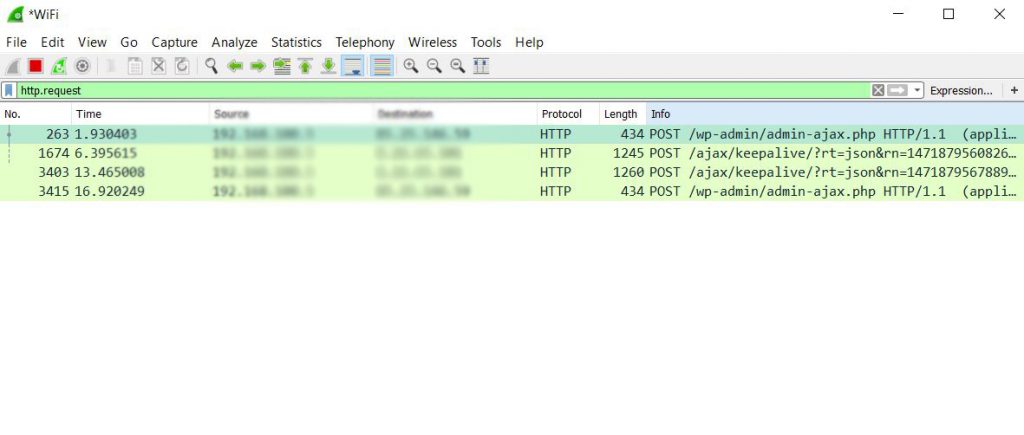

→ http.request - De gevraagde verkeer te onderscheppen

Eenmaal gefilterd moet er als volgt uitzien:

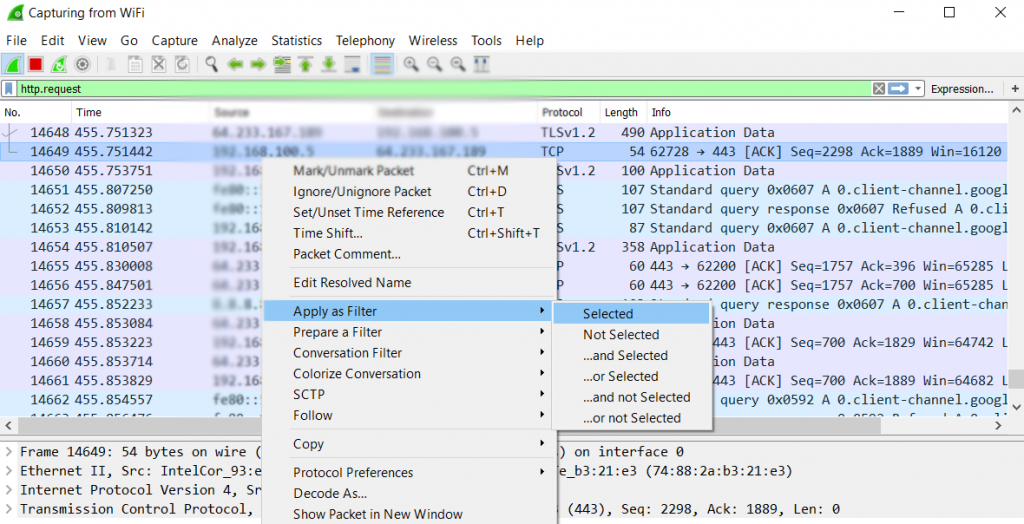

U kunt ook de bron en de bestemming IP-adressen filteren door te bladeren op en neer en het kiezen van een adres, klik met de rechtermuisknop er op te klikken en het navigeren naar de volgende functie:

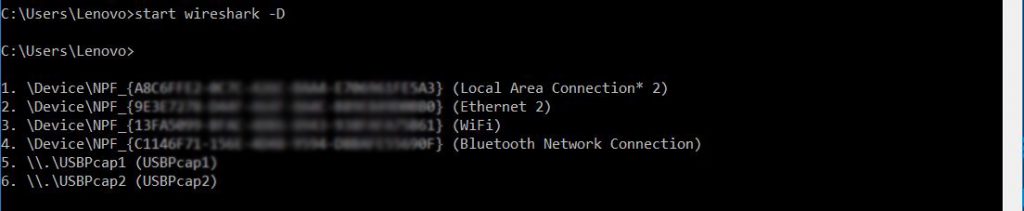

Stap 4: Configureren Wireshark automatisch worden uitgevoerd. Om dit te doen, eerste, je moet gaan naar de opdrachtprompt van uw computer door het intikken van cmd op uw Windows-zoekopdracht en het runnen van het. Vanaf daar, Typ de volgende opdracht met een hoofdletter "-D" het instellen van de unieke sleutel te krijgen voor de interface. De toetsen moeten kijken als het volgende:

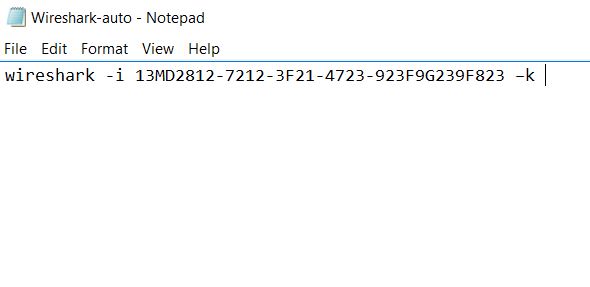

Stap 5: Kopieer de sleutel voor uw actieve verbinding en maak een nieuw tekstdocument en in te schrijven de volgende code:

→ wireshark -i 13MD2812-7212-3F21-4723-923F9G239F823(<= Your copied key) –k

U kunt de opdracht extra te wijzigen door toevoeging van de -w letter en het creëren van een naam voor het bestand dat het zal opslaan op uw computer, Zodat u de pakketten te analyseren. Het resultaat moet op dezelfde manier kijken naar deze ene:

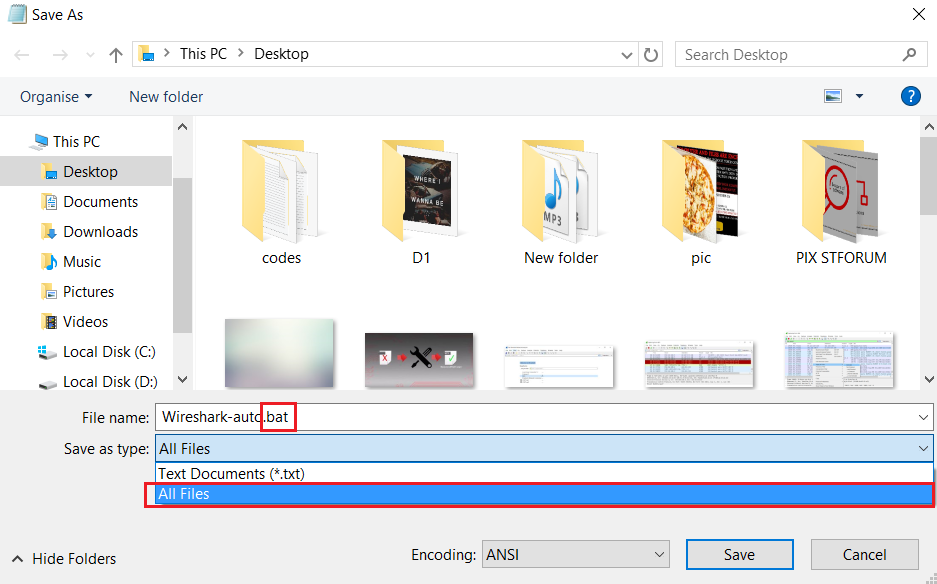

Stap 6: Sla de nieuw gecreëerde tekstdocument als een .bat file, door te gaan naar Bestand> Opslaan als ... en het kiezen van alle bestanden, waarna het typen van BAT als een extensie, zoals op de foto hieronder laat zien. Zorg ervoor dat de naam van het bestand en de locatie waar u op te slaan zijn gemakkelijk te vinden:

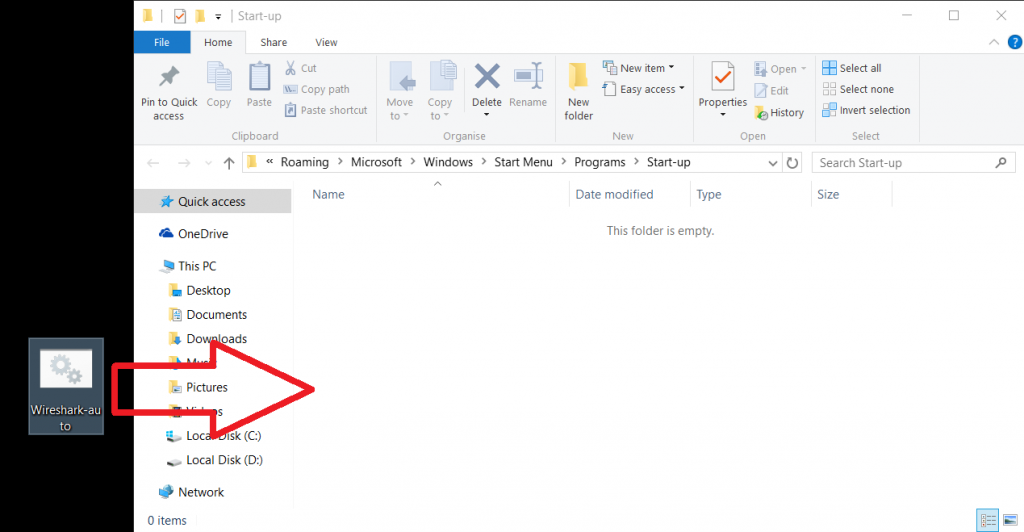

Stap 7: Plak het .bat bestand in de map Opstarten van Windows. De oorspronkelijke locatie van de map is:

→ C:\Users gebruikersnaam AppData Roaming Menu Microsoft Windows Start Programs Startup,/p>

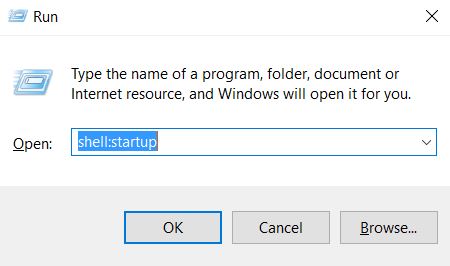

Om gemakkelijk toegang te krijgen, pers Windows Button + R toetscombinatie en in het Venster doostype - shell:beginnen, zoals op de foto hieronder laat zien en klik op OK:

Nadat uw computer opnieuw is opgestart, als de ransomware virus versleutelt uw bestanden waarna genereert een sleutel en stuurt dit naar de cyber-criminelen’ servers, je moet in staat zijn om de communicatie pakketten te onderscheppen en analyseren.

Stap 8: Hoe om het verkeer te analyseren?

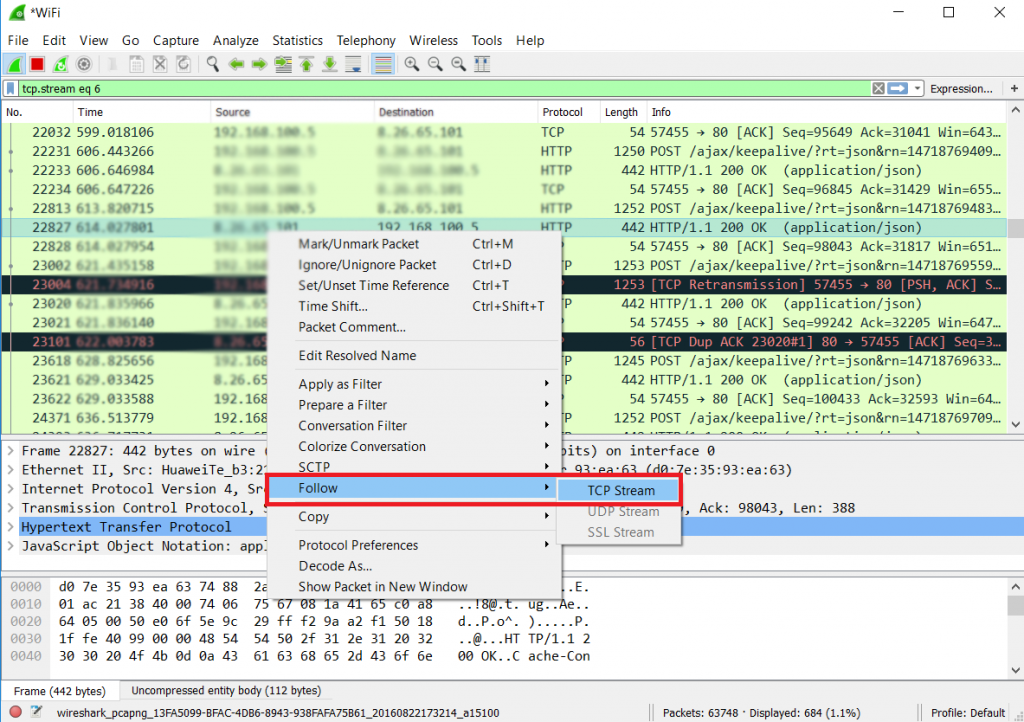

Om het verkeer van een bepaald pakket te analyseren, eenvoudig klik met de rechtermuisknop en klik vervolgens op de volgende om het verkeer te onderscheppen:

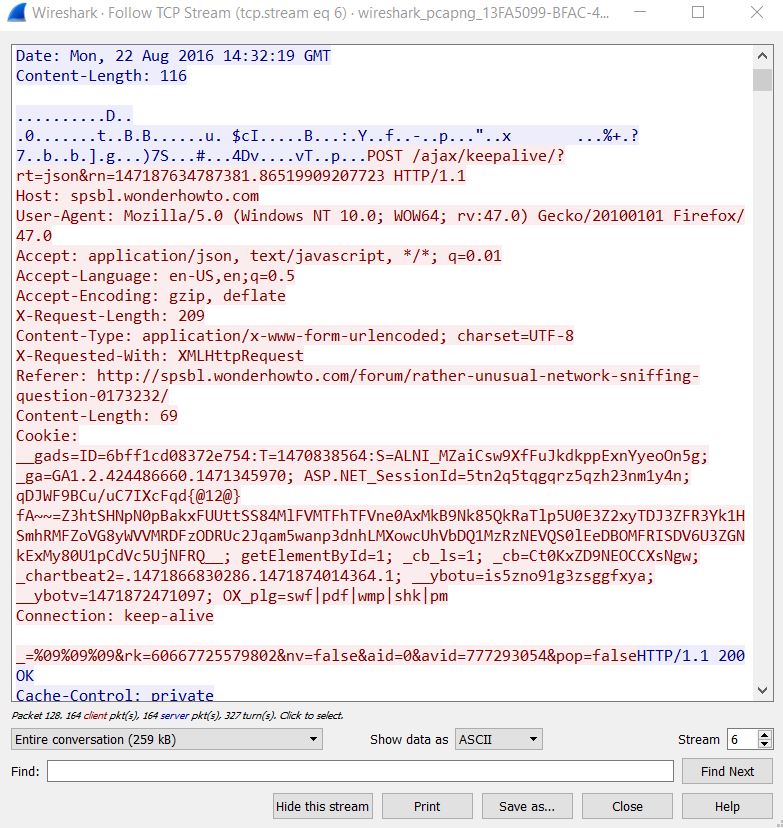

Na dit te doen, Er verschijnt een venster met de informatie. Zorg ervoor dat u de informatie zorgvuldig te inspecteren en te zoeken naar trefwoorden die weg te geven de encryptiesleutels, zoals versleutelde, RSA, AES, etc. Neem de tijd en laat de grootte van de pakketten ', ervoor zorgen dat ze vergelijkbaar met de grootte van een sleutelbestand.

Snuiven Ransomware decryptie sleutel - dingen die je moet weten

Zoals eerder vermeld, deze tutorial is volledig theoretisch en in het geval je kan niet omgaan met het en ruiken de sleutels, raden wij u sterk aan de ransomware die u heeft besmet te verwijderen en probeer het herstellen van uw bestanden met behulp van de onderstaande instructies stap-voor-stap. Ook, als je gaat om deze methode te proberen, Wij adviseren u om het uit de eerste testen op uw computer en bekijk het verkeer. Een voorbeeld van hoe onderzoekers hebben geïdentificeerd verkeer door ransomware is de onderzoek, uitgevoerd door Paloalto netwerk van experts op Locky ransomware, die wij u adviseren ook om te controleren.

- Stap 1

- Stap 2

- Stap 3

- Stap 4

- Stap 5

Stap 1: Scannen op Ransomware met SpyHunter Anti-Malware Tool

Ransomware Automatische verwijdering - Videogids

Stap 2: Verwijder Ransomware en gerelateerde malware van Windows

Hier is een methode om in een paar eenvoudige stappen die moeten in staat zijn om de meeste programma's te verwijderen. Geen probleem als u Windows 10, 8, 7, Vista of XP, die stappen zal de klus te klaren. Slepen van het programma of de map naar de prullenbak kan een zeer slechte beslissing. Als je dat doet, stukjes van het programma worden achtergelaten, en dat kan leiden tot een instabiel werk van uw PC, fouten met het bestandstype verenigingen en andere onaangename activiteiten. De juiste manier om een programma te krijgen van je computer is deze ook te verwijderen. Om dat te doen:

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Stap 3: Verwijder eventuele registers, aangemaakt door Ransomware op uw computer.

De doorgaans gericht registers van Windows-machines zijn de volgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

U kunt ze openen door het openen van het Windows-register-editor en met weglating van alle waarden, aangemaakt door Ransomware er. Dit kan gebeuren door de stappen onder:

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Voor het starten "Stap 4", alsjeblieft laars terug in de normale modus, in het geval dat u op dit moment in de Veilige modus.

Dit stelt u in staat om te installeren en gebruik SpyHunter 5 geslaagd.

Stap 4: Start de pc in de veilige modus te isoleren en te verwijderen Ransomware

Stap 5: Probeer om bestanden versleuteld Restore van Ransomware.

Methode 1: Gebruik STOP Decrypter van Emsisoft.

Niet alle varianten van deze ransomware kan worden ontsleuteld gratis, maar we hebben de decryptor gebruikt door onderzoekers die vaak wordt bijgewerkt met de varianten die uiteindelijk gedecodeerd toegevoegd. U kunt proberen en decoderen van uw bestanden met behulp van de onderstaande instructies, maar als ze niet werken, dan helaas uw variant van de ransomware virus is niet decryptable.

Volg de onderstaande instructies om de Emsisoft decrypter gebruiken en decoderen van uw bestanden gratis. Je kan Download de Emsisoft decryptiehulpmiddel hier gekoppeld en volg de stappen hieronder:

1 Klik met de rechtermuisknop op de decrypter en klik op Als administrator uitvoeren zoals hieronder getoond:

2. Ben het eens met de licentievoorwaarden:

3. Klik op "Map toevoegen" en voeg vervolgens de mappen waarin u bestanden gedecodeerd zoals hieronder afgebeeld:

4. Klik op "decoderen" en wacht tot uw bestanden te decoderen.

Aantekening: Krediet voor de decryptor gaat naar onderzoekers die de doorbraak hebben gemaakt met dit virus Emsisoft.

Methode 2: Gebruik software voor gegevensherstel

Ransomware infecties en Ransomware streven ernaar om uw bestanden met behulp van een encryptie-algoritme dat zeer moeilijk te ontcijferen kunnen versleutelen. Dit is de reden waarom we een data recovery-methode die u kunnen helpen rond gaan direct decryptie en proberen om uw bestanden te herstellen hebben gesuggereerd. Houd er rekening mee dat deze methode niet kan worden 100% effectief, maar kan ook u helpen een veel of weinig in verschillende situaties.

Klik gewoon op de link en op de websitemenu's bovenaan, kiezen Data herstel - Data Recovery Wizard voor Windows of Mac (afhankelijk van uw besturingssysteem), en download en voer vervolgens de tool uit.

Ransomware-FAQ

What is Ransomware Ransomware?

Ransomware is een ransomware infectie - de schadelijke software die geruisloos uw computer binnenkomt en de toegang tot de computer zelf blokkeert of uw bestanden versleutelt.

Veel ransomware-virussen gebruiken geavanceerde versleutelingsalgoritmen om uw bestanden ontoegankelijk te maken. Het doel van ransomware-infecties is om te eisen dat u een losgeld betaalt om toegang te krijgen tot uw bestanden.

What Does Ransomware Ransomware Do?

Ransomware is in het algemeen een kwaadaardige software dat is ontworpen om de toegang tot uw computer of bestanden te blokkeren totdat er losgeld wordt betaald.

Ransomware-virussen kunnen dat ook uw systeem beschadigen, corrupte gegevens en verwijder bestanden, resulterend in het permanent verlies van belangrijke bestanden.

How Does Ransomware Infect?

Via verschillende manieren. Ransomware Ransomware infecteert computers door te worden verzonden via phishing-e-mails, met virusbijlage. Deze bijlage is meestal gemaskeerd als een belangrijk document, zoals een factuur, bankdocument of zelfs een vliegticket en het ziet er erg overtuigend uit voor gebruikers.

Another way you may become a victim of Ransomware is if you download een nep-installatieprogramma, crack of patch van een website met een lage reputatie of als u op een viruslink klikt. Veel gebruikers melden dat ze een ransomware-infectie hebben opgelopen door torrents te downloaden.

How to Open .Ransomware files?

U can't zonder decryptor. Op dit punt, de .Ransomware bestanden zijn versleutelde. U kunt ze pas openen nadat ze zijn gedecodeerd met een specifieke decoderingssleutel voor het specifieke algoritme.

Wat te doen als een decryptor niet werkt?

Raak niet in paniek, en maak een back-up van de bestanden. Als een decryptor uw niet heeft gedecodeerd .Ransomware bestanden succesvol, wanhoop dan niet, omdat dit virus nog steeds nieuw is.

Kan ik herstellen ".Ransomware" Bestanden?

Ja, soms kunnen bestanden worden hersteld. We hebben er verschillende voorgesteld bestandsherstelmethoden dat zou kunnen werken als je wilt herstellen .Ransomware bestanden.

Deze methoden zijn op geen enkele manier 100% gegarandeerd dat u uw bestanden terug kunt krijgen. Maar als je een back-up hebt, uw kansen op succes zijn veel groter.

How To Get Rid of Ransomware Virus?

De veiligste en meest efficiënte manier voor het verwijderen van deze ransomware-infectie is het gebruik van een professioneel antimalwareprogramma.

Het scant en lokaliseert Ransomware-ransomware en verwijdert het vervolgens zonder verdere schade toe te brengen aan uw belangrijke .Ransomware-bestanden.

Kan ik ransomware melden aan de autoriteiten??

In het geval dat uw computer is geïnfecteerd met een ransomware-infectie, u kunt dit melden bij de lokale politie. Het kan autoriteiten over de hele wereld helpen de daders van het virus dat uw computer heeft geïnfecteerd, op te sporen en te achterhalen.

Onder, we hebben een lijst met overheidswebsites opgesteld, waar u aangifte kunt doen als u slachtoffer bent van een cybercrime:

Cyberbeveiligingsautoriteiten, verantwoordelijk voor het afhandelen van ransomware-aanvalsrapporten in verschillende regio's over de hele wereld:

Duitsland - Officieel portaal van de Duitse politie

Verenigde Staten - IC3 Internet Crime Complaint Center

Verenigd Koninkrijk - Actie Fraude Politie

Frankrijk - Ministerie van Binnenlandse Zaken

Italië - Staatspolitie

Spanje - Nationale politie

Nederland - Politie

Polen - Politie

Portugal - Gerechtelijke politie

Griekenland - Cyber Crime Unit (Griekse politie)

India - Mumbai politie - Cel voor onderzoek naar cybercriminaliteit

Australië - Australisch High Tech Crime Centre

Op rapporten kan in verschillende tijdsbestekken worden gereageerd, afhankelijk van uw lokale autoriteiten.

Kunt u voorkomen dat ransomware uw bestanden versleutelt??

Ja, u kunt ransomware voorkomen. De beste manier om dit te doen, is ervoor te zorgen dat uw computersysteem is bijgewerkt met de nieuwste beveiligingspatches, gebruik een gerenommeerd anti-malwareprogramma en firewall, maak regelmatig een back-up van uw belangrijke bestanden, en klik niet op kwaadaardige links of het downloaden van onbekende bestanden.

Can Ransomware Ransomware Steal Your Data?

Ja, in de meeste gevallen ransomware zal uw gegevens stelen. It is a form of malware that steals data from a user's computer, versleutelt het, en eist vervolgens losgeld om het te decoderen.

In veel gevallen, de malware-auteurs of aanvallers zullen dreigen de gegevens of te verwijderen publiceer het online tenzij het losgeld wordt betaald.

Kan ransomware WiFi infecteren??

Ja, ransomware kan WiFi-netwerken infecteren, aangezien kwaadwillende actoren het kunnen gebruiken om controle over het netwerk te krijgen, vertrouwelijke gegevens stelen, en gebruikers buitensluiten. Als een ransomware-aanval succesvol is, dit kan leiden tot verlies van service en/of gegevens, en in sommige gevallen, financiële verliezen.

Moet ik ransomware betalen?

Geen, je moet geen afpersers van ransomware betalen. Betalen moedigt criminelen alleen maar aan en geeft geen garantie dat de bestanden of gegevens worden hersteld. De betere aanpak is om een veilige back-up van belangrijke gegevens te hebben en in de eerste plaats waakzaam te zijn over de beveiliging.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, de hackers hebben mogelijk nog steeds toegang tot uw computer, gegevens, of bestanden en kunnen blijven dreigen deze openbaar te maken of te verwijderen, of ze zelfs gebruiken om cybercriminaliteit te plegen. In sommige gevallen, ze kunnen zelfs doorgaan met het eisen van extra losgeld.

Kan een ransomware-aanval worden gedetecteerd??

Ja, ransomware kan worden gedetecteerd. Antimalwaresoftware en andere geavanceerde beveiligingstools kan ransomware detecteren en de gebruiker waarschuwen wanneer het op een machine aanwezig is.

Het is belangrijk om op de hoogte te blijven van de nieuwste beveiligingsmaatregelen en om beveiligingssoftware up-to-date te houden om ervoor te zorgen dat ransomware kan worden gedetecteerd en voorkomen.

Worden ransomware-criminelen gepakt?

Ja, ransomware-criminelen worden gepakt. Wetshandhavingsinstanties, zoals de FBI, Interpol en anderen zijn succesvol geweest in het opsporen en vervolgen van ransomware-criminelen in de VS en andere landen. Naarmate ransomware-bedreigingen blijven toenemen, dat geldt ook voor de handhavingsactiviteiten.

Over het Ransomware-onderzoek

De inhoud die we publiceren op SensorsTechForum.com, deze Ransomware how-to verwijderingsgids inbegrepen, is het resultaat van uitgebreid onderzoek, hard werken en de toewijding van ons team om u te helpen de specifieke malware te verwijderen en uw versleutelde bestanden te herstellen.

Hoe hebben we het onderzoek naar deze ransomware uitgevoerd??

Ons onderzoek is gebaseerd op een onafhankelijk onderzoek. We hebben contact met onafhankelijke beveiligingsonderzoekers, en als zodanig, we ontvangen dagelijkse updates over de nieuwste malware- en ransomware-definities.

Bovendien, het onderzoek achter de Ransomware ransomware-dreiging wordt ondersteund door: VirusTotal en NoMoreRansom project.

Om de ransomware-dreiging beter te begrijpen, raadpleeg de volgende artikelen die deskundige details bieden:.

Als een site die sindsdien is toegewijd aan het verstrekken van gratis verwijderingsinstructies voor ransomware en malware 2014, De aanbeveling van SensorsTechForum is let alleen op betrouwbare bronnen.

Hoe betrouwbare bronnen te herkennen:

- Controleer altijd "Over ons" webpagina.

- Profiel van de maker van de inhoud.

- Zorg ervoor dat er echte mensen achter de site staan en geen valse namen en profielen.

- Controleer Facebook, LinkedIn en Twitter persoonlijke profielen.

Ik heb geprobeerd om uw aanbevelingen over wireshark te volgen en een of andere manier krijg ik een aantal lijnen die de volgende beschrijving bevatten vinden “info”:

“server Hallo, Certificaat, certificaatstatus, Server key exchange, Server Hallo gedaan”

“Client key exchange, Change Cipher Spec, Gecodeerde Handshake bericht”

Dan Application Data……

En dat gaat maar door de hele tijd tussen de ene bron en één bestemming (altijd hetzelfde).

Ik kan doen een klik met de rechtermuisknop op de lijn, dan “volgen” en “TCP” : opent een venster met een dialoog, maar ik weet niet of ik het een kon vinden “sleutel” en ik weet ook niet hoe het te herkennen. Het ziet er niet uit als een gewone tekst, maar omvat een mix van woorden, netto-adressen, symbolen…

Laten we aannemen dat het mogelijk is ang ik vind het, hoe dan Coul ik het gebruiken? Ik zou niet weten hoe ik mijn eigen werken decryptor bouwen.

Is er iemand hier die meer over dit alles weet en probeerde de weg van wireshark snuiven en zou wat advies om me te helpen de software te gebruiken en krijg om te ontdekken mijn “sleutel”?

Bedankt voor je tijd

Hallo, raadpleegt u de volgende filters die je kunt gebruiken op de doos filter op de top van waar de pakketten van je Wireshark software:

1. ip.addr == 10.0.0.1 [Hiermee wordt een filter voor een pakket met 10.0.0.1, als of

source of]

2. ip.addr == 10.0.0.1 && ip.addr == 10.0.0.2 [sets

een gesprek filter tussen de twee gedefinieerde IP-adressen]

3. http of dns [sets

een filter voor alle http en dns tonen]

4. tcp.port == 4000

[stelt een filter voor TCP pakket met 4000 als een bron of dest haven]

5. tcp.flags.reset == 1

[toont alle TCP resets]

6. http.request

[toont alle HTTP GET verzoeken]

7. tcp bevat

verkeer [toont alle TCP-pakketten die het woord 'verkeer' bevatten.

Uitstekende bij het zoeken op een bepaalde tekenreeks of gebruikers-ID]

8. !(arp of icmp of

dns) [maskers arp, icmp, dns, of enig ander protocol kan

achtergrondgeluid. Zodat u zich kunt concentreren op het verkeer van belang]

9. udp bevat

33:27:58 [zet een filter voor de HEX-waarden van 0x33 0x27 0x58 op elk gewenst

compenseren]

10. tcp.analysis.retransmission

[toont alle heruitzendingen in het spoor. Helpt bij het opsporen van langzame

applicatieprestaties en packet loss]

U vindt er ook andere nuttige aanbevelingen er. Ook, in gedachten houden dat je moet focussen op de post verkeer wanneer een infectie plaatsvindt. Als je de malware-monster, proberen om een test computer infecteren, terwijl het toezicht op de pakketten. Dit kan u helpen om een dieper begrip van hoe de malware communiceert krijgen.

Naast deze, wanneer je “Volg TCP stream” van een gegeven pakket, Wireshark heeft de zogenaamde “SSL Dissector” die in sommige gevallen kan worden gebruikt om een deel van de gegevens te ontcijferen daar en zin ervan. Ransomware is voortdurend in ontwikkeling, echter en kunnen ook niet rechtstreeks naar de decryptie sleutel, maar in plaats daarvan upload een .KEY bestand naar de cyber-criminelen’ command servers die ook wordt versleuteld met een sterk algoritme. Dus als u gebruik maakt van Wireshark, eerste zorg ervoor dat het virus niet een dergelijk bestand te maken en direct stuurt de informatie via TCP of een andere vorm.

uploads.disquscdn.com/images/6df279d43a1a06afaa3be30dec6ba88d76cc48bc0475bad505862d8218082139.jpg

uploads.disquscdn.com/images/dcb0ed4b8a03a87ddecfd8343fe75b22c6a5686d75675e2e8603800301d12927.jpg

Is het werken met Cerber ransomware?

Ik ben besmet met Spora. Ik heb de html-bestand met mijn ID en veel paren met encripted en non encripted bestanden. Kunt u uittreksel de encription sleutels van al deze met het oog op de rest van mijn bestanden decript? Of ken je iemand die het kan doen? Dank.

calin.huidu@gmail.com

geweldige methode. Soms kan het makkelijker zijn als je weet dat de kwetsbaarheden van Dharma. We zullen dit niet posten, anders maken we de aandacht van de programmeur.

Hi, Is het mogelijk om bestanden versleuteld met de Rapid ransomware virus te decoderen?

Hallo, heeft iemand in geslaagd om succesvol decoderen van bestanden versleuteld met de Rapid Ransomware?

Hallo, heeft iemand in geslaagd om succesvol decoderen van bestanden versleuteld met de Rapid Ransomware?

Ik besmet mijn bestanden een virus dat de verlenging .krab voegt, hoe ik bestanden kan decoderen.

Hey Ik ben net geïnfecteerd door Hermes 2.1 beschikbaar op het net

Hallo odinateur mijn baas is besmet, dat maakt het een groot aantal gevoelige en belangrijke document bevat. Hij is besmet met Grandcrab V4 Ik kan een sleutel die werkt voor uw unlock hebben en verwijder deze malware aub.

Please help me de .moresa virus extentie wordt niet gedecodeerd door de Stop Decrypter van mijn computer al mijn bestanden zijn gedecodeerd met deze moresa virus

Geen sleutel voor ID: PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 (.moresa )

Geen sleutel voor ID: thCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi (.moresa )

Unidentified ID: PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 (.moresa )

Unidentified ID: thCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi (.moresa )

Bewijs is hieronder

—————————————-

STOPDecrypter v2.0.2.3

OS Microsoft Windows NT 6.2.9200.0, .NET Framework versie 4.0.30319.42000—————————————-

Fout bij bestand ‘E:\autorun.inf lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream zal niet Win32 apparaten zoals schijf partities en tape drives openen. Vermijd het gebruik van “\\.\” in de baan.

en System.IO.FileStream.Init(weg van het koord, FileMode mode, FileAccess toegang, Int32 rechten, Boolean useRights, FileShare aandeel, Int32 bufferSize, FileOptions opties, SECURITY_ATTRIBUTES secAttrs, String msgPath, Boolean bFromProxy, Boolean useLongPath, Boolean checkhost)

bij System.IO.FileStream..ctor(weg van het koord, FileMode mode, FileAccess toegang)

bij STOPDecrypter.Decrypter.FileIsSupported(String filepath)

bij STOPDecrypter.MainForm.DecryptDirectory(String locatie, boolean verwijderen)

Fout bij bestand ‘E:\comment.htt lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream zal niet Win32 apparaten zoals schijf partities en tape drives openen. Vermijd het gebruik van “\\.\” in de baan.

en System.IO.FileStream.Init(weg van het koord, FileMode mode, FileAccess toegang, Int32 rechten, Boolean useRights, FileShare aandeel, Int32 bufferSize, FileOptions opties, SECURITY_ATTRIBUTES secAttrs, String msgPath, Boolean bFromProxy, Boolean useLongPath, Boolean checkhost)

bij System.IO.FileStream..ctor(weg van het koord, FileMode mode, FileAccess toegang)

bij STOPDecrypter.Decrypter.FileIsSupported(String filepath)

bij STOPDecrypter.MainForm.DecryptDirectory(String locatie, boolean verwijderen)

Fout bij bestand ‘E:\desktop.ini lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream zal niet Win32 apparaten zoals schijf partities en tape drives openen. Vermijd het gebruik van “\\.\” in de baan.

en System.IO.FileStream.Init(weg van het koord, FileMode mode, FileAccess toegang, Int32 rechten, Boolean useRights, FileShare aandeel, Int32 bufferSize, FileOptions opties, SECURITY_ATTRIBUTES secAttrs, String msgPath, Boolean bFromProxy, Boolean useLongPath, Boolean checkhost)

bij System.IO.FileStream..ctor(weg van het koord, FileMode mode, FileAccess toegang)

bij STOPDecrypter.Decrypter.FileIsSupported(String filepath)

bij STOPDecrypter.MainForm.DecryptDirectory(String locatie, boolean verwijderen)

Fout: System.UnauthorizedAccessException: (5) Toegang is geweigerd: [En:\System Volume Information]

bij Alphaleonis.Win32.NativeError.ThrowException(UInt32 errorCode, String readPath, String writePath) in C:\Users jjangli Documents GitHub AlphaFS AlphaFS NativeError.cs:lijn 121

bij Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.ThrowPossibleException(UInt32 LastError, String pathLp) in C:\Users jjangli Documents GitHub AlphaFS AlphaFS bestandssysteem FindFileSystemEntryInfo.cs:lijn 409

bij Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.FindFirstFile(String pathLp, WIN32_FIND_DATA& win32FindData, Boolean suppressException) in C:\Users jjangli Documents GitHub AlphaFS AlphaFS bestandssysteem FindFileSystemEntryInfo.cs:lijn 297

bij Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.d__88`1.MoveNext() in C:\Users jjangli Documents GitHub AlphaFS AlphaFS bestandssysteem FindFileSystemEntryInfo.cs:lijn 466

bij STOPDecrypter.MainForm.DecryptDirectory(String locatie, boolean verwijderen)

———————————————–

Geachte heer Mijn computer heeft volledig beschadigd op nieuwste Ransomware virus extentie

” .moresa “. Deze extensie is bevestigd met elk van mijn computer bestanden foto's video's pdf-software. Hoewel virus is verwijderd na het gebruik van SpyHunter Anti-Malware Tool. Maar nu is mijn alle persoonlijke gegevens worden niet ontsleutelen als gevolg van deze ” .moresa ” extentie virus. Please help me thanks. Ik kreeg de volgende gegevens van de hackers:

LET!

Maak je geen zorgen mijn vriend, kunt u al uw bestanden terug!

Al uw bestanden zoals foto's, databases, documenten en andere belangrijke zijn versleuteld met de sterkste encryptie en unieke sleutel.

De enige methode van het herstellen van bestanden is te decoderen hulpmiddel en unieke sleutel te kopen voor u.

Deze software zal al uw versleutelde bestanden te decoderen.

Wie garandeert u?

U kunt een te sturen van uw gecodeerde bestand op uw pc en we decoderen gratis.

Maar we kunnen alleen ontcijferen 1 bestand voor gratis. Het bestand moet waardevolle informatie bevatten.

U kunt krijgen en kijken video-overzicht decoderen hulpmiddel:

De prijs van private key en decoderen software is $980.

Korting 50% beschikbaar als u contact met ons op 72 uur, Dat is de prijs voor u is $490.

Houd er rekening mee dat u uw gegevens nooit zullen herstellen zonder betaling.

Controleer uw e-mail “Spam” of “rommel” map als je niet te beantwoorden meer dan 6 uur.

Om deze software die u nodig hebt te schrijven op onze e-mail krijgen:

Reserve e-mailadres contact met ons op:

Ondersteuning Telegram rekening:

Uw persoonlijke ID:

069OspdywaduiShdktrecthCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi

Nu is mijn persoonlijke bestanden in de volgende vorm:

.cdr, .pdf, .jpeg. etc. etc.

HOI,

Ik heb ook het zelfde probleem sinds april 22

Ik heb verschillende methoden, maar tevergeefs geprobeerd

hulp nodig

iedereen heeft ondervonden “steen” encryptie? ik zeker een oplossing nodig, het heeft getroffen foto's van mijn overleden vader en broer.

Hallo,

Actaully mijn bestanden besmet zijn met encryptie en vraagt me voor je geld en ik kan het zich niet veroorloven zijn vraagprijs.

Mijn bestanden zijn besmet met de uitbreiding van .recuz

please help me om mijn bestanden op te halen.

Hier is dit de man die roept ons vriend maar hij is stigma op de mens.

en dit is de readme tekstbestand lijnen.

LET!

Maak je geen zorgen mijn vriend, kunt u al uw bestanden terug!

Al uw bestanden zoals foto's, databases, documenten en andere belangrijke zijn versleuteld met de sterkste encryptie en unieke sleutel.

De enige methode van het herstellen van bestanden is te decoderen hulpmiddel en unieke sleutel te kopen voor u.

Deze software zal al uw versleutelde bestanden te decoderen.

Wie garandeert u?

U kunt een te sturen van uw gecodeerde bestand op uw pc en we decoderen gratis.

Maar we kunnen alleen ontcijferen 1 bestand voor gratis. Het bestand moet waardevolle informatie bevatten.

U kunt krijgen en kijken video-overzicht decoderen hulpmiddel:

De prijs van private key en decoderen software is $980.

Korting 50% beschikbaar als u contact met ons op 72 uur, Dat is de prijs voor u is $490.

Houd er rekening mee dat u uw gegevens nooit zullen herstellen zonder betaling.

Controleer uw e-mail “Spam” of “rommel” map als je niet te beantwoorden meer dan 6 uur.

Om deze software die u nodig hebt te schrijven op onze e-mail krijgen:

bufalo@firemail.cc

Reserve e-mailadres contact met ons op:

gorentos@bitmessage.ch

Onze Telegram rekening:

@datarestore

Uw persoonlijke ID:

091hushF63iUYSFDsdf7ULShpYyln4fiZkjMaQ6NbXD5vUCTYp5ieGdNCcq4

Sorry het was niet .RECUZ maar het is .REZUC

Als data Nabin is besmet, Dezelfde mijn gegevens besmet is met deze .REZUC

Hallo,

Ik ben besmet met het virus dat .radman gedecodeerd al mijn bestanden. er is er een oplossing voor mijn bestanden te decoderen?

ik probeerde:

– Stopdecrypter

– Hriaknidechryrptor

– …etc

maar niets positiefs.

dank u

mijn systeem is ransome ware phobos. hoe kan ik descript mijn dossiers.

Hi, TA!

Momenteel, geen decrypter voor Phobos ransomware is beschikbaar. Echter, raden wij u aan uw gecodeerde bestanden op te slaan en te wachten op een decrypter. Beveiliging onderzoekers in staat zijn om de code snel te kraken. Ondertussen, kunt u alternatieve data recovery software te proberen, zoals voorgesteld in stap 5 van deze how-to guide.

Is er iemand heeft ervaring met .tocue ransomware? Ik probeer STOPDecryptor gebruiken, maar het lijkt alsof er geen offline ID.

Toen ik op zoek naar de ID, volg deze begeleiding, maar voel verwarren in het stapnummer 8. hoe te kiezen, of die het juiste pakket dat we moeten de stroom volgen?

Herad bestandsextensie Ransom Virus

Hi,

Al mijn computer bestanden zijn besmet en de .heard uitbreiding is toegevoegd aan alle bestanden.

Gelieve te helpen om het probleem op te lossen.

Dank u

Hoe te decoderen “RSALIVE” extensie ransomware geïnfecteerde bestand?

er Jummadon,

Hier leest u meer over de ransomware hier lezen – sensorstechforum.com/rsalive-virus-remove/

Helaas, op dit punt geen gratis decryptie tool voor Scarab ransomware versies beschikbaar. Dus een back-up van uw .RSALIVE gecodeerde bestanden en wachten op een oplossing. Terwijl u wacht kunt u proberen om .rsalive bestanden te herstellen met behulp van de alternatieve methoden genoemd in stap 5 vormen het verwijderen geleider boven.

Hoe te MTOGAS uitbreiding ransomware geïnfecteerde bestanden te decoderen? Ik heb zo veel problemen, neem ik heb hulp nodig!

Ik probeerde STOPDecryptor, het herstel van de operationele systeem en een andere dingen.

iedereen kreeg een willekeurige encryptie, we hoeven alleen maar om encryptie methode te vinden voor het decoderen van bestanden.

Mijn bestanden zijn versleuteld met de extensie .npsk

voor het decoderingsproces heb ik hetzelfde ransome-were-programma nodig.

mijn ransome-werden geschrapt

Iedereen met een oplossing, gelieve te antwoorden —

tutti i miei-bestand sono con estensione .tuid

Kom posso fare a recuperare tutto, esoste una chiave per l'id online?? Anche il programma di contabilità risulta criptato en sono nei guai.

Resto in attesa di un vs riscontro alla presente