Cripto-vírus são uma ameaça crescente que visa transformar o seu dia o contrário, fazer você pagar para os ciber-criminosos para as chaves que foram criptografados. E o que é pior é que os ciber-criminosos constantemente continuar a desenvolver maneiras novas e mais sofisticadas para aumentar a defesa de seus vírus, implementação de chaves de criptografia combinados que viajam com segurança para seus servidores. Contudo, Há ainda aqueles vírus ransomware que enviam informações sem criptografia, permitindo-lhe, o usuário para farejar o tráfego do seu computador e, com sorte para obter a chave de decodificação para seus arquivos. Temos projetado para fazer um tutorial que é o mais simples possível para explicar teoricamente como você pode detectar o seu chave de decodificação por farejar seu tráfego web usando Wireshark.

Cripto-vírus são uma ameaça crescente que visa transformar o seu dia o contrário, fazer você pagar para os ciber-criminosos para as chaves que foram criptografados. E o que é pior é que os ciber-criminosos constantemente continuar a desenvolver maneiras novas e mais sofisticadas para aumentar a defesa de seus vírus, implementação de chaves de criptografia combinados que viajam com segurança para seus servidores. Contudo, Há ainda aqueles vírus ransomware que enviam informações sem criptografia, permitindo-lhe, o usuário para farejar o tráfego do seu computador e, com sorte para obter a chave de decodificação para seus arquivos. Temos projetado para fazer um tutorial que é o mais simples possível para explicar teoricamente como você pode detectar o seu chave de decodificação por farejar seu tráfego web usando Wireshark.

Conselho útil: Antes de realmente se envolver em qualquer rede sniffing ou outros métodos que têm sugerido abaixo, é urgentemente aconselhável fazê-lo a partir de um sistema de computador protegido e seguro afetado por qualquer tipo de malware. Se você quiser ter certeza de que seu sistema de computador é 100% seguro enquanto você está seguindo essas instruções, especialistas muitas vezes aconselham a baixar uma ferramenta avançada anti-malware que é atualizado com freqüência e as características da próxima geração de proteção ativa contra vírus para ver se seu PC é seguro:

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter

Como funciona - Breve explicação

Tenha em mente que esta solução é apenas teórico desde vírus ransomware diferentes realizar atividades diferentes em PCs de usuários. Para melhor esclarecer que, a maioria dos vírus ransomware usar o algoritmo de criptografia - uma linguagem críptica substituindo o código dos arquivos língua original, tornando-os inacessíveis. Os dois algoritmos de criptografia mais utilizados são RSA e AES algoritmos de criptografia. Ambos são extremamente forte e impenetrável. No passado, a maioria dos criadores de malware usado apenas uma cifra de criptografia de uma forma especial. A acção padrão para o vírus ransomware estava na seguinte consequência:

- Soltá-lo da carga útil.

- Modificar o Editor do Registro do Windows para executar na inicialização ou depois da ação específica é feito.

- backups apagar e executar outras atividades.

- Criptografar os arquivos.

- Enviar a chave de decodificação em um arquivo ou como uma comunicação diretamente para o comando e controle (C&C) centro dos ciber-criminosos.

- Solte a nota de resgate e outros arquivos de suporte que notificam o usuário dessa "complicação".

Contudo, desde que os pesquisadores de malware uniram seus recursos e colocar um monte de esforço para detectar códigos nas chaves defeitos ou descriptografia de captura e desenvolver decrypters gratuitos, os criadores de malware também fizeram bastante os próprios melhorias. Uma dessas melhorias está a implementar uma criptografia de duas vias, usando uma combinação de RSA e AES algoritmos de criptografia.

em breve, eles não apenas criptografar seus arquivos com uma das cifras, mas agora eles também usam um segundo algoritmo de criptografia para criptografar a chave de decodificação em um arquivo especial que é então enviada para seus servidores. Esses arquivos são impossíveis de decifrar, e os usuários são irremediavelmente à procura de métodos alternativos para os decifrar.

Para mais informações sobre este método de criptografia, por favor visite:

Ransomware Encryption explicou - Por que é tão eficaz?

Outra tática do cyber-bandido “devs” começaram a usar é o chamado bloco de encadeamento de criptografia. Este é um modo que explicou brevemente, quebra o arquivo se você tentar mexer com ele, fazer qualquer forma de recuperação completamente impossível.

assim, aqui é onde estamos. Neste ponto, há ainda novos desenvolvimentos no mundo do ransomware, que estão ainda a ser revelada.

É muito difícil para ficar à frente de ransomware, mas apesar de todos, decidimos mostrar-lhe como usar o Wireshark para o seu benefício e espero interceptação HTTP tráfego no momento correto. Contudo, ter em mente que estas instruções são teóricos, e há uma série de fatores que podem impedi-los de trabalhar em uma situação real. Ainda, é melhor do que não tentar antes de pagar o resgate, direito?

Usando Wireshark para encontrar Decryption Key

Antes de baixar e usar Wireshark - um dos sniffers de rede mais amplamente usados lá fora, você deve ter o malware executável em modo de espera e infectar o computador mais uma vez. Contudo, tenha em mente que alguns vírus ransomware realizar nova criptografia cada vez que um computador é reiniciado bem, então você também deve configurar o Wireshark para executar automaticamente na inicialização. Vamos começar!

Degrau 1: Baixe Wireshark em seu computador clicando nos seguintes botões( para sua versão do Windows)

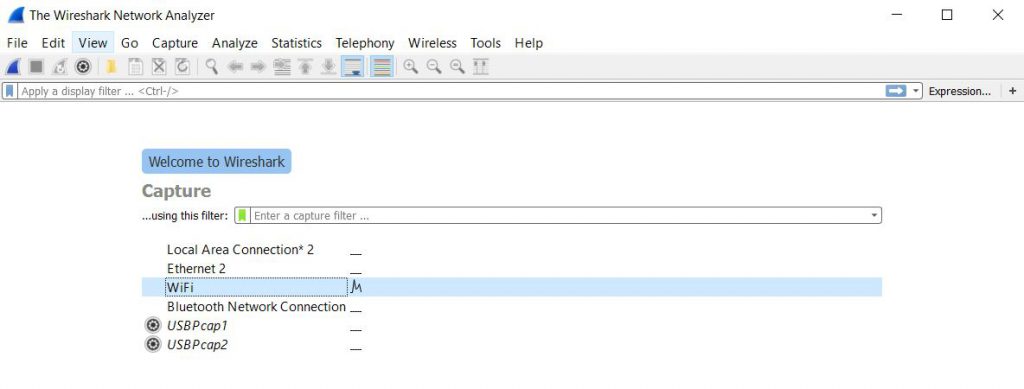

Degrau 2: Corre, configure e aprender a pacotes Sniff com Wireshark. Para saber como começar a analisar os pacotes e verificar onde seus pacotes salvar os dados, você deve abrir Wireshark primeiro e depois escolher a interface de rede ativa para analisar pacotes. Para a maioria dos usuários, que seria a interface com o tráfego saltando para cima e para baixo sobre ele de direita. Você deve escolher-o e clique rápido duas vezes para começar a cheirar:

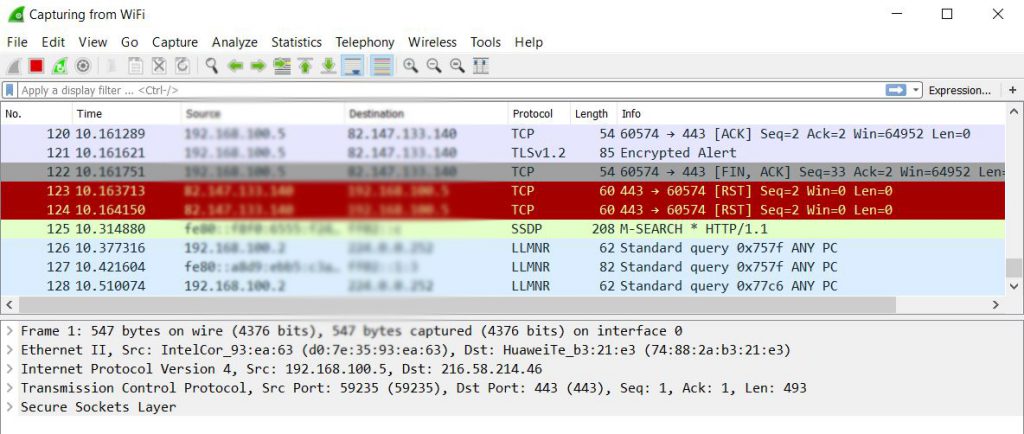

Degrau 3: sniffing pacotes. Desde vírus ransomware comunicar via tráfego HTTP, você deve filtrar todos os pacotes primeiro. Aqui está como os pacotes de olhar inicialmente depois de escolher a sua interface e farejar o tráfego a partir dele:

Para interceptar apenas o tráfego HTTP, você deve digitar o seguinte na barra de filtro de exibição:

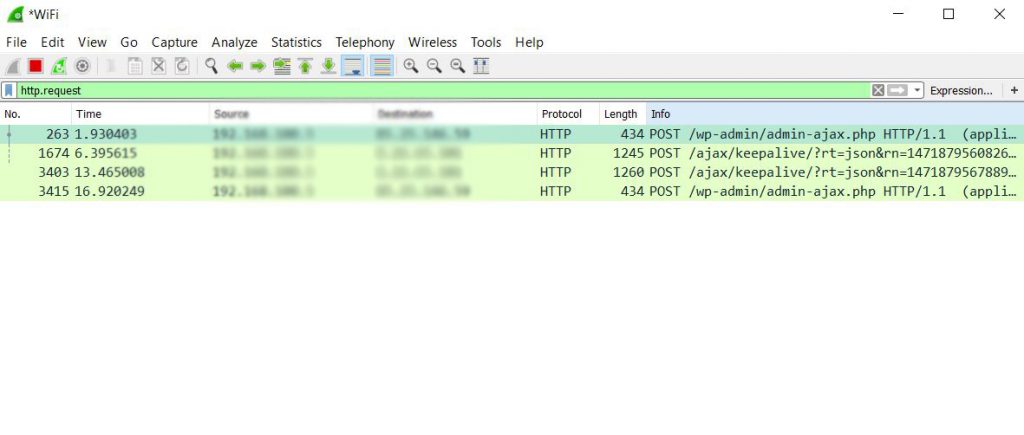

→ http.request - para interceptar o tráfego solicitado

Uma vez filtrada deve olhar como este:

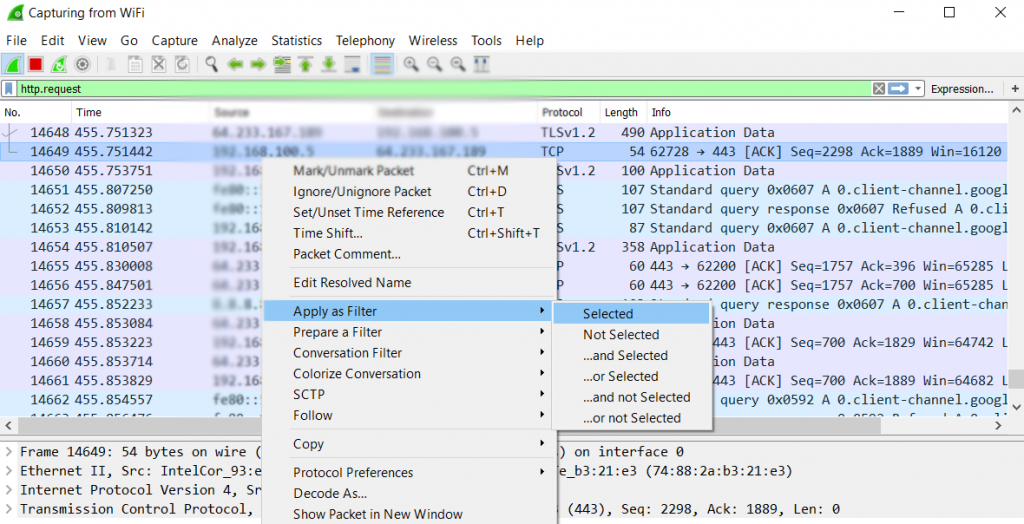

Você também pode filtrar os endereços IP de origem e destino rolando para cima e para baixo e escolher um endereço, depois à direita clicando sobre ela e navegando para o seguinte recurso:

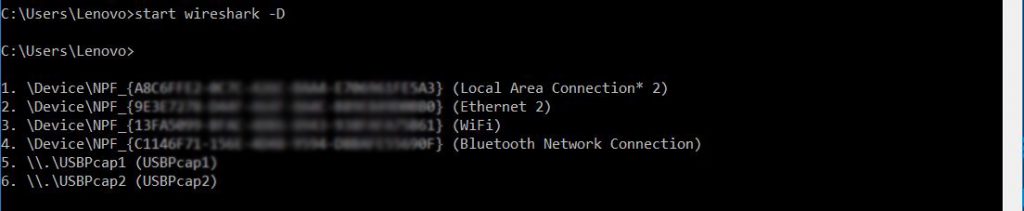

Degrau 4: Configure o Wireshark para executar automaticamente. Para fazer isso, primeiro, você deve ir para o prompt de comando do seu computador digitando cmd em sua busca do Windows e executá-lo. De lá, digite o seguinte comando com o capital “-D” ajuste para obter a chave exclusiva para sua interface. As chaves devem ter a seguinte aparência:

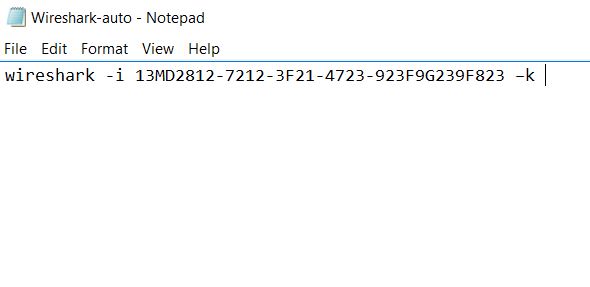

Degrau 5: Copiar a chave para sua conexão ativa e criar um novo documento de texto e nele escrever o seguinte código:

→ wireshark -i 13MD2812-7212-3F21-4723-923F9G239F823(<= Your copied key) –k

Além disso você pode modificar o comando adicionando o -W carta e criar um nome para o arquivo que irá salvá-lo em seu computador, o que lhe permite analisar os pacotes. O resultado deve ser semelhante a este:

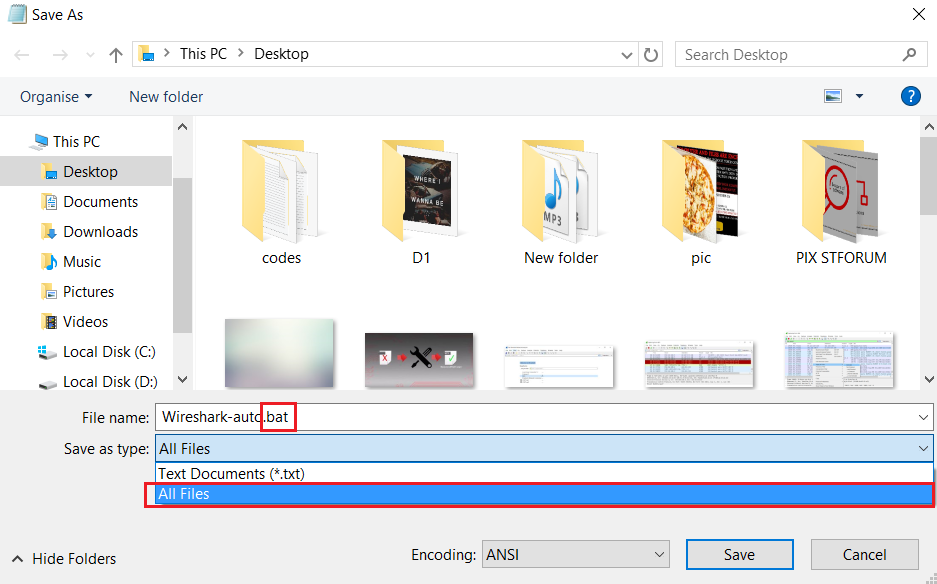

Degrau 6: Salve o documento de texto recém-criado como um arquivo .bat, , indo para Arquivo> Salvar como ... e escolher todos os arquivos após o qual .BAT digitação como uma extensão de arquivo, como a imagem abaixo mostra. Verifique se o nome do arquivo eo local onde você salvá-lo são fáceis de encontrar:

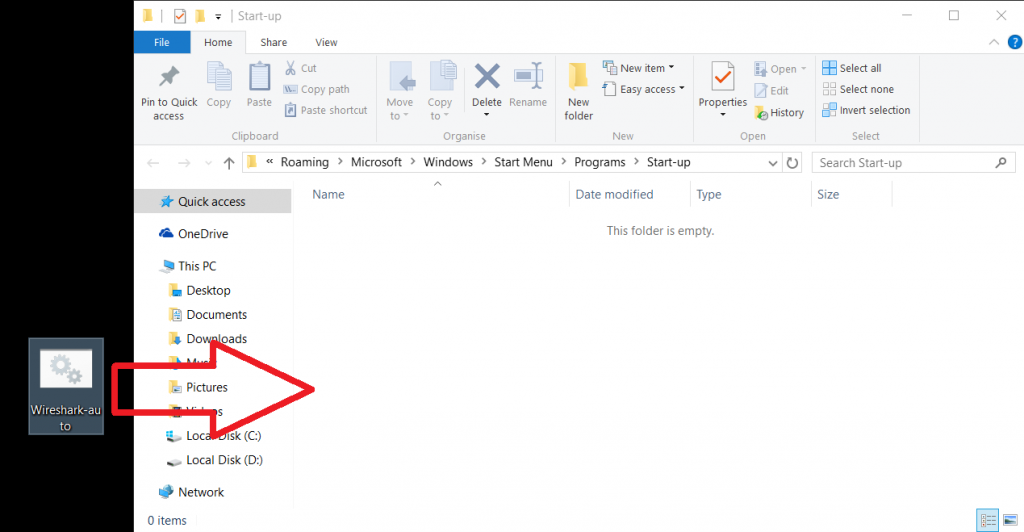

Degrau 7: Cole o arquivo .bat na pasta do Windows startup. A localização original da pasta é:

→ C:\Users Menu de Nome de usuário AppData Roaming Microsoft Windows Start Programs Startup,/p>

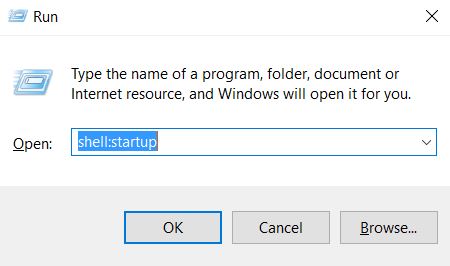

Para acessá-lo facilmente, pressione Botão do Windows + R combinação de teclas e no tipo caixa de janela - shell:comece, como a imagem abaixo mostra e clique em OK:

Depois que o computador é reiniciado, se o vírus ransomware criptografa seus arquivos após o qual gera uma chave e envia para os ciber-criminosos’ servidores, você deve ser capaz de interceptar os pacotes de comunicação e analisá-los.

Degrau 8: Como analisar o tráfego?

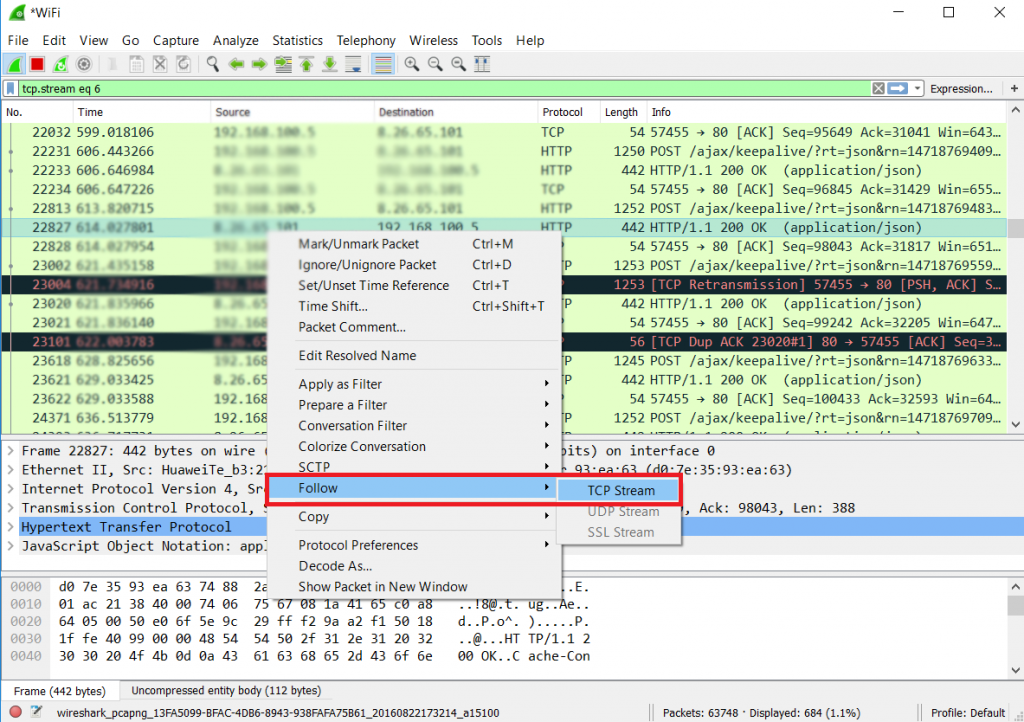

Para analisar o tráfego de um determinado pacote, simplesmente clique com o botão direito e, em seguida, clique no seguinte para interceptar o tráfego:

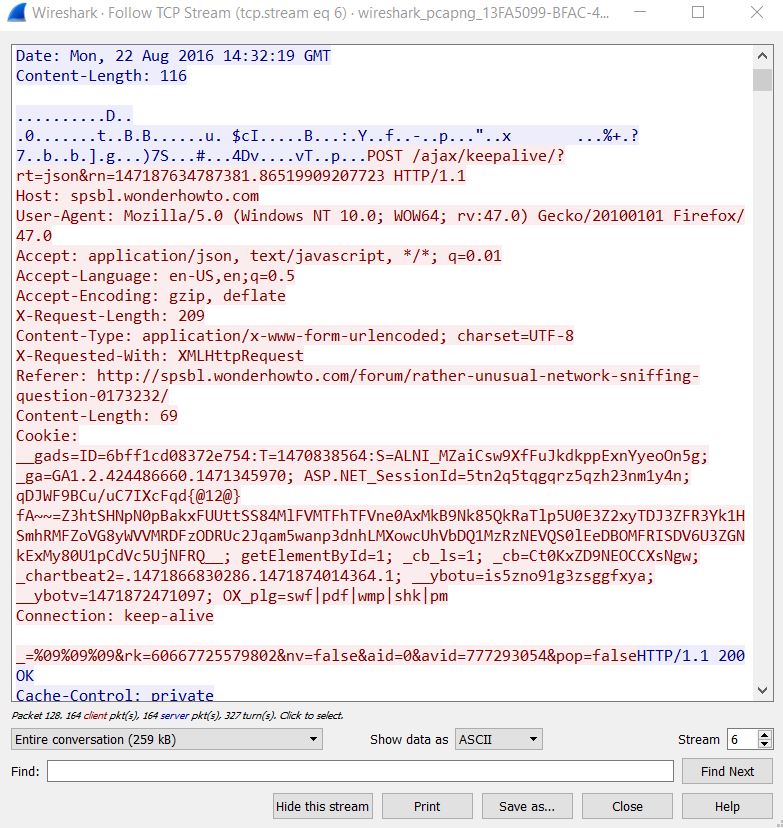

Depois de fazer isso, Aparecerá uma janela com as informações. Certifique-se de inspecionar as informações com cuidado e olhar para palavras-chave que dão afastado as chaves de criptografia, como criptografada, RSA, AES, etc. Tome seu tempo e verificar o tamanho dos pacotes, se certificar de que eles são semelhantes aos do tamanho de um arquivo de chave.

Sniffing ransomware descriptografia Keys - As coisas que você precisa saber

Como mencionado antes, Neste tutorial é totalmente teórica e no caso de você não pode lidar com isso e farejar as chaves, recomendamos fortemente que você remova o ransomware que infectou você e tentar restaurar seus arquivos usando as instruções passo-a-passo abaixo. Além disso, se você estiver indo para tentar este método, recomendamos fortemente que você testá-lo primeiro em seu computador e ver o tráfego. Um exemplo de como os investigadores identificaram o tráfego por ransomware é o pesquisa, realizada por especialistas em rede Paloalto em Locky ransomware, que também aconselho que você verifique.

- Degrau 1

- Degrau 2

- Degrau 3

- Degrau 4

- Degrau 5

Degrau 1: Digitalizar para Ransomware com SpyHunter Anti-Malware Ferramenta

Remoção automática de ransomware - Guia de Vídeo

Degrau 2: Desinstalar Ransomware e malware relacionado do Windows

Aqui é um método em alguns passos simples que deve ser capaz de desinstalar a maioria dos programas. Não importa se você estiver usando o Windows 10, 8, 7, Vista ou XP, esses passos vai começar o trabalho feito. Arrastando o programa ou a sua pasta para a lixeira pode ser um muito má decisão. Se você fizer isso, pedaços e peças do programa são deixados para trás, e que pode levar a um trabalho instável do seu PC, erros com as associações de tipo de arquivo e outras atividades desagradáveis. A maneira correta de obter um programa fora de seu computador é para desinstalá-lo. Fazer isso:

Siga as instruções acima e você excluirá com sucesso a maioria dos programas maliciosos e indesejados.

Siga as instruções acima e você excluirá com sucesso a maioria dos programas maliciosos e indesejados.

Degrau 3: Limpe quaisquer registros, criado por ransomware no seu computador.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, criado por ransomware há. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Antes de começar "Degrau 4", por favor Arrancar de novo para o modo Normal, no caso em que você está no Modo de Segurança.

Isto irá permitir-lhe instalar e uso SpyHunter 5 com sucesso.

Degrau 4: Inicializar o PC Em modo de segurança para isolar e remover Ransomware

Degrau 5: Tente restaurar arquivos criptografados por ransomware.

Método 1: Use o STOP Decrypter da Emsisoft.

Nem todas as variantes deste ransomware pode ser descriptografado gratuitamente, mas nós adicionamos o decryptor utilizado por pesquisadores que é frequentemente atualizado com as variantes que se tornam, eventualmente descriptografado. Você pode tentar e descriptografar seus arquivos usando as instruções abaixo, mas se eles não funcionam, então, infelizmente, a sua variante do vírus ransomware não é decryptable.

Siga as instruções abaixo para usar o decrypter Emsisoft e descriptografar os arquivos de graça. Você pode baixar a ferramenta de decodificação Emsisoft ligados aqui e depois seguir os passos apresentados abaixo:

1 Botão direito do mouse na decrypter e clique em Executar como administrador como mostrado abaixo:

2. Concordo com os termos de licença:

3. Clique em "Adicionar pasta" e em seguida, adicione as pastas onde deseja que os arquivos descriptografado como debaixo mostrado:

4. Clique em "Decrypt" e esperar por seus arquivos para ser decodificado.

Nota: Crédito para o decryptor vai para pesquisadores Emsisoft que fizeram a descoberta com este vírus.

Método 2: Use software de recuperação de dados

infecções ransomware e ransomware apontar para criptografar seus arquivos usando um algoritmo de criptografia que pode ser muito difícil para descriptografar. É por isso que sugeriram um método de recuperação de dados que podem ajudá-lo a ir descriptografia torno direta e tentar restaurar seus arquivos. Tenha em mente que este método pode não ser 100% eficaz, mas também pode ajudá-lo um pouco ou muito em situações diferentes.

Basta clicar no link e nos menus do site na parte superior, escolher Recuperação de dados - Assistente de Recuperação de Dados para Windows ou Mac (dependendo do seu SO), e depois baixe e execute a ferramenta.

Ransomware-FAQ

What is Ransomware Ransomware?

Ransomware é um ransomware infecção - o software malicioso que entra no computador silenciosamente e bloqueia o acesso ao próprio computador ou criptografa seus arquivos.

Muitos vírus ransomware usam algoritmos de criptografia sofisticados para tornar seus arquivos inacessíveis. O objetivo das infecções por ransomware é exigir que você pague um pagamento por resgate para ter acesso aos seus arquivos de volta.

What Does Ransomware Ransomware Do?

O ransomware em geral é um software malicioso que é projetado para bloquear o acesso ao seu computador ou arquivos até que um resgate seja pago.

Os vírus ransomware também podem danificar seu sistema, corromper dados e excluir arquivos, resultando na perda permanente de arquivos importantes.

How Does Ransomware Infect?

De várias maneiras. Ransomware Ransomware infecta computadores sendo enviado através de e-mails de phishing, contendo anexo de vírus. Esse anexo geralmente é mascarado como um documento importante, gostar uma fatura, documento bancário ou até mesmo uma passagem de avião e parece muito convincente para os usuários.

Another way you may become a victim of Ransomware is if you baixe um instalador falso, crack ou patch de um site de baixa reputação ou se você clicar em um link de vírus. Muitos usuários relatam ter recebido uma infecção por ransomware baixando torrents.

How to Open .Ransomware files?

Vocês can't sem um descriptografador. Neste ponto, a .ransomware arquivos são criptografado. Você só pode abri-los depois de descriptografados usando uma chave de descriptografia específica para o algoritmo específico.

O que fazer se um descriptografador não funcionar?

Não entre em pânico, e faça backup dos arquivos. Se um decodificador não decifrar seu .ransomware arquivos com sucesso, então não se desespere, porque esse vírus ainda é novo.

posso restaurar ".ransomware" arquivos?

sim, às vezes os arquivos podem ser restaurados. Sugerimos vários métodos de recuperação de arquivos isso poderia funcionar se você quiser restaurar .ransomware arquivos.

Esses métodos não são de forma alguma 100% garantido que você será capaz de recuperar seus arquivos. Mas se você tiver um backup, suas chances de sucesso são muito maiores.

How To Get Rid of Ransomware Virus?

A maneira mais segura e eficiente de remover esta infecção por ransomware é o uso de um programa anti-malware profissional.

Ele irá procurar e localizar Ransomware ransomware e, em seguida, removê-lo sem causar nenhum dano adicional aos seus arquivos .Ransomware importantes.

Posso denunciar ransomware às autoridades?

Caso seu computador tenha sido infectado por uma infecção de ransomware, você pode denunciá-lo aos departamentos de polícia locais. Ele pode ajudar as autoridades em todo o mundo a rastrear e determinar os autores do vírus que infectou seu computador.

Abaixo, preparamos uma lista com sites governamentais, onde você pode registrar uma denúncia caso seja vítima de um cibercrime:

Autoridades de segurança cibernética, responsável por lidar com relatórios de ataque de ransomware em diferentes regiões em todo o mundo:

Alemanha - Portal oficial da polícia alemã

Estados Unidos - IC3 Internet Crime Complaint Center

Reino Unido - Polícia de Fraude de Ação

França - Ministro do interior

Itália - Polícia Estadual

Espanha - Policia Nacional

Países Baixos - Aplicação da lei

Polônia - Polícia

Portugal - Polícia Judiciária

Grécia - Unidade de crime cibernético (Polícia Helênica)

Índia - Polícia de Mumbai - Célula de investigação do CyberCrime

Austrália - Centro de crime de alta tecnologia australiano

Os relatórios podem ser respondidos em prazos diferentes, dependendo das autoridades locais.

Você pode impedir que o ransomware criptografe seus arquivos?

sim, você pode prevenir o ransomware. A melhor maneira de fazer isso é garantir que o sistema do seu computador esteja atualizado com os patches de segurança mais recentes, use um programa anti-malware confiável e firewall, faça backup de seus arquivos importantes com frequência, e evite clicar em links maliciosos ou baixando arquivos desconhecidos.

Can Ransomware Ransomware Steal Your Data?

sim, na maioria dos casos ransomware roubará suas informações. It is a form of malware that steals data from a user's computer, criptografa isso, e depois exige um resgate para descriptografá-lo.

Em muitos casos, a autores de malware ou invasores ameaçarão excluir os dados ou publicá-lo on-line a menos que o resgate seja pago.

O ransomware pode infectar WiFi?

sim, ransomware pode infectar redes WiFi, como agentes mal-intencionados podem usá-lo para obter o controle da rede, roubar dados confidenciais, e bloquear usuários. Se um ataque de ransomware for bem-sucedido, pode levar a uma perda de serviço e/ou dados, e em alguns casos, perdas financeiras.

Devo Pagar Ransomware?

Não, você não deve pagar extorsionários de ransomware. Pagá-los apenas incentiva os criminosos e não garante que os arquivos ou dados sejam restaurados. A melhor abordagem é ter um backup seguro de dados importantes e estar atento à segurança em primeiro lugar.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, os hackers ainda podem ter acesso ao seu computador, dados, ou arquivos e pode continuar ameaçando expô-los ou excluí-los, ou mesmo usá-los para cometer crimes cibernéticos. Em alguns casos, eles podem até continuar a exigir pagamentos de resgate adicionais.

Um ataque de ransomware pode ser detectado?

sim, ransomware pode ser detectado. Software antimalware e outras ferramentas de segurança avançadas pode detectar ransomware e alertar o usuário quando está presente em uma máquina.

É importante manter-se atualizado sobre as medidas de segurança mais recentes e manter o software de segurança atualizado para garantir que o ransomware possa ser detectado e evitado.

Os criminosos de ransomware são pegos?

sim, criminosos de ransomware são pegos. Agências de aplicação da lei, como o FBI, A Interpol e outras empresas tiveram sucesso em rastrear e processar criminosos de ransomware nos EUA e em outros países. Como as ameaças de ransomware continuam a aumentar, o mesmo acontece com a atividade de fiscalização.

Sobre a pesquisa de ransomware

O conteúdo que publicamos em SensorsTechForum.com, este guia de remoção de instruções Ransomware incluído, é o resultado de uma extensa pesquisa, trabalho árduo e a dedicação de nossa equipe para ajudá-lo a remover o malware específico e restaurar seus arquivos criptografados.

Como conduzimos a pesquisa sobre este ransomware?

Nossa pesquisa é baseada em uma investigação independente. Estamos em contato com pesquisadores de segurança independentes, e como tal, recebemos atualizações diárias sobre as definições de malware e ransomware mais recentes.

além disso, a pesquisa por trás da ameaça de ransomware Ransomware é apoiada com VirusTotal e a projeto NoMoreRansom.

Para entender melhor a ameaça do ransomware, por favor, consulte os seguintes artigos que fornecem detalhes conhecedores.

Como um site dedicado a fornecer instruções gratuitas de remoção de ransomware e malware desde 2014, A recomendação do SensorsTechForum é preste atenção apenas a fontes confiáveis.

Como reconhecer fontes confiáveis:

- Sempre verifique "Sobre nós" página da web.

- Perfil do criador do conteúdo.

- Certifique-se de que pessoas reais estejam por trás do site e não nomes e perfis falsos.

- Verifique o Facebook, Perfis pessoais no LinkedIn e no Twitter.

Eu tentei seguir suas recomendações sobre Wireshark e de alguma forma eu consigo encontrar várias linhas que contêm a seguinte descrição no “informações”:

“servidor Olá, Certificado, status do certificado, troca de chaves de servidor, Servidor Olá feito”

“troca de chaves cliente, Change Cipher Spec, mensagem criptografada Handshake”

Então Application Data……

E isso vai sobre e sobre todo o tempo entre uma fonte e um destino (sempre o mesmo).

Eu posso fazer um clique direito sobre a linha, então “Segue” e “TCP” : abre-se uma janela com um diálogo, mas eu não sei se eu poderia encontrar nela um “chave” e eu também não sei como reconhecê-la. Ele não se parece com um texto comum, mas inclui uma mistura entre as palavras, adresses líquidos, símbolos…

Vamos supor que é possível ang eu encontrá-lo, Como, então, coul eu usá-lo? Eu não saberia como construir minha própria decryptor de trabalho.

Há alguém aqui que saiba mais sobre tudo isso e tentou o caminho da wireshark sniffing e teria algum conselho para me ajudar a usar o software e começar a descobrir o meu “chave”?

Obrigado pelo seu tempo

Olá, consulte os seguintes filtros que você pode usar na caixa do filtro em cima de onde os pacotes são de seu software Wireshark:

1. ip.addr == 10.0.0.1 [Define um filtro para qualquer pacote com 10.0.0.1, como seja o

fonte ou dest]

2. ip.addr == 10.0.0.1 && ip.addr == 10.0.0.2 [conjuntos

um filtro de conversa entre os dois endereços IP definidos]

3. http ou dns [conjuntos

um filtro para exibir todos os http e dns]

4. tcp.port == 4000

[define um filtro para qualquer pacote TCP com 4000 como uma fonte ou da porta de destino]

5. tcp.flags.reset == 1

[exibe todos os resets TCP]

6. http.request

[exibe todas as solicitações HTTP GET]

7. tcp contém

tráfego [exibe todos os pacotes TCP que contenham a palavra ‘tráfego’.

Excelente ao pesquisar em uma seqüência específica ou ID de usuário]

8. !(arp ou icmp ou

dns) [máscaras fora arp, icmp, dns, ou quaisquer outros protocolos podem ser

barulho de fundo. Permitindo-lhe foco no tráfego de interesse]

9. udp contém

33:27:58 [define um filtro para os valores HEX de 0x33 0x27 0x58 em qualquer

compensar]

10. tcp.analysis.retransmission

[exibe todas as retransmissões no rastreamento. Ajuda quando rastrear lento

desempenho do aplicativo e perda de pacotes]

Você também pode encontrar outras recomendações úteis lá. Além disso, tenha em mente que você deve se concentrar no tráfego POST quando uma infecção ocorre. Se você tiver a amostra de malware, tentar infectar um computador de teste, enquanto monitora os pacotes. Isso pode ajudar você a ganhar uma compreensão mais profunda de como o comunica de malware.

Além desta, quando você “Follow TCP Corrente” de um determinado pacote, Wireshark tem o chamado “SSL Dissector” que em alguns casos pode ser usado para decifrar alguns dos dados lá e fazer o sentido dele. Ransomware está em constante evolução, no entanto, não podendo também enviar diretamente a chave de decodificação, mas em vez upload de um arquivo .KEY aos ciber-criminosos’ servidores de comando que também é encriptada com um algoritmo forte. Então, se você estiver usando o Wireshark, Primeiro certifique-se que o vírus não cria esse arquivo e directamente envia as informações via TCP ou outra forma.

uploads.disquscdn.com/images/6df279d43a1a06afaa3be30dec6ba88d76cc48bc0475bad505862d8218082139.jpg

uploads.disquscdn.com/images/dcb0ed4b8a03a87ddecfd8343fe75b22c6a5686d75675e2e8603800301d12927.jpg

Trata-se de trabalhar com Cerber ransomware?

Eu ter sido infectado por spora. Eu tenho o arquivo html com o meu ID e um monte de pares com arquivos encriptados encripted e não. você pode extrair as chaves de encriptação de de todos estes, a fim de decript o resto dos meus arquivos? Ou você conhece alguém que pode fazê-lo? obrigado.

calin.huidu@gmail.com

ótimo método. Às vezes pode ser mais fácil se você conhece as vulnerabilidades de Dharma. Nós não irá publicar este, caso contrário, nós fazemos a atenção do programador.

Oi, É possível descriptografar arquivos criptografados com o vírus rápida ransomware?

Olá, Alguém já conseguiu descriptografar arquivos com sucesso criptografados com o rápido Ransomware?

Olá, Alguém já conseguiu descriptografar arquivos com sucesso criptografados com o rápido Ransomware?

I infectado meus arquivos um vírus que adiciona o .krab extensão, como posso decifrar arquivos.

Hey Eu só foi infectado por Hermes 2.1 disponíveis na rede

Olá meu chefe é odinateur infectado que torná-lo contém numerosos documento sensível e importante. Ele está infectado com Grandcrab V4 eu posso ter uma chave que funciona para o seu desbloqueio e remover este malware por favor.

Por favor me ajude a extensão vírus .moresa não é decifrado pela Parar Decrypter do meu computador todos os meus arquivos foram descriptografado com este vírus moresa

Nenhuma chave de ID: PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 (.moresa )

Nenhuma chave de ID: thCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi (.moresa )

Unidentified ID: PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 (.moresa )

Unidentified ID: thCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi (.moresa )

A prova é inferior

—————————————-

STOPDecrypter v2.0.2.3

OS Microsoft Windows NT 6.2.9200.0, .NET Framework versão 4.0.30319.42000—————————————-

Erro na E’file:\autorun.inf lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream não vai abrir dispositivos Win32 como partições de disco e unidades de fita. Evite utilizar de “\\.\” no caminho.

e System.IO.FileStream.Init(String caminho, modo FileMode, acesso FileAccess, Int32 direitos, useRights boolean, share FileShare, Int32 bufferSize, opções FileOptions, SECURITY_ATTRIBUTES secAttrs, Cordas MSGPATH, boolean bFromProxy, boolean useLongPath, boolean CheckHost)

em System.IO.FileStream..ctor(String caminho, modo FileMode, acesso FileAccess)

em STOPDecrypter.Decrypter.FileIsSupported(filepath corda)

em STOPDecrypter.MainForm.DecryptDirectory(localização corda, boolean excluir)

Erro na E’file:\comment.htt lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream não vai abrir dispositivos Win32 como partições de disco e unidades de fita. Evite utilizar de “\\.\” no caminho.

e System.IO.FileStream.Init(String caminho, modo FileMode, acesso FileAccess, Int32 direitos, useRights boolean, share FileShare, Int32 bufferSize, opções FileOptions, SECURITY_ATTRIBUTES secAttrs, Cordas MSGPATH, boolean bFromProxy, boolean useLongPath, boolean CheckHost)

em System.IO.FileStream..ctor(String caminho, modo FileMode, acesso FileAccess)

em STOPDecrypter.Decrypter.FileIsSupported(filepath corda)

em STOPDecrypter.MainForm.DecryptDirectory(localização corda, boolean excluir)

Erro na E’file:\desktop.ini lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream não vai abrir dispositivos Win32 como partições de disco e unidades de fita. Evite utilizar de “\\.\” no caminho.

e System.IO.FileStream.Init(String caminho, modo FileMode, acesso FileAccess, Int32 direitos, useRights boolean, share FileShare, Int32 bufferSize, opções FileOptions, SECURITY_ATTRIBUTES secAttrs, Cordas MSGPATH, boolean bFromProxy, boolean useLongPath, boolean CheckHost)

em System.IO.FileStream..ctor(String caminho, modo FileMode, acesso FileAccess)

em STOPDecrypter.Decrypter.FileIsSupported(filepath corda)

em STOPDecrypter.MainForm.DecryptDirectory(localização corda, boolean excluir)

Erro: System.UnauthorizedAccessException: (5) Acesso negado: [E:\Sistema de Informação Volume]

em Alphaleonis.Win32.NativeError.ThrowException(UInt32 errorCode, Cordas readPath, Cordas writePath) em C:\Users jjangli Documents GitHub AlphaFS AlphaFS NativeError.cs:linha 121

em Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.ThrowPossibleException(UInt32 lastError, Cordas pathLp) em C:\Users jjangli Documents GitHub AlphaFS AlphaFS Filesystem FindFileSystemEntryInfo.cs:linha 409

em Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.FindFirstFile(Cordas pathLp, WIN32_FIND_DATA& win32FindData, boolean suppressException) em C:\Users jjangli Documents GitHub AlphaFS AlphaFS Filesystem FindFileSystemEntryInfo.cs:linha 297

em Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.d__88`1.MoveNext() em C:\Users jjangli Documents GitHub AlphaFS AlphaFS Filesystem FindFileSystemEntryInfo.cs:linha 466

em STOPDecrypter.MainForm.DecryptDirectory(localização corda, boolean excluir)

———————————————–

Caro senhor meu computador foi completamente danificado pelo recente extensão vírus Ransomware

” .moresa “. Esta extensão foi anexado com todo o meu computador arquivos de imagens de vídeos software pdf. Embora o vírus tenha removido depois de usar SpyHunter Anti-Malware Ferramenta. Mas agora meus todos os dados pessoais não é descriptografar devido a este ” .moresa ” virus extensão. Por favor me ajude graças. I recebeu os seguintes dados dos hackers:

ATENÇÃO!

Não se preocupe meu amigo, você pode retornar todos os seus arquivos!

Todos os seus arquivos como fotos, bases de dados, documentos e outros importantes são criptografados com criptografia mais forte e chave única.

O único método de recuperação de arquivos é a compra de ferramenta de descriptografar e chave única para você.

Este software vai decodificar todos os seus arquivos criptografados.

O que garante que você tem?

Você pode enviar um de seu arquivo criptografado a partir do seu PC e decifrá-lo de graça.

Mas só podemos descriptografar 1 arquivo de graça. Arquivo não deve conter informações valiosas.

Você pode obter e vídeo olhar ferramenta visão geral descriptografar:

Preço da chave privada e software descriptografar é $980.

Desconto 50% disponível se você contacte-nos primeiro 72 horas, desse preço para você é $490.

Por favor, note que você nunca vai restaurar os dados sem pagamento.

Verifique seu e-mail “Spam” ou “Lixo” pasta, se você não obter resposta mais do que 6 horas.

Para obter este software você precisa escrever sobre o nosso e-mail:

Reserve endereço de e-mail em contactar-nos:

conta de suporte Telegram:

O seu ID pessoal:

069OspdywaduiShdktrecthCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi

Agora meus arquivos pessoais são da seguinte forma:

.cdr, .pdf, .jpeg. etc. etc.

OI,

Eu também tenho o mesmo problema desde 22 de abril

Eu tentei vários métodos, mas em vão

preciso de ajuda

Alguém encontrou “pedra” criptografia? i definitivamente precisa de uma solução, ele tem imagens afetadas do meu falecido pai e irmão.

Olá,

Actaully meus arquivos estão infectados com criptografia e me pedindo dinheiro e eu não posso pagar o preço pedido.

Meus arquivos estão infectados com a extensão de .recuz

por favor me ajude para recuperar meus arquivos.

Aqui este é o cara que está nos chamando amigo, mas ele é estigma sobre o ser humano.

e isto é as linhas de arquivo de texto readme.

ATENÇÃO!

Não se preocupe meu amigo, você pode retornar todos os seus arquivos!

Todos os seus arquivos como fotos, bases de dados, documentos e outros importantes são criptografados com criptografia mais forte e chave única.

O único método de recuperação de arquivos é a compra de ferramenta de descriptografar e chave única para você.

Este software vai decodificar todos os seus arquivos criptografados.

O que garante que você tem?

Você pode enviar um de seu arquivo criptografado a partir do seu PC e decifrá-lo de graça.

Mas só podemos descriptografar 1 arquivo de graça. Arquivo não deve conter informações valiosas.

Você pode obter e vídeo olhar ferramenta visão geral descriptografar:

Preço da chave privada e software descriptografar é $980.

Desconto 50% disponível se você contacte-nos primeiro 72 horas, desse preço para você é $490.

Por favor, note que você nunca vai restaurar os dados sem pagamento.

Verifique seu e-mail “Spam” ou “Lixo” pasta, se você não obter resposta mais do que 6 horas.

Para obter este software você precisa escrever sobre o nosso e-mail:

bufalo@firemail.cc

Reserve endereço de e-mail em contactar-nos:

gorentos@bitmessage.ch

conta a nossa Telegram:

@datarestore

O seu ID pessoal:

091hushF63iUYSFDsdf7ULShpYyln4fiZkjMaQ6NbXD5vUCTYp5ieGdNCcq4

Desculpe, não foi .RECUZ mas é .REZUC

Como os dados do Nabin está infectado, mesmo os meus dados está infectado com este .REZUC

Olá,

Eu estou infectado com o vírus que .radman descriptografado todos os meus arquivos. há há uma solução para descriptografar os meus arquivos?

tentei:

– Stopdecrypter

– Hriaknidechryrptor

– …etc

mas nada de positivo.

obrigado

meu sistema é Phobos louças Ransome. como posso descript meus arquivos.

Oi, TA!

atualmente, não decrypter para Phobos ransomware está disponível. Contudo, recomendamos que você salve os arquivos criptografados e esperar por um decrypter. Os pesquisadores de segurança pode ser capaz de quebrar seu código em breve. enquanto isso, você pode tentar software alternativo de recuperação de dados, tal como sugerido na Etapa 5 a partir deste how-to guide.

É alguém tem experiência com ransomware .tocue? Eu tento usar STOPDecryptor, mas parece que não há ID desligada.

Então eu olhar para o ID, seguir esta orientação, mas confundir sensação no número etapa 8. como escolher ou qual o pacote apropriado que devemos seguir o fluxo?

Arquivo Herad Extensão vírus Ransom

Oi,

Todos os meus arquivos de computador foram infectadas ea extensão .heard foi adicionado a todos os arquivos.

Por favor, ajuda para resolver o problema.

Obrigado

Como descriptografar “RSALIVE” extensão ransomware arquivo infectado?

há Jummadon,

Aqui você pode ler mais sobre o ransomware aqui – sensorstechforum.com/rsalive-virus-remove/

Infelizmente, neste momento nenhuma ferramenta de decodificação livre para Scarab ransomware versões está disponível. Então, de volta até seus .RSALIVE arquivos criptografados e esperar por uma solução. Enquanto você está esperando você pode tentar restaurar arquivos .rsalive com a ajuda dos métodos alternativos mencionados no Passo 5 formar a guia de remoção de cima.

Como descriptografar arquivos infectados por ransomware MTOGAS extension? Eu tenho tantos problemas, por favor, eu preciso de ajuda!

Tentei STOPDecryptor, restaurar o sistema operacional e outra coisas.

todo mundo tem uma encriptação aleatória, só precisamos encontrar método de criptografia para descriptografar os arquivos.

Meus arquivos são criptografados pela extensão .npsk

para o processo de descriptografia eu preciso do mesmo programa de resgate.

minha Ransome-se foi excluída

Qualquer um Com solução, por favor, responda —

tutti i miei file sono con extensão .tuid

Venha posso tarifar a recuperare tutto, esoste una chiave per l'id online?? Anche il programma di contabilità risulta criptato e sono nei guai.

Resto in attesa di un Vs riscontro alla present