Cripto-virus son una amenaza cada vez mayor que tiene como objetivo convertir su día al revés, por lo que se paga a los ciberdelincuentes para las llaves que fueron cifrados. Y lo que es peor es que los ciberdelincuentes mantienen en constante desarrollo de formas nuevas y más sofisticadas para aumentar la defensa de sus virus, la aplicación de las claves de cifrado combinados que viajan con seguridad a sus servidores. Sin embargo, todavía hay esos virus ransomware que envían información sin cifrar, lo que le permite, el usuario para olfatear el tráfico de su equipo y con la suerte de conseguir la clave de descifrado para sus archivos. Hemos diseñado para hacer un tutorial que es lo más simple posible para explicar teóricamente cómo se puede detectar su clave de descifrado por olfatear el tráfico de su web usando Wireshark.

Cripto-virus son una amenaza cada vez mayor que tiene como objetivo convertir su día al revés, por lo que se paga a los ciberdelincuentes para las llaves que fueron cifrados. Y lo que es peor es que los ciberdelincuentes mantienen en constante desarrollo de formas nuevas y más sofisticadas para aumentar la defensa de sus virus, la aplicación de las claves de cifrado combinados que viajan con seguridad a sus servidores. Sin embargo, todavía hay esos virus ransomware que envían información sin cifrar, lo que le permite, el usuario para olfatear el tráfico de su equipo y con la suerte de conseguir la clave de descifrado para sus archivos. Hemos diseñado para hacer un tutorial que es lo más simple posible para explicar teóricamente cómo se puede detectar su clave de descifrado por olfatear el tráfico de su web usando Wireshark.

Aviso util: Antes de trabajar en cualquier red sniffing u otros métodos que hemos sugerido a continuación, es urgente recomendable hacerlo desde un sistema informático seguro y protegido afectado por ningún tipo de malware. Si desea asegurarse de que su sistema informático es 100% seguro mientras esté siguiendo estas instrucciones, expertos suelen aconsejar a descargar una herramienta avanzada anti-malware, que se actualiza con frecuencia y presenta la próxima generación de protección activa contra los virus para ver si su PC está a salvo:

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter

Cómo funciona - Breve explicación

Tenga en cuenta que esta solución sólo es teórico, ya que diferentes virus ransomware realizan diferentes actividades en los ordenadores de los usuarios. Para aclarar mejor que, la mayoría de los virus ransomware utilizan algoritmo de cifrado - un lenguaje críptico reemplazar el código del idioma original de los archivos, haciéndolos inaccesibles. Los dos algoritmos de cifrado más utilizados son RSA y AES algoritmos de cifrado. Ambos son extremadamente fuerte e impenetrable. En el pasado, la mayoría de los creadores de malware utilizan un único sistema de cifrado de cifrado de una manera especial. La acción estándar para el virus ransomware estaba en la siguiente consecuencia:

- El descenso que tiene la carga útil.

- Modificar el Editor del Registro de Windows para ejecutarse en el arranque o después de que se hizo la acción específica.

- Eliminar las copias de seguridad y realizar otras actividades.

- Cifrado de los archivos.

- Enviar la clave de descifrado en un archivo o como una comunicación directa con el mando y control (C&C) centro de los delincuentes cibernéticos.

- El descenso Está nota de rescate y otros archivos de soporte que avisan al usuario de esta "complicación".

Sin embargo, ya que los investigadores de malware han unido sus recursos y poner mucho esfuerzo para detectar códigos en las llaves de defectos o descifrado de captura y desarrollar Decrypters gratuitas, los creadores de malware también han hecho bastantes mismos las mejoras. Una de estas mejoras es implementar un cifrado de dos vías, utilizando una combinación de RSA y AES algoritmos de cifrado.

En breve, No se limitaron a cifrar sus archivos con uno de los sistemas de cifrado, pero ahora también usan un segundo algoritmo de cifrado para cifrar la clave de descifrado en un archivo especial que se envía a sus servidores. Estos archivos son imposibles de descifrar, y los usuarios están desesperadamente buscando métodos alternativos para descifrarlos.

Para obtener más información sobre este método de cifrado, por favor visita:

Ransomware Cifrado Explicación - ¿Por qué es tan eficaz?

Otra táctica de los ciberdelincuente "desarrolladores" empezaron a utilizar es el llamado encadenamiento de bloques de cifrado. Este es un modo que explica brevemente, rompe el archivo si se intenta manipularla, hacer cualquier forma de recuperación completamente imposible.

Así, aquí es donde estamos. En este punto, incluso hay nuevos desarrollos en el mundo de ransomware, los cuales aún no se han revelado.

Es muy difícil para mantenerse por delante de ransomware, pero a pesar de todo, hemos decidido mostrar cómo utilizar Wireshark para su beneficio y es de esperar intercepción del tráfico HTTP en el momento correcto. Sin embargo, tener en cuenta que estas instrucciones son TEÓRICO, y hay una gran cantidad de factores que pueden impedir que trabajen en una situación real. Aún, es mejor que no intentarlo antes de pagar el rescate, derecho?

Uso de Wireshark encontrar clave de descifrado

Antes de descargar y utilizar Wireshark - una de las redes más ampliamente utilizado sniffers por ahí, usted debe tener ejecutable del software malicioso en espera e infectar su ordenador una vez más. Sin embargo, tener en cuenta que algunos virus ransomware realizan cifrado nueva cada vez que se reinicia un equipo, así, lo que también debe configurar Wireshark para ejecutarse automáticamente en el arranque. Vamos a empezar!

Paso 1: Descargar Wireshark en su ordenador haciendo clic en los botones siguientes( para su versión de Windows)

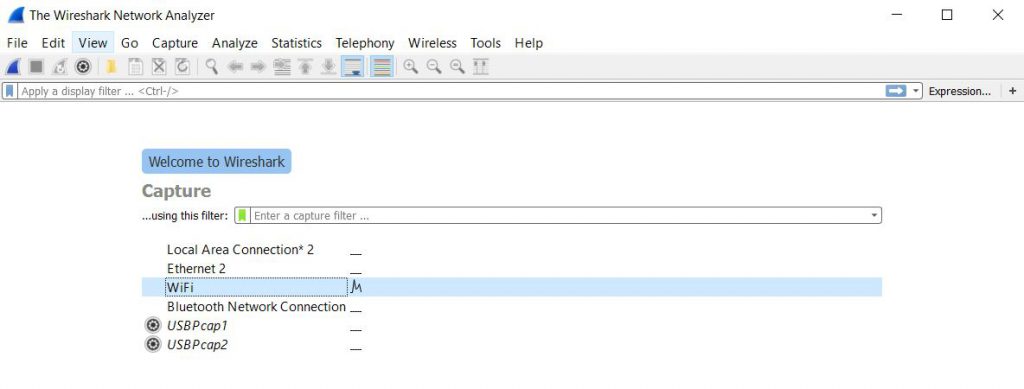

Paso 2: Carrera, configurar y aprender a oler los paquetes con Wireshark. Para aprender cómo iniciar el análisis de los paquetes y comprobar dónde están sus paquetes guardan los datos, debe abrir Wireshark primero y luego elegir la interfaz de red activa para analizar paquetes. Para la mayoría de los usuarios, eso sería la interfaz con el tráfico de rebote hacia arriba y hacia abajo en él tiene razón. Debe elegir y haga clic dos veces rápidamente para comenzar a oler:

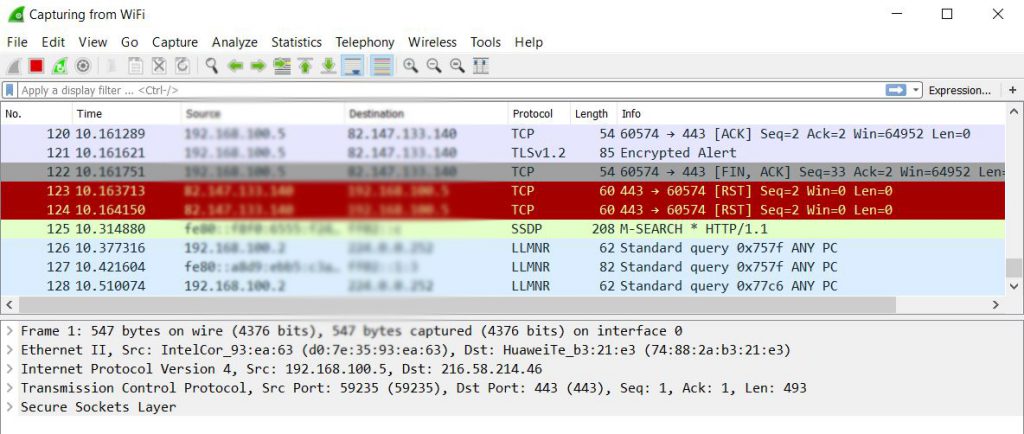

Paso 3: sniffing de paquetes. Dado que los virus ransomware comunican a través de tráfico HTTP, usted debe filtrar todos los paquetes primero. Así es como los paquetes se ven inicialmente después de elegir su interfaz y rastrear el tráfico de ella:

Para interceptar sólo el tráfico HTTP, debe escribir lo siguiente en la barra de filtro de presentación:

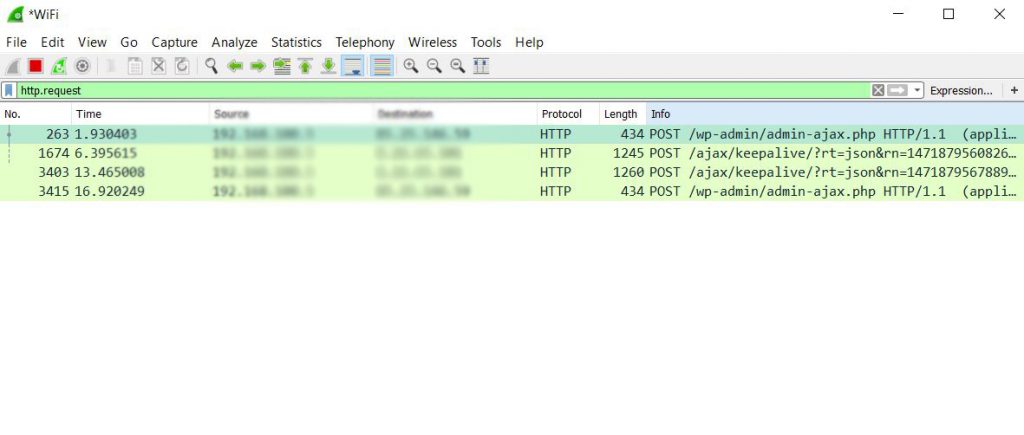

→ http.request - Para interceptar el tráfico solicitado

Una vez filtrada que debe tener este aspecto:

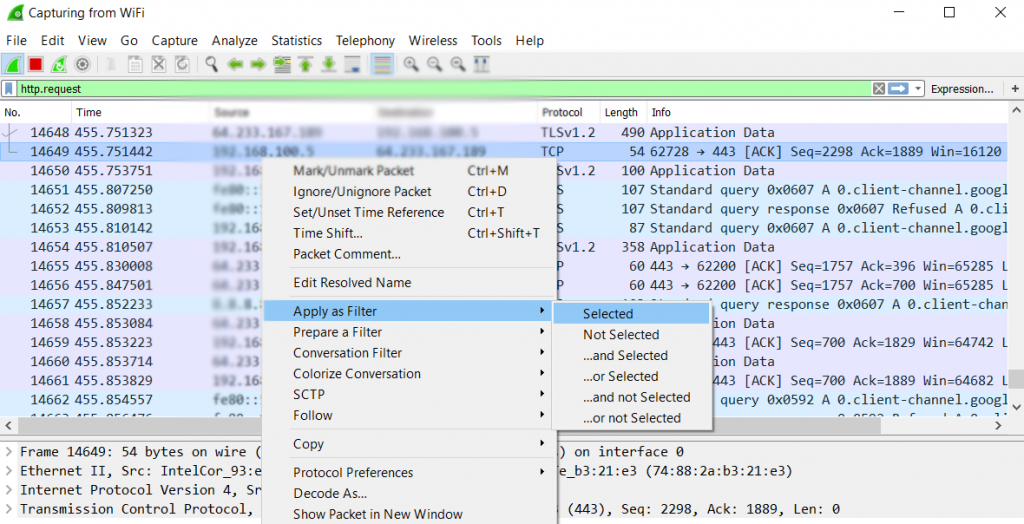

También puede filtrar las direcciones IP de origen y destino desplazando hacia arriba y abajo y escoja una dirección de, luego a la derecha clic sobre ella y dirigen a la siguiente función:

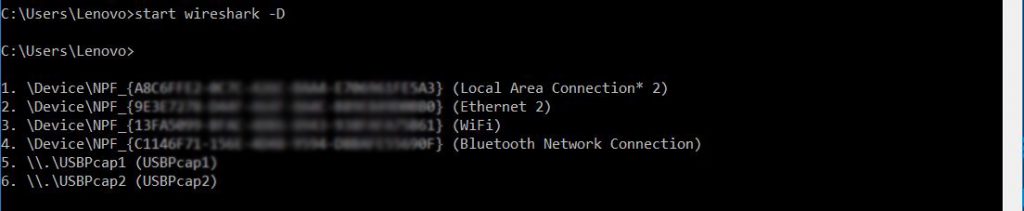

Paso 4: Configurar Wireshark para que se ejecute automáticamente. Hacer esto, primero, hay que ir a la línea de comandos del ordenador escribiendo cmd en su búsqueda de Windows y ejecutarlo. Desde allí, escriba el siguiente comando con el capital "-RE" ajuste para obtener la clave única para su interfaz. Las claves deben parecerse a la siguiente:

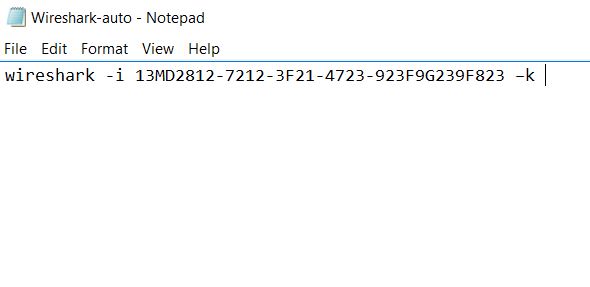

Paso 5: Copiar la clave para su conexión activa y crear un documento de texto y escribir en ella el siguiente código:

→ Wireshark -i 13MD2812-7212-3F21-4723-923F9G239F823(<= Your copied key) –k

Puede modificar adicionalmente el comando mediante la adición de la -w letra y la creación de un nombre para el archivo que va a guardar en su ordenador, lo que permite analizar los paquetes. El resultado debe ser similar a éste:

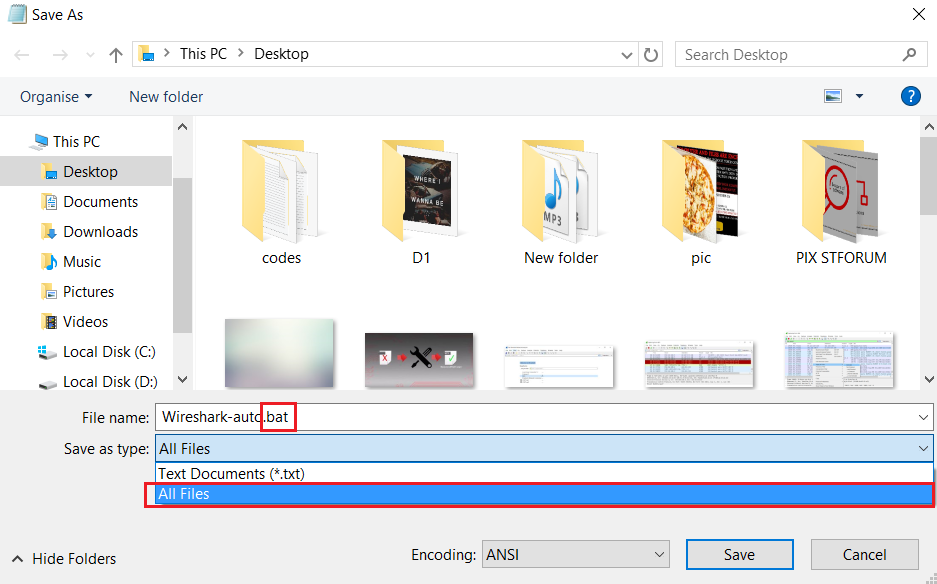

Paso 6: Guarde el documento de texto recién creado como un archivo .bat, yendo a Archivo> Guardar como ... y la elección de todos los archivos después de lo cual escribir .BAT como una extensión de archivo, como la imagen de abajo muestra. Asegúrese de que el nombre del archivo y la ubicación donde se guarda son fáciles de encontrar:

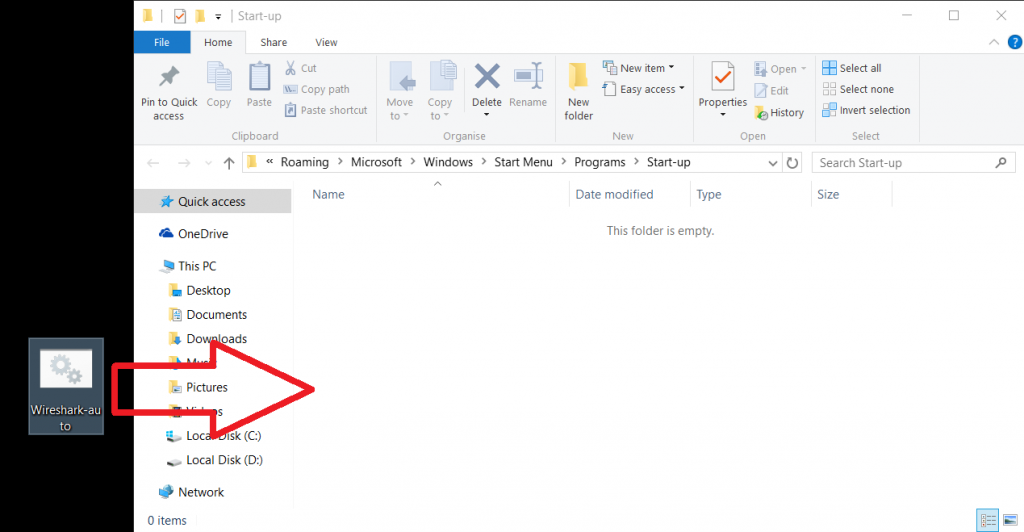

Paso 7: Pegar el archivo .bat en la carpeta de inicio de Windows. La ubicación original de la carpeta es:

→ C:\Usuarios nombre de usuario AppData Roaming Menú Microsoft Windows Inicio Programas Inicio,/p>

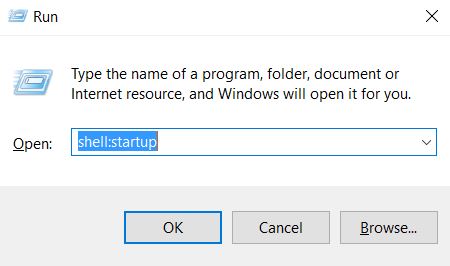

Para acceder facilmente, prensa Botón de windows + R combinación de teclas y en el tipo de caja Ventana - shell:puesta en marcha, como la imagen de abajo muestra y haga clic en OK:

Después de que su equipo se reinicia, si el virus ransomware cifra sus archivos después de lo cual genera una clave y lo envía a los delincuentes cibernéticos’ servidores, usted debería ser capaz de interceptar los paquetes de comunicación y analizarlos.

Paso 8: Cómo analizar el tráfico?

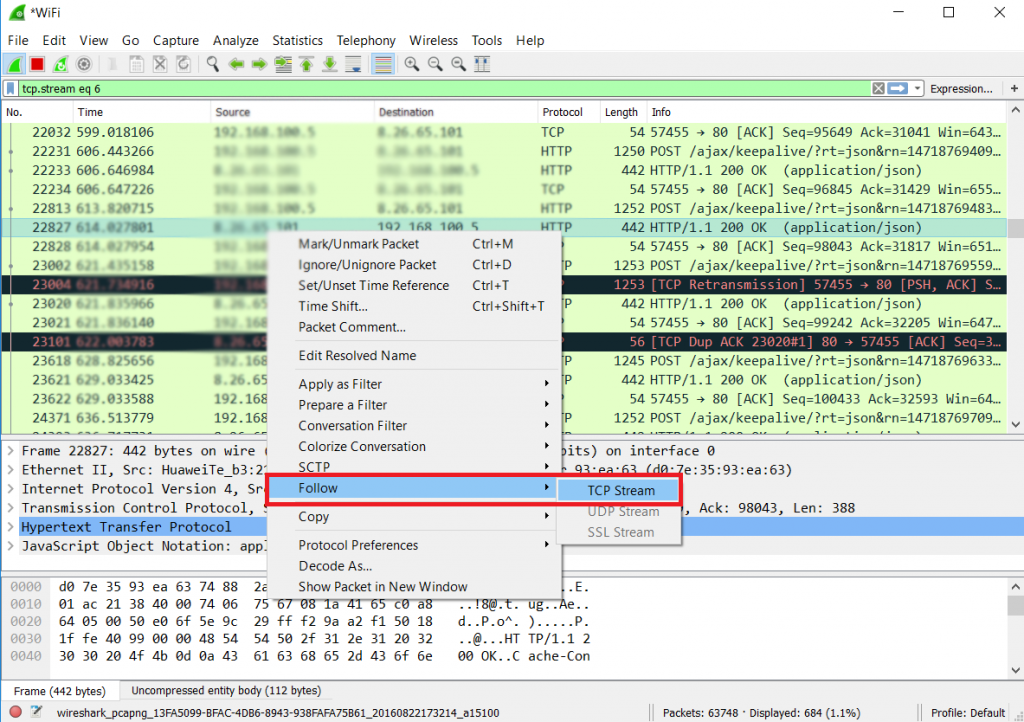

Para analizar el tráfico de un paquete dado, simplemente haga clic en él y, a continuación, haga clic en el siguiente para interceptar el tráfico:

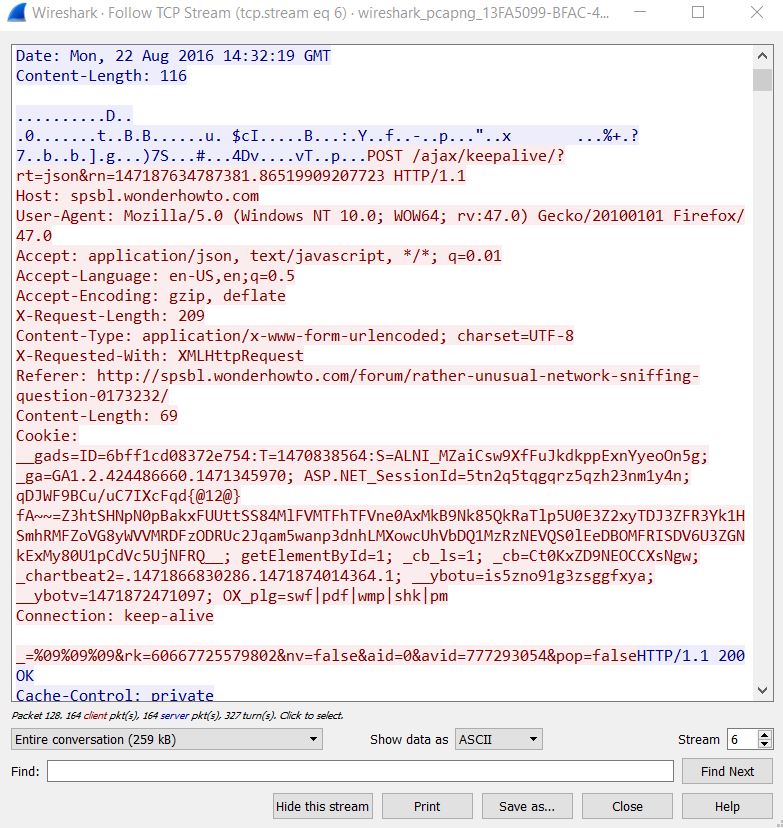

Después de hacer esto, Aparecerá una ventana con la información. Asegúrese de inspeccionar la información cuidadosamente y buscar palabras clave que regalan las claves de cifrado, como el cifrado, RSA, AES, etc. Tómese su tiempo y comprobar el tamaño de los paquetes, asegurarse de que son similares al tamaño de un archivo de clave.

Olfateando ransomware descifrado Keys - Las cosas que usted necesita saber

Como se mencionó antes, este tutorial es totalmente teórica y en caso de que no puede hacer frente a ella, y conoce las claves, le recomendamos fuertemente para eliminar el ransomware que ha infectado e intentar restaurar sus archivos usando las instrucciones paso a paso por debajo. También, si se va a intentar este método, le recomendamos que pruebe que, en primer lugar en el equipo y ver el tráfico. Un ejemplo de cómo los investigadores han identificado el tráfico por ransomware es la investigación, realizada por expertos de la red PALOALTO en Locky ransomware, que también le recomendamos comprobar.

- Paso 1

- Paso 2

- Paso 3

- Paso 4

- Paso 5

Paso 1: Analizar en busca de ransomware con la herramienta de SpyHunter Anti-Malware

Eliminación automática de ransomware - Guía de video

Paso 2: Desinstalar Ransomware y malware relacionado de Windows

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y eliminará con éxito la mayoría de los programas maliciosos y no deseados..

Siga las instrucciones anteriores y eliminará con éxito la mayoría de los programas maliciosos y no deseados..

Paso 3: Limpiar los registros, creado por ransomware en su ordenador.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por ransomware existe. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Antes de empezar "Paso 4", Por favor arrancar de nuevo en el modo Normal, en caso de que usted está actualmente en modo seguro.

Esto le permitirá instalar y uso SpyHunter 5 exitosamente.

Paso 4: Arrancar el PC en modo seguro para aislar y eliminar ransomware

Paso 5: Tratar de restaurar archivos cifrados por ransomware.

Método 1: Utilice STOP Decrypter de Emsisoft.

No todas las variantes de este ransomware se pueden descifrar de forma gratuita, pero hemos añadido el descifrador utilizado por los investigadores que a menudo se actualiza con las variantes que se convierten finalmente descifrado. Se puede tratar de descifrar los archivos mediante las siguientes instrucciones, pero si no funcionan, luego, por desgracia su variante del virus ransomware no es descodificarse.

Siga las instrucciones a continuación para utilizar el descifrador squared y descifrar sus archivos de forma gratuita. Puedes descargar la herramienta de descifrado squared vinculado aquí y luego siga los pasos indicados a continuación:

1 Botón derecho del ratón en el descifrador y haga clic en Ejecutar como administrador Como se muestra abajo:

2. De acuerdo con los términos de la licencia:

3. Haga clic en "Agregar carpeta" y luego agregar las carpetas en las que desea archivos descifrados como se muestra debajo:

4. Haga clic en "desencriptar" y esperar a que los archivos a ser decodificados.

Nota: El crédito para el descifrador va a Emsisoft investigadores que han hecho el gran avance con este virus.

Método 2: Utilice software de recuperación de datos

infecciones ransomware y ransomware apuntan a cifrar los archivos usando un algoritmo de cifrado que pueden ser muy difíciles de descifrar. Es por esto que hemos sugerido un método de recuperación de datos que pueden ayudar a ir alrededor de descifrado directa e intentar restaurar sus archivos. Tenga en cuenta que este método puede no ser 100% eficaz, pero también puede ayudarle un poco o mucho en diferentes situaciones.

Simplemente haga clic en el enlace y en los menús del sitio web en la parte superior, escoger Recuperación de datos - Asistente de recuperación de datos para Windows o Mac (dependiendo de su sistema operativo), y luego descargue y ejecute la herramienta.

Ransomware-FAQ

What is Ransomware Ransomware?

El ransomware es un ransomware infección - el software malicioso que ingresa a su computadora en silencio y bloquea el acceso a la computadora o encripta sus archivos.

Muchos virus ransomware usan sofisticados algoritmos de encriptación para hacer que sus archivos sean inaccesibles. El objetivo de las infecciones de ransomware es exigirle que pague un pago de rescate para obtener acceso a sus archivos..

What Does Ransomware Ransomware Do?

El ransomware en general es un software malicioso que esta diseñado para bloquear el acceso a su computadora o archivos hasta que se pague un rescate.

Los virus ransomware también pueden dañar su sistema, corromper datos y eliminar archivos, resultando en la pérdida permanente de archivos importantes.

How Does Ransomware Infect?

De varias maneras: Ransomware Ransomware infecta las computadoras al ser enviado a través de correos electrónicos de phishing, que contiene un archivo adjunto de virus. Este archivo adjunto generalmente está enmascarado como un documento importante, gusta una factura, documento bancario o incluso un billete de avión y parece muy convincente para los usuarios..

Another way you may become a victim of Ransomware is if you descargar un instalador falso, crack o parche de un sitio web de baja reputación o si haces clic en un enlace de virus. Muchos usuarios informan haber contraído una infección de ransomware descargando torrents.

How to Open .Ransomware files?

Tú can't sin descifrador. En este punto, la .El ransomware son archivos cifrada. Sólo podrá abrirlos una vez que hayan sido descifrados usando una clave de descifrado específica para el algoritmo en particular..

Qué hacer si un descifrador no funciona?

No te asustes, y copia de seguridad de los archivos. Si un descifrador no descifró su .El ransomware archivos con éxito, entonces no te desesperes, porque este virus aún es nuevo.

puedo restaurar ".El ransomware" Archivos?

Sí, a veces los archivos pueden ser restaurados. Hemos sugerido varios métodos de recuperación de archivos eso podría funcionar si quieres restaurar .El ransomware archivos.

Estos métodos no son de ninguna manera 100% garantizado que podrá recuperar sus archivos. Pero si tienes una copia de seguridad, tus posibilidades de éxito son mucho mayores.

How To Get Rid of Ransomware Virus?

La forma más segura y la más eficiente para la eliminación de esta infección de ransomware es el uso de un programa anti-malware profesional.

Buscará y localizará el ransomware Ransomware y luego lo eliminará sin causar ningún daño adicional a sus archivos importantes .Ransomware.

¿Puedo denunciar ransomware a las autoridades??

En caso de que su computadora se infecte con una infección de ransomware, puede denunciarlo a los departamentos de policía locales. Puede ayudar a las autoridades de todo el mundo a rastrear y determinar a los perpetradores detrás del virus que ha infectado su computadora..

Abajo, hemos preparado una lista con sitios web gubernamentales, donde puede presentar una denuncia en caso de ser víctima de un ciberdelincuencia:

Autoridades de ciberseguridad, responsable de manejar los informes de ataques de ransomware en diferentes regiones de todo el mundo:

Alemania - Portal oficial de la policía alemana

Estados Unidos - Centro de quejas de delitos en Internet IC3

Reino Unido - Acción Fraude Policía

Francia - Ministerio del interior

Italia - Policía Estatal

España - Policía Nacional

Países Bajos - Cumplimiento de la ley

Polonia - Policía

Portugal - Policía Judicial

Grecia - Unidad de Delitos Cibernéticos (Policía helénica)

India - Policía de Mumbai - Célula de investigación de delitos cibernéticos

Australia - Centro australiano de delitos de alta tecnología

Los informes se pueden responder en diferentes períodos de tiempo, dependiendo de sus autoridades locales.

¿Puedes evitar que el ransomware cifre tus archivos??

Sí, puede prevenir el ransomware. La mejor manera de hacer esto es asegurarse de que su sistema informático esté actualizado con los últimos parches de seguridad., Utilice un programa antimalware de buena reputación. y cortafuegos, copia de seguridad de sus archivos importantes con frecuencia, y evita hacer clic en enlaces maliciosos o descargando archivos desconocidos.

Can Ransomware Ransomware Steal Your Data?

Sí, en la mayoría de los casos ransomware robará tu información. It is a form of malware that steals data from a user's computer, lo encripta, y luego exige un rescate para descifrarlo.

En muchos casos, la autores de malware o los atacantes amenazarán con eliminar los datos o publicarlo en línea a menos que se pagó el rescate.

¿Puede el ransomware infectar WiFi??

Sí, ransomware puede infectar redes WiFi, ya que los actores maliciosos pueden usarlo para obtener el control de la red, robar datos confidenciales, y bloquear a los usuarios. Si un ataque de ransomware tiene éxito, podría conducir a una pérdida de servicio y/o datos, y en algunos casos, pérdidas financieras.

¿Debo pagar ransomware??

No, no debe pagar a los extorsionadores de ransomware. Pagarlos solo alienta a los delincuentes y no garantiza que los archivos o datos se restaurarán. El mejor enfoque es tener una copia de seguridad segura de los datos importantes y estar atento a la seguridad en primer lugar..

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, los piratas informáticos aún pueden tener acceso a su computadora, datos, o archivos y puede continuar amenazando con exponerlos o eliminarlos, o incluso utilizarlos para cometer delitos cibernéticos. En algunos casos, incluso pueden continuar exigiendo pagos de rescate adicionales.

¿Se puede detectar un ataque de ransomware??

Sí, ransomware puede ser detectado. Software antimalware y otras herramientas de seguridad avanzadas puede detectar ransomware y alertar al usuario cuando está presente en una máquina.

Es importante mantenerse al día con las últimas medidas de seguridad y mantener el software de seguridad actualizado para garantizar que el ransomware pueda detectarse y prevenirse..

¿Los delincuentes de ransomware son atrapados??

Sí, los criminales de ransomware son atrapados. Las fuerzas del orden, tales como el FBI, Interpol y otros han tenido éxito en rastrear y procesar a delincuentes de ransomware en EE. UU. y otros países.. A medida que las amenazas de ransomware siguen aumentando, también lo hace la actividad de aplicación.

Acerca de la investigación de ransomware

El contenido que publicamos en SensorsTechForum.com, esta guía práctica de eliminación de Ransomware incluida, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el malware específico y restaurar sus archivos encriptados.

¿Cómo llevamos a cabo la investigación sobre este ransomware??

Nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, y como tal, recibimos actualizaciones diarias sobre las últimas definiciones de malware y ransomware.

Además, la investigación detrás de la amenaza de ransomware ransomware está respaldada por VirusTotal y el proyecto NoMoreRansom.

Para comprender mejor la amenaza del ransomware, Consulte los siguientes artículos que proporcionan detalles informados..

Como un sitio que se ha dedicado a proporcionar instrucciones gratuitas de eliminación de ransomware y malware desde 2014, La recomendación de SensorsTechForum es solo preste atención a fuentes confiables.

Cómo reconocer fuentes confiables:

- Siempre verifica "Sobre nosotros" página web.

- Perfil del creador de contenido.

- Asegúrese de que haya personas reales detrás del sitio y no nombres y perfiles falsos.

- Verificar Facebook, Perfiles personales de LinkedIn y Twitter.

He tratado de seguir sus recomendaciones sobre Wireshark y de alguna manera llegar a encontrar varias líneas que contienen la siguiente descripción en “info”:

“Hola servidor, Certificado, estado de los certificados, intercambio de claves del servidor, Hola servidor de hecho”

“el intercambio de claves del cliente, Cambio Cipher Spec, mensaje cifrado del apretón de manos”

Luego de datos de aplicación……

Y esto sigue y sigue todo el tiempo entre un origen y un destino (siempre lo mismo).

Puedo hacer un clic derecho en la línea de, a continuación, “seguir” y “TCP” : se abre una ventana con un diálogo, pero no sé si podía encontrar en ella una “clave” y no sé bien cómo reconocerlo. No se ve como un texto común, sino que incluye una mezcla entre las palabras, direcciones de red, símbolos…

Vamos a suponer que es posible ang lo encuentro, ¿cómo, pues coul lo uso? No sabría cómo construir mi propia descifrador de trabajo.

¿Hay alguien aquí que sabe más acerca de todo esto y trató de la forma de Wireshark oler y tendría algún consejo para poder utilizar el software y llegar a descubrir mi “clave”?

Gracias por tu tiempo

¡Hola, consulte los siguientes filtros que se pueden utilizar en la caja del filtro en la parte superior de donde los paquetes son de su software Wireshark:

1. ip.addr == 10.0.0.1 [Establece un filtro para cualquier paquete con 10.0.0.1, ya sea como la

fuente o]

2. ip.addr == 10.0.0.1 && ip.addr == 10.0.0.2 [conjuntos

un filtro de conversación entre las dos direcciones IP definidas]

3. http o dns [conjuntos

un filtro para visualizar todos los HTTP y DNS]

4. tcp.port == 4000

[establece un filtro para cualquier paquete TCP con 4000 como una fuente o puerto dest]

5. tcp.flags.reset == 1

[muestra todos los reinicios de TCP]

6. http.request

[muestra todas las peticiones HTTP GET]

7. tcp contiene

tráfico [muestra todos los paquetes TCP que contienen la palabra "tráfico".

Excelente cuando se busca en una cadena específica o ID de usuario]

8. !(ARP o ICMP o

dns) [enmascara arp, ICMP, dns, o lo que otros protocolos pueden ser

ruido de fondo. Lo que le permite centrarse en el tráfico de interés]

9. UDP contiene

33:27:58 [establece un filtro para los valores HEX de 0x33 0x27 0x58 en cualquier

compensar]

10. tcp.analysis.retransmission

[muestra todas las retransmisiones en la traza. Ayuda cuando el seguimiento de desaceleración

rendimiento de las aplicaciones y la pérdida de paquetes]

También puede encontrar otras recomendaciones útiles que hay. También, tener en cuenta que usted debe centrarse en el tráfico POST cuando una infección se lleva a cabo. Si usted tiene la muestra de malware, tratar de infectar un ordenador de pruebas durante el seguimiento de los paquetes. Esto puede ayudarle a obtener una comprensión más profunda de cómo se comunica el software malicioso.

Además de esto, cuando tú “Siga la corriente TCP” de un paquete dado, Wireshark tiene la llamada “SSL Dissector” que en algunos casos se puede utilizar para descifrar algunos de los datos allí y hacer sentido de ella. Ransomware está en constante evolución, Sin embargo, no puede también enviar directamente la clave de descifrado, pero en lugar de cargar un archivo .KEY a los delincuentes cibernéticos’ servidores de comando que también se cifra con un algoritmo fuerte. Así que si usted está usando Wireshark, primero asegúrese de que el virus no crea un archivo de este tipo y envía la información directamente a través de TCP o de otra forma.

uploads.disquscdn.com/images/6df279d43a1a06afaa3be30dec6ba88d76cc48bc0475bad505862d8218082139.jpg

uploads.disquscdn.com/images/dcb0ed4b8a03a87ddecfd8343fe75b22c6a5686d75675e2e8603800301d12927.jpg

Se funciona con Cerber ransomware?

He sido infectado por spora. Tengo el archivo html con mi ID y una gran cantidad de pares con los archivos encriptados y no encriptados. Se puede extraer las claves de encriptación de todos ellos con el fin de decript el resto de mis archivos? ¿O conoce usted a alguien que pueda hacerlo? Gracias.

calin.huidu@gmail.com

gran método. A veces puede ser más fácil si conoce las vulnerabilidades de Dharma. No vamos a publicar esto, de lo contrario hacemos la atención del programador.

Hi, Is it possible to decrypt files encrypted with the Rapid Ramsomware virus?

Hello, has anyone managed to successfully decrypt files encrypted with the Rapid Ransomware?

Hello, has anyone managed to successfully decrypt files encrypted with the Rapid Ransomware?

Me infectó mis archivos un virus que agrega la extension .krab, cómo puedo desencriptar los archivos.

Hey acabo infecté por Hermes 2.1 disponible en la red

Hola odinateur mi jefe está infectado que lo hacen contiene numerosos documentos sensibles e importantes. Él está infectado con Grandcrab V4 puedo tener una llave que funcione para su desbloqueo y eliminar este malware favor.

Por favor, ayúdame la extensión del virus .moresa no se descifra por la parada Decrypter de mi ordenador todos mis archivos se han descifrado con este virus Moresa

Ninguna tecla durante Identificación: PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 (.Moresa )

Ninguna tecla durante Identificación: thCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi (.Moresa )

no identificada ID: PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 (.Moresa )

no identificada ID: thCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi (.Moresa )

La prueba está por debajo

—————————————-

v2.0.2.3 STOPDecrypter

OS Microsoft Windows NT 6.2.9200.0, .NET Framework versión 4.0.30319.42000—————————————-

Error en el archivo ‘E:\autorun.inf lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream no se abrirá dispositivos Win32 tales como particiones de disco y de cinta. Evitar el uso de “\\.\” en el camino.

y System.IO.FileStream.Init(string path, modo FileMode, acceso FileAccess, Int32 derechos, useRights booleanas, Compartir FileShare, int32 bufferSize, opciones FileOptions, SECURITY_ATTRIBUTES secAttrs, cadena MSGPATH, boolean bFromProxy, boolean useLongPath, boolean checkHost)

en System.IO.FileStream..ctor(string path, modo FileMode, acceso FileAccess)

en STOPDecrypter.Decrypter.FileIsSupported(vía de archivo de cuerdas)

en STOPDecrypter.MainForm.DecryptDirectory(ubicación de cadena, booleanas eliminar)

Error en el archivo ‘E:\comment.htt lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream no se abrirá dispositivos Win32 tales como particiones de disco y de cinta. Evitar el uso de “\\.\” en el camino.

y System.IO.FileStream.Init(string path, modo FileMode, acceso FileAccess, Int32 derechos, useRights booleanas, Compartir FileShare, int32 bufferSize, opciones FileOptions, SECURITY_ATTRIBUTES secAttrs, cadena MSGPATH, boolean bFromProxy, boolean useLongPath, boolean checkHost)

en System.IO.FileStream..ctor(string path, modo FileMode, acceso FileAccess)

en STOPDecrypter.Decrypter.FileIsSupported(vía de archivo de cuerdas)

en STOPDecrypter.MainForm.DecryptDirectory(ubicación de cadena, booleanas eliminar)

Error en el archivo ‘E:\desktop.ini lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream no se abrirá dispositivos Win32 tales como particiones de disco y de cinta. Evitar el uso de “\\.\” en el camino.

y System.IO.FileStream.Init(string path, modo FileMode, acceso FileAccess, Int32 derechos, useRights booleanas, Compartir FileShare, int32 bufferSize, opciones FileOptions, SECURITY_ATTRIBUTES secAttrs, cadena MSGPATH, boolean bFromProxy, boolean useLongPath, boolean checkHost)

en System.IO.FileStream..ctor(string path, modo FileMode, acceso FileAccess)

en STOPDecrypter.Decrypter.FileIsSupported(vía de archivo de cuerdas)

en STOPDecrypter.MainForm.DecryptDirectory(ubicación de cadena, booleanas eliminar)

Error: System.UnauthorizedAccessException: (5) Acceso denegado: [Y:\Información del Volumen del Sistema]

en Alphaleonis.Win32.NativeError.ThrowException(UInt32 errorCode, cadena readPath, writePath cuerdas) Cía:\Usuarios jjangli Documentos GitHub AlphaFS AlphaFS NativeError.cs:línea 121

en Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.ThrowPossibleException(UInt32 LastError, pathLp cuerdas) Cía:\Usuarios jjangli Documentos GitHub AlphaFS AlphaFS Sistema de archivos FindFileSystemEntryInfo.cs:línea 409

en Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.FindFirstFile(pathLp cuerdas, WIN32_FIND_DATA& win32FindData, boolean suppressException) Cía:\Usuarios jjangli Documentos GitHub AlphaFS AlphaFS Sistema de archivos FindFileSystemEntryInfo.cs:línea 297

en Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.d__88`1.MoveNext() Cía:\Usuarios jjangli Documentos GitHub AlphaFS AlphaFS Sistema de archivos FindFileSystemEntryInfo.cs:línea 466

en STOPDecrypter.MainForm.DecryptDirectory(ubicación de cadena, booleanas eliminar)

———————————————–

Estimado Señor mi ordenador ha dañado por completo por Más reciente extensión del virus ransomware

” .Moresa “. Esta extensión se ha unido con todo mi equipo archivos de fotos videos software de PDF. Aunque el virus ha eliminado después de utilizar la herramienta de SpyHunter Anti-Malware. Pero ahora mi todos los datos personales no se descifra debido a esta ” .Moresa ” virus de la extensión. Por favor me ayude gracias. He recibido los siguientes datos de los hackers:

ATENCIÓN!

No se preocupe mi amigo, Se pueden recuperar todos sus archivos!

Todos los archivos como fotos, bases de datos, y otros documentos importantes se cifran con cifrado y la clave única.

El único método de recuperación de archivos es la compra de herramienta de descifrado y la clave única para usted.

Este software descifrar todos los archivos cifrados.

Lo que garantiza que usted tiene?

Se puede enviar a uno de su archivo encriptado desde su PC y descifrar de forma gratuita.

Pero sólo podemos descifrar 1 presentar de forma gratuita. El archivo no debe contener información valiosa.

Es posible obtener y de vídeo herramienta de la descripción descifrar mirar:

Precio de la clave privada y el software de descifrado es $980.

Descuento 50% si se comunica con nosotros primero 72 horas, ese es el precio para usted es $490.

Tenga en cuenta que nunca va a restaurar los datos sin el pago.

Consultar su correo electrónico “Correo no deseado” o “Basura” carpeta si usted no consigue responder a más de 6 horas.

Para conseguir este software que necesita escribir en nuestro correo electrónico:

Reserva dirección de correo electrónico para ponerse en contacto con nosotros:

Cuenta de apoyo Telegrama:

Su número de identificación personal:

069OspdywaduiShdktrecthCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi

Ahora mis archivos personales están en la forma siguiente:

.cdr, .pdf, .jpeg. etc., etc.

HOLA,

También tengo el mismo problema desde abril 22o

He intentado varios métodos, pero en vano

necesitas ayuda

Alguien ha encontrado “piedra” cifrado? Definitivamente necesito una solución, que tiene imágenes afectadas de mi difunto padre y hermano.

¡Hola,

Actaully mis archivos están infectados con el cifrado y me pide dinero y no pueden permitirse su precio de venta.

Mis archivos están infectados con la extensión de .recuz

por favor me ayude a recuperar mis archivos.

Aquí se trata de la persona que nos llama amigo, pero él es el estigma en el ser humano.

y esto es las líneas de archivo de texto Léame.

ATENCIÓN!

No se preocupe mi amigo, Se pueden recuperar todos sus archivos!

Todos los archivos como fotos, bases de datos, y otros documentos importantes se cifran con cifrado y la clave única.

El único método de recuperación de archivos es la compra de herramienta de descifrado y la clave única para usted.

Este software descifrar todos los archivos cifrados.

Lo que garantiza que usted tiene?

Se puede enviar a uno de su archivo encriptado desde su PC y descifrar de forma gratuita.

Pero sólo podemos descifrar 1 presentar de forma gratuita. El archivo no debe contener información valiosa.

Es posible obtener y de vídeo herramienta de la descripción descifrar mirar:

Precio de la clave privada y el software de descifrado es $980.

Descuento 50% si se comunica con nosotros primero 72 horas, ese es el precio para usted es $490.

Tenga en cuenta que nunca va a restaurar los datos sin el pago.

Consultar su correo electrónico “Correo no deseado” o “Basura” carpeta si usted no consigue responder a más de 6 horas.

Para conseguir este software que necesita escribir en nuestro correo electrónico:

bufalo@firemail.cc

Reserva dirección de correo electrónico para ponerse en contacto con nosotros:

gorentos@bitmessage.ch

Nuestra cuenta Telegrama:

@datarestore

Su número de identificación personal:

091hushF63iUYSFDsdf7ULShpYyln4fiZkjMaQ6NbXD5vUCTYp5ieGdNCcq4

Lo sentimos, no se .RECUZ pero es .REZUC

Como se infecta datos de Nabin, mismo mis datos está infectado con este .REZUC

¡Hola,

Estoy infectado con el virus que .radman descifra todos mis archivos. no hay una solución para descifrar los archivos?

intenté:

– Stopdecrypter

– Hriaknidechryrptor

– …etc

pero nada positivo.

gracias

mi sistema es ransome cerámica phobos. ¿cómo puedo descripta mis archivos.

Hola, TA!

Actualmente, sin descifrador de Fobos ransomware está disponible. Sin embargo, se recomienda que guarde los archivos cifrados y esperar a que un descifrador. Los investigadores de seguridad pueden ser capaces de descifrar su código pronto. Mientras tanto, puede probar software alternativo de recuperación de datos como se sugiere en el paso 5 de esta guía de instrucciones.

¿Hay alguien tiene experiencia con ransomware .tocue? Trato de usar STOPDecryptor, pero parece como si no hubiera desconectado ID.

Entonces busca el ID, seguir esta orientación, pero se sienten confundir en el número de paso 8. o cómo elegir la cual el paquete apropiado que debe seguir la corriente?

Herad Extensión Virus Ransom Archivo

Hola,

Todos mis archivos de computadora han sido infectadas y la extensión .heard se ha añadido a todos los archivos.

Por favor, ayuda a resolver el problema.

Gracias

Cómo descifrar “RSALIVE” archivo de extensión ransomware infectados?

hay Jummadon,

Aquí puede leer más sobre el ransomware aquí – sensorstechforum.com/rsalive-virus-remove/

Desafortunadamente, en este punto ninguna herramienta de descifrado libre para versiones Escarabajo ransomware está disponible. Así que una copia de seguridad de sus archivos cifrados .RSALIVE y esperar a una solución. Mientras espera que se puede tratar de restaurar los archivos .rsalive con la ayuda de los métodos alternativos mencionados en el Paso 5 formar la guía de extracción anteriormente.

Cómo descifrar los archivos infectados por extensión ransomware MTOGAS? Tengo tantos problemas, por favor necesito ayuda!

Probé STOPDecryptor, restaurar el sistema operativo y otras cosas.

todo el mundo tiene un cifrado aleatoria, sólo tenemos que encontrar el método de cifrado para descifrar los archivos.

Mis archivos están encriptados por la extensión .npsk

para el proceso de descifrado necesito el mismo programa de rescate.

-Se ransome se ha borrado mi

Cualquiera con solución por favor responda —

tutti i miei archivo sono con tensión .tuid

Come posso fare a recuperare tutto, esote una chiave per l'id online?? Anche il programma di contabilità risulta criptato e sono nei guai.

Resto in attesa di un Vs riscontro alla presente