Vijf beveiligingsproblemen, genaamd JekyllBot:5 (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, en CVE-2022-1059) werden gerepareerd in Aethon TUG slimme autonome mobiele robots. Gelukkig, de kwetsbaarheden zijn niet in het wild uitgebuit.

JekyllBot:5 Kwetsbaarheden in Aethon TUG mobiele robots

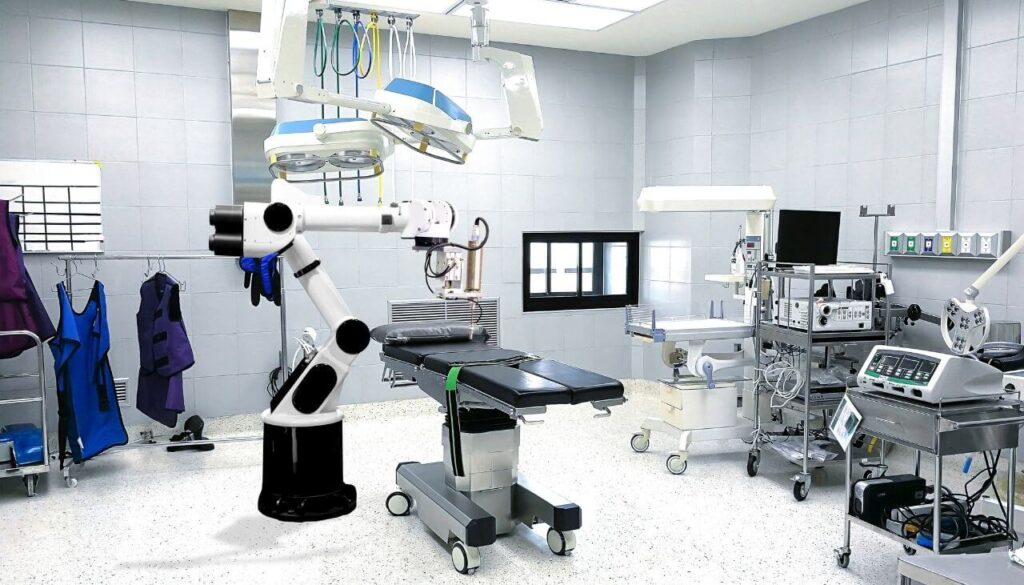

De mobiele robots worden veel gebruikt in ziekenhuizen om medicijnen en ziekenhuisonderhoudsbenodigdheden te leveren. Ze zijn ook in staat om eenvoudige handarbeidtaken uit te voeren. de robots, echter, kwetsbaar werden bevonden voor een reeks problemen, inclusief afstandsbediening, waardoor dreigingsactoren toegang kunnen krijgen tot gebruikersreferenties en medische dossiers, onder andere kwaadaardige taken. Eventuele kwetsbaarheden in ziekenhuisrobots bedreigen medische patiënten, uitrusting en personeel, omdat ze te maken hebben met veel gevoelige details, en bewegingsvrijheid nodig hebben om hun werk uit te voeren.

De JekyllBot:5 kwetsbaarheden kunnen aanvallers in staat stellen een van de volgende kwaadaardige activiteiten uit te voeren::

- Bekijk realtime beelden via de camera van de robot;

- Toegang tot medische dossiers van patiënten;

- Maak video's en foto's van patiënten en het ziekenhuisinterieur;

- De patiëntenzorg verstoren en ziekenhuisliften en deurvergrendelingssystemen blokkeren;

- Bestuur de robot en laat hem crashen;

- Onderbreek reguliere onderhoudstaken;

- verstoren (of stelen) robot levering van medicatie voor patiënten;

- Kap legitieme administratieve gebruikerssessies in het online portaal van de robots om malware via hun browser te injecteren, en verdere cyberaanvallen uitvoeren op IT- en beveiligingsteamleden in zorginstellingen.

JekyllBot: 5 Kwetsbaarheden: Technische beschrijving (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, en CVE-2022-1059)

CVE-2022-1066 is beoordeeld 8.2 uit 10 op de schaal CVSS. De kwetsbaarheid verstoort het vermogen van de software om een autorisatiecontrole uit te voeren. Dientengevolge, een niet-geverifieerde aanvaller kan willekeurig nieuwe gebruikers toevoegen met beheerdersrechten en bestaande gebruikers verwijderen of wijzigen.

CVE-2022-26423, ook beoordeeld 8.2 uit 10 op de schaal CVSS, kan een niet-geverifieerde dreigingsactor in staat stellen vrij toegang te krijgen tot gehashte gebruikersreferenties.

CVE-2022-1070 heeft een zeer kritische beoordeling van 9.8 uit 10 op de schaal CVSS. Door de fout kan een niet-geverifieerde aanvaller verbinding maken met de TUG Home Base Server-websocket en de controle over de kwetsbare robots overnemen.

CVE-2022-27494, met een waardering van 7.6, is een XSS-kwetsbaarheid. Volgens de officiële beschrijving, “het tabblad “Rapporten” van de Fleet Management Console is kwetsbaar voor opgeslagen cross-site scripting (XSS) aanvallen bij het maken of bewerken van nieuwe rapporten.”

Ten slotte, CVE-2022-1059, weer met een 7.6 beoordeling, is een gereflecteerde XSS-kwetsbaarheid. Specifieker, het laadtabblad van de Fleet Management Console is gevoelig voor gereflecteerde XSS-aanvallen.

Meer technische details zijn beschikbaar in het verslag samengesteld door Cynerio-onderzoekers.

Meer over Aethon TUG Robots

Het bedrijf Aethon is opgericht in 2001. Het bracht zijn eerste TUG-robot op de markt in 2004. Een van de belangrijkste toepassingen van robots is voor ziekenhuizen, omdat ze zijn geprogrammeerd om veelvoorkomende zorggerelateerde taken uit te voeren, zoals het vervoeren van medicijnen, vloeren schoonmaken, maaltijdschalen inzamelen, onder andere soortgelijke taken.

Andere recent onthulde medische kwetsbaarheden

In maart 2022, de zogenoemde Toegang:7 kwetsbaarheden zijn gerapporteerd, die van invloed zijn op de Axeda-agent van PTC die door verschillende leveranciers in verschillende industrieën wordt gebruikt, voornamelijk gezondheidszorg en financieel. Toegang:7 fouten kunnen leiden tot uitvoering van externe code en volledige overname van het apparaat. Ze kunnen hackers ook toegang geven tot gevoelige gegevens of de configuraties van blootgestelde apparaten wijzigen.