Een nieuwe versie van de dangeorus RIG exploit kit gebruikt om succesvolle infecties uit te voeren via gebruik te maken van exploits in Windows is gedetecteerd uit in het wild. Er is gemeld dat de exploitkit nieuwe scriptbestanden en functies bevat om een succesvolle infectie uit te voeren. De makers van de kit hebben verschillende actiescripts gemaakt en daarnaast hebben ze verschillende wijzigingen gewijzigd die worden weergegeven in het flash-bestand.

Een nieuwe versie van de dangeorus RIG exploit kit gebruikt om succesvolle infecties uit te voeren via gebruik te maken van exploits in Windows is gedetecteerd uit in het wild. Er is gemeld dat de exploitkit nieuwe scriptbestanden en functies bevat om een succesvolle infectie uit te voeren. De makers van de kit hebben verschillende actiescripts gemaakt en daarnaast hebben ze verschillende wijzigingen gewijzigd die worden weergegeven in het flash-bestand.

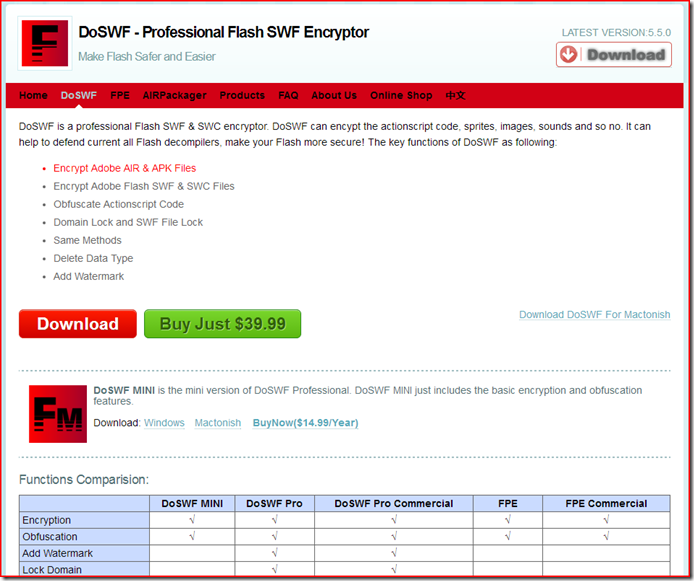

Toen malware-onderzoekers bij PC Xcetra-ondersteuning hebben dieper in de de broncode van het flash-bestand ze hebben ontdekt dat een tool genaamd DoSWF-tool is gebruikt om deze exploitkit te verdoezelen. De tool wordt momenteel verondersteld in versie te zijn 5.5.0, en de onderzoekers zijn er zelfs in geslaagd te ontdekken dat de tool publiekelijk beschikbaar is voor verkoop via zijn website:

Rig EK was de kit die de Angler EK, en het gebruikt exploits in Adobe's Flash Player om een succesvolle infectie uit te voeren. Maar op 20 en 21 augustus malware, onderzoekers hebben de nieuwe versie gedetecteerd met andere functies en exploits die ook kunnen worden gebruikt.

Deze zeer nieuwe versie zou infecties veroorzaken door gebruik te maken van Microsoft-software. Een van die exploits werd door Eduard Kovacs op Secrutiyweek.com gemeld als de CVE-2016-0189. Deze vorm van kwetsbaarheid toegestaan voor een externe soort uitvoering van de aanval, die gebruik maakte door het uitvoeren van JavaScripts evenals VBScripts.

Microsoft heeft de stroom kunnen patchen, maar het is niet met zekerheid bekend of de soortgelijke aanval in plaats daarvan via Internet Explorer kan worden uitgevoerd.

Er brak ook nieuws uit dat degenen achter de RIG-exploitkit mogelijk ook werken aan nieuwe updates voor de exploitkits en dat ze mogelijk ook tests uitvoeren die de succesvolle werking van malware die bij deze kit wordt geleverd, kunnen garanderen..

Niet alleen dit, maar malware-onderzoekers hebben ook enkele elementen ontdekt die verband houden met het gebruik van een Silverlight-exploit die een Microsoft-software-exploit is. Onderzoekers van Cyphort melden ook dat deze exploit voor het eerst door RIG wordt gebruikt.

De RIG-exploitkit heeft niet alleen nieuwe exploits die kunnen worden gebruikt voor een succesvolle infectie, maar er is ook gemeld dat het ook de communicatie met servers heeft veranderd. In tegenstelling tot de vorige communicatiemethoden die gemakkelijker op te sporen en te voorzien waren, malware-onderzoekers hebben ontdekt dat de ontwikkelaars van RIG tests hebben uitgevoerd op nieuwe en veiligere communicatiemethoden.

Rig EK Samenvatting

Deze neiging om exploitkits te ontwikkelen is niet alleen beperkt tot de Rig. Veel malwarecoders proberen ook nieuwe kwetsbaarheden te ontdekken en bundel ze in hun kits. De waarheid is dat exploits een lucratieve onderneming zijn geworden, en hun ontdekking is cruciaal geworden voor de beveiliging van black hat-hackers en IT-bedrijven die kwetsbaarheden in hun software willen patchen.