Een security team heeft lopende LinkedIn phishing-aanvallen die gericht is op gebruikers wereldwijd te infecteren gedetecteerd. Verdere informatie over de bedreiging wordt gegeven in dit artikel.

LinkedIn phishingaanvallen Unleashed door Onbekende hackers

Een security onderzoeksteam heeft ontdekt dat er een reeks lopende LinkedIn phishing-aanvallen. Volgens het vrijgegeven rapport van de criminelen gebruik maken van verschillende strategieën om de slachtoffers te dwingen tot het bezoeken van malware pagina's. De essentie van deze soorten infecties produceren meldingen, berichten en pagina's die een overtuigende kopie van de legitieme webservice of andere gerelateerde sites te presenteren.

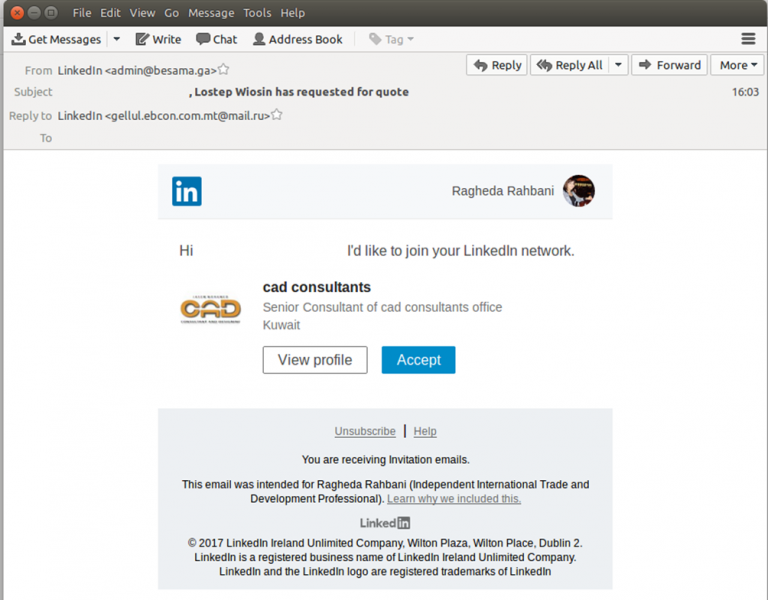

In plaats van het verzenden van in-serviceberichten de criminelen hebben de legitieme tekst en afbeeldingen gebruikt door LinkedIn genomen en ontworpen identieke zoek e-mails. Zodra dit werd gedaan ze ingebed malware hyperlinks in de valse meldingen dat de werkelijke LinkedIn verbindingsverzoeken lijken. De aangepaste gevallen werden vervolgens aan de slachtoffers via verschillende domeinen. Een van de belangrijkste daarvan is admin@besama.ga dat is momenteel inactief. Security experts en ervaren systeembeheerders kunnen bepaalde inconsistenties die gemakkelijk de zwendel kunnen blootstellen ontdekken:

- Valse e-mailadres - De hackers maken gebruik van een vals adres zowel het inkomende afzender, evenals degene listd in de “antwoord” veld-.

- Option Redirect - Zodra de gebruiker op een link klikt ze zullen worden doorgestuurd naar een malware login pagina die is ontworpen om te kijken als LinkedIn.

Op dit moment is er geen informatie over hoe de criminelen achter de rug hebben gekregen het doel van e-mails. Het is mogelijk dat dit gebeurt via de data verzameld van browser hijackers en malware-sites. Ze zijn gemaakt in bulk en vormen grote netwerken die zich onder hacker controle. Zelfs als de e-mail contact niet tot mensen die zijn besmet zich voorafgaand aan de LinkedIn phishing-aanvallen, het vermoeden bestaat dat mensen met betrekking tot hun gegeven heb zijn besmet. Een van de interessante hoogtepunten van deze campagne is het feit dat de criminelen gebruik maken van een truc die probeert om hun sporen uit te wissen. Dit wordt gedaan met behulp van getimede malware links die één keer kan aflopen interactie. De deskundigen gebruik maken van diverse legitieme sites in handtekeningen en andere verwante materialen in de berichten. Deze hybride aanpak kan ook ontwijken bepaalde spamfilters en veiligheidsmaatregelen.

Gevolgen van de LinkedIn-phishingaanvallen

Zodra de slachtoffers interactie met de hyperlink worden ze aangegeven een vervalste LinkedIn login pagina. Als de gebruiker invoert hun geloofsbrieven zullen ze onmiddellijk worden gegeven aan de hacker controllers.

Dit is echter niet de enige malware scenario dat kan gebeuren. Dit gedrag kan ook worden gekoppeld aan de volgende zaken:

- malware Delivery - De pagina's kunnen verwijzen naar malware van verschillende types, met inbegrip van virussen, ransomware, Trojaanse paarden en etc.

- Browser Hijacker Installatie - In sommige gevallen is de hackers kan scam tactiek gebruiken om nep LinkedIn extensies en andere vormen van browser hijackers leveren. Ze worden aangeboden als nuttige toevoegingen of als een officiële component gemaakt door LinkedIn's team. Eenmaal geïnstalleerd ze standaardinstellingen veranderen (Startpagina, nieuwe tabs pagina en zoekmachine) to-hacker bestuurd worden uitgevoerd. Een ander effect op de slachtoffers is de installatie van een tracking-module die zowel anonymous en een eigen gebruikersgegevens verzamelt.

- malware Scripts - De criminelen kunnen verschillende scripts die kunnen leiden tot de creatie van pop-ups insluiten, banners en andere afleidende inhoud. Ze zijn vormen van doelwit advertentie in de meeste gevallen.

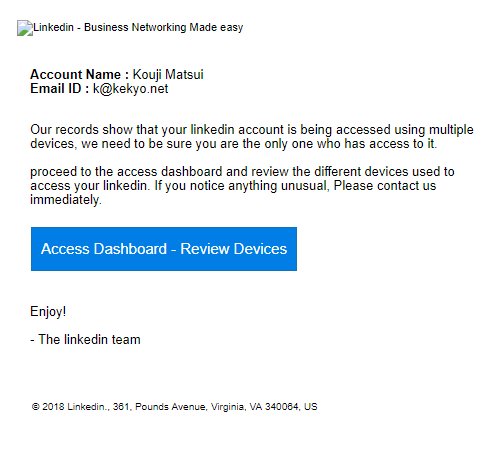

LinkedIn Phishing E-mail Scam gedetecteerd

We hebben berichten over een nieuwe LinkedIn phishing scam regeling die gebruik maakt van een social engineering tactiek ontvangen. De hacker operators sturen gepersonaliseerde e-mail berichten met Account naam en e-mailadres van de gebruiker. De vermelde informatie werd gehaald door de infectie motor door automatisch een bezoek profielen van de gebruiker en het kapen van de gevraagde gegevens. Deze wordt vervolgens naar het e-generatie module die verantwoordelijk is voor het ontstaan van de berichten.

Als de gebruikers omgaan met de site zullen ze worden doorgestuurd naar een valse inlogpagina te vragen voor hun rekening data. Als het vervolgens ging de hacker operatoren zullen ze automatisch ontvangen en te gebruiken voor identiteitsdiefstal en andere misdrijven. Andere mogelijke gevolgen omvatten chantage van de slachtoffers en het uploaden van de accountgegevens om databases die kunnen worden verkocht voor de winst aan geïnteresseerde kopers: marketingbureaus of andere hackers.

Het gebruik van een kwaliteit anti-spyware oplossing kan helpen de slachtoffers te beschermen tegen mogelijke malware-infecties.

Spy Hunter scanner zal alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter