Een nieuw ontdekte malware heeft het belang van zowel beveiligingsexperts en hackers gevangen. Het heet de Ovidiy Stealer en het wordt op de ondergrondse hacker markten verkocht voor een prijs zo laag als 7 Amerikaanse dollars. Het is van Russische afkomst en bevat zelfs een aantal geavanceerde functies. Lees verder om meer over te leren.

Russische Ovidiy Stealer gespot op Hacker Marktplaatsen

Computer beveiliging onderzoekers onlangs ontdekt een nieuwe malware bedreiging die snel groeit in populariteit. Het heet Ovidiy Stealer en lijkt van Russische afkomst te zijn. Het wordt voornamelijk verdeeld over de Russisch-sprekende ondergrondse hacker gemeenschappen voor een vergoeding. De malware wordt geassocieerd met één van de laagste prijzen - rapporten geven aan dat sommige van de versies worden verkocht voor 450 Roebels wat gelijk aan 7 Amerikaanse dollars. Afhankelijk van de configuratie kunnen de ontvangen Ovidiy Stealer verder over onzichtbare beschermende functies detectie te voorkomen door bepaalde antivirusproducten. Zodra de malware een lokale of bedrijfsnetwerk heeft geïnfiltreerd kan verspreiden over de toegankelijke apparaten.

Vergelijkbare bedreigingen worden vaak ontwikkeld en gebruikt door individuele hackers en criminele collectieven te lanceren aanvallen met besmette hosts, botnets en andere bronnen. Het feit dat de Ovidiy stealer wordt verspreid op de Russische forums betekent niet dat de meerderheid van de aanslagen zijn afkomstig uit dat land. Een van de grootste hacker ondergrondse gemeenschappen en uitwisselingen gebruiken Russische en we gaan ervan uit dat hackers van over de hele wereld zullen profiteren van de kwaadaardige code.

De Ovidiy Stealer werd gevonden op zijn verkoop op een Russisch domein dat sindsdien shutdown heeft. De betalende klanten van de malware had de mogelijkheid om toegang te krijgen tot een web-panel dat een eenvoudig te gebruiken grafische interface voor het beheren van de geïnfecteerde gastheren. Een aantal van de opvallende kenmerken zijn onder andere de volgende opties:

- Template-gebaseerde Web-venster - De ontwikkelaars van de Ovidiy Stealer hebben een web panel configuratie module dan die van Spora en andere beroemde ransomware families lijkt opgenomen.

- Gedetailleerde Collection logbestanden - De malware controllers zijn in staat om een gedetailleerde lijst van alle verzamelde logbestanden die afkomstig zijn van de gecompromitteerde gastheren bekijken.

- Extra modules Purchase - De ontwikkelaars van het gereedschap laten hun klanten te betalen voor extra modules en functies met behulp van een goed ontwikkeld betalingssysteem. Het maakt gebruik van een service genaamd “RoboKassa” dat ondersteunt betaalkaarttransacties en andere diensten. De verkoper naam wordt vermeld als “video” zonder de openbaarmaking van alle verdere informatie onthullen van de identiteit van de maker(s).

- Lopende Development - De ontwikkelaars achter de malware regelmatig statistieken en informatie over toekomstige updates te posten voor de presentatie dat het betalen voor de dreiging kan worden toegeschreven als een soort investering.

- reacties System - Een functionele opmerkingen en feedback systeem is geïmplementeerd waarmee klanten van de Ovidiy Stealer om hun feedback te delen over het systeem.

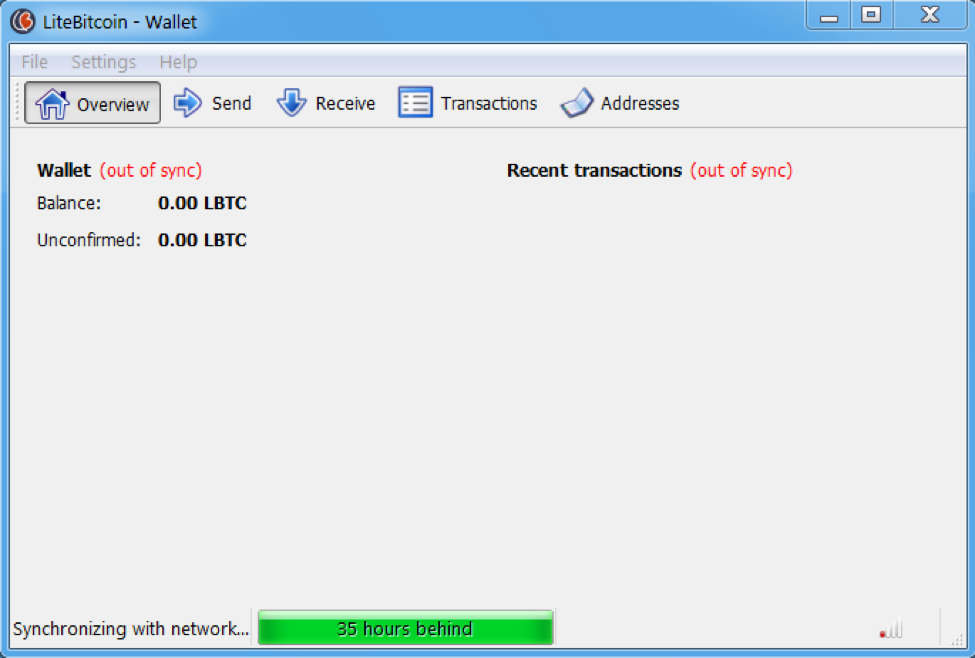

Ovidiy Stealer doet zich voor als een litecoin Wallet

Afgewerkt Ovidiy Stealer malware stammen zijn in verband gebracht met een aantal van de meest gebruikte spread tactiek. De hackers die malware kit gekocht gebruiken verschillende methoden om de beoogde doelen te infecteren. De gerapporteerde malware instances werden geïdentificeerd als te zijn verdeeld volgens de volgende middelen:

- E-mail spam campagnes - De criminelen kunnen gebruik maken van social engineering trucs om de computer gebruikers verwarren in zichzelf en tasten. Dit wordt gedaan door het aanbrengen van schadelijke bestanden of ze te koppelen aan de inhoud lichaam.

- Hosted op Download sites en P2P sites - Besmette payloads en Ovidiy Stealer malware exemplaren zijn meestal te vinden op-hacker gecontroleerde downloadportals. De malware wordt ook vaak geupload naar P2P-netwerken zoals BitTorrent, waar piraat wordt gevonden.

- geïnfecteerde payloads - Ovidiy Stealer malware kunnen worden gebundeld in het kantoor van documenten en software installateurs. De criminelen vaak wijzigen legitieme installateurs dat de malware op zich omvatten. Afhankelijk van de configuratie kan de gebruiker de infectie uitschakelen door een checklist of klikkend “Ik ben het er niet mee eens” in een bericht.

Een van de redenen waarom de voortdurende aanvallen zeer gevaarlijk worden beschouwd is het feit dat Ovidiy Stealer veel computergebruikers is besmet via een gecompromitteerde LiteBitcoin portemonnee software. De app doet zich voor als een legitieme toepassing die wordt gebruikt om vast te houden en te beschermen digitale valuta. De security onderzoekers ontdekten dat een van de populaire mechanismen is het gebruik van archieven - de verzamelde monsters vitrine een “litebitcoin-qt.zip” bestand. Dit wordt waarschijnlijk gebruikt om een QT-based versie van de applicatie weer te geven.

Andere waren ontdekt onder meer de volgende geïnfecteerde software bundels:

HideMiner.zip, VkHackTool.zip (een nep-hacking tool die naar verluidt suppports de VKontakte social network), World of Tanks 2017.txt.exe (installer voor de populaire “Wereld van tanks” spelletjes),

dice_bot.exe, bedriegen v5.4.3 2017.exe en Vk.com BulliTl.exe.

Ovidiy Stealer Mechanisme van infectie

Verschillende versie van de Ovidiy Stealer zijn geïdentificeerd, vermoedelijk ze zijn allemaal gebaseerd op dezelfde engine en code. Het is mogelijk dat slechts geringe modificaties van de oorspronkelijke bron talrijke varianten geproduceerd. De malware zelf wordt geschreven met behulp van het .NET framework waardoor het compatibel is met alle moderne versies van Microsoft Windows maakt.

De malware volgt een voorgeconfigureerde gedragspatroon overeenkomstig de door de verschillende hackers en collectives. De eerste security analyse blijkt dat alle gevangen monsters in verband met het gebruik dreiging volgen typische browser kaper commando's.

Ovidiy Stealer invloed op de meest internet-gerelateerde toepassingen: Opera, de Filezilla FTP, Google Chrome, Opera en etc. Zoals het is gebaseerd op een modulaire aanpak de hackers kunnen extra modules te kopen om de malware motor om steun voor verdere programma's toevoegen. De Ovidiy Stealer malware kunnen essentiële instellingen van de geïnstalleerde clients en diensten te veranderen, alsmede stelen de opgeslagen accountreferenties, formuliergegevens, geschiedenis, bladwijzers en controleren van alle interactie met de gebruiker.

De Ovidiy Stealer motor meldt automatisch de geïnfecteerde hosts om een hacker gestuurde commando en controle (C&C) server. De onderzoekers gemeld dat deze wordt gevolgd door een data sessie die belangrijke informatie stuurt over de geïnfecteerde computers. De malware engine bevat een krachtige het verzamelen van informatie functie die de volgende gegevens doorstuurt naar de hackers:

- gecompromitteerde Toepassingen - Alle geïnfecteerde applicaties en gecompromitteerde utilities, evenals de toegevoegde veranderingen, worden gerapporteerd aan de hackers. De data kan de afstandsbediening criminelen om een overzicht van de slachtoffers en hun gebruik van verschillende programma's.

- Geoogste gegevens - Ovidiy Stealer kan halen en alle opgeslagen formuliergegevens op de besmette machines te sturen volgens de instructies. Dit kan onder meer gevoelige accountgegevens en wachtwoorden. Met behulp van deze functie de hacker operators in staat zijn om identiteitsdiefstal misdaden uit te voeren.

- System data - Uitgebreide hardware informatie werd gehaald uit de besmette slachtoffers. De verzamelde gegevens kunnen worden gebruikt door de hackers om statistieken te genereren op de meest kwetsbare gastheren en het helpt hen om verdere aanvallen te coördineren.

Elke besmette computer wordt toegewezen aan een uniek infectie ID die wordt berekend met de tijdens de aftasting verzamelde waarden hardware. De analyse van de opgenomen samples showcase enkele tekenen van het gebruik van open source tools namelijk de LitehTTP bot die kunnen worden gebruikt om de controle van de geïnfecteerde gastheren initiëren. Eventuele toepassing referenties worden gevonden van de betreffende toepassingen een netwerksessie wordt gestart dat de gevoelige gegevens aan de op afstand bestuurde hacker servers rapporten.

Is uw systeem is geïnfecteerd door malware, zoals Ovidiy? Check nu.

Spy Hunter scanner zal alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter