Niet alleen regelmatige, belasting betalende mensen ongeduldig wachten op Kerstmis - cyber criminelen zijn net zo onrustig.

Ja, kwaadaardige software niet vakantie nemen en het 'werkt' het hele jaar door. Echter, met kerst net om de hoek, kwaadaardige acteurs zijn opeens een tikkeltje meer vastbesloten om hun doelen te bereiken en de oogst van uw gegevens en uw geld.

actualisering van november 2017. Black Friday is een herinnering dat de winter vakanties zijn in de buurt. Helaas, de steeds toenemende aantal mensen dat online winkelen betekent meer oplichting speciaal ontworpen om mensen de credit card-nummers en persoonlijke gegevens te richten. Dus, gebruikers moeten worden op de uitkijk voor oplichting vooral op shopping spree dagen zoals Black Friday en Cyber Monday. Zorg ervoor om kennis te maken met de actueel, 2017 trends in kwaadaardige campagnes verspreid rond Kerstmis.

Kerstmis is een bron van inspiratie voor Internet oplichters sinds ‘het begin der tijden’. Het is logisch om ons af te vragen… Wat heeft malware Kerstman in voorraad hebben voor onbeschermde systemen?

Allereerst, wat is een PoS aanval?

Een POS-aanval wordt uitgevoerd om de 16-cijferige creditcardnummers van particuliere klanten te stelen. Je moet in gedachten houden dat zodra die codes worden verkregen door slechte acteurs, ze kunnen hen te koop op ondergrondse forums. Er, ze kunnen worden verkocht voor minder dan $100 elk. Deze gestolen informatie kan worden gebruikt bij het maken van valse creditcards.

Welke bedrijven het slachtoffer van PoS malware? Kleine en middelgrote bedrijven zijn gemakkelijker te worden geschonden, omdat hun POS-systemen zijn meer kwetsbaar voor dergelijke aanvallen.

Slechte acteurs zijn de verkoop van een nieuwe variant van Point-of-Sale malware als we spreken. De nieuwe stam is meestal beschikbaar in de ondergrondse, crimineel forums. Threat specialisten waarschuwen dat deze nieuwe PoS stuk is zo ongeveer 76KB en kan AV software baffle. Het is ook van verdacht dat rootkit-mogelijkheden.

Een polymorfe motor is ook geïmplementeerd om ervoor te zorgen dat elke build heeft verschillende handtekeningen. Dit wordt gedaan als een maatregel tegen actieve bescherming tegen bedreigingen.

27 november, ook wel bekend als Black Friday, is toegenomen de prijs van de bijgewerkte PoS stam $2.600 voor een zes maanden durende licentie. Cybercriminelen maken ook zeker up-to-date te zijn met OS trends in de retailsector, met name de toepassing in de huidige back-office systemen die.

Hoe beschermd te blijven tegen PoS Malware?

- Solliciteren online toegang tot uw creditcard via de creditcard van de uitgever pagina.

- Zorg ervoor dat u regelmatig uw credit verklaring en controleer uw transacties.

- Kijk naar verdachte $1 kosten - Boeven zou als uw kaart werkt controleren door het maken van dergelijke 'donaties'.

- Als een verdachte transactie aanwezig is in uw bankkaart verklaring, onmiddellijk contact op met uw bank. Frauduleuze kosten kan worden teruggedraaid, en uw account zou worden bevroren crook activiteiten te houden uit voortgezette.

- In het geval van een inbreuk op de beveiliging in een bedrijf bent u een klant van, zijn extra voorzichtig. Uw referenties en saldo kan niet worden gekwetst, maar dit is geen garantie voor de toekomst veiligheid. Neem contact op met uw bank voor advies. Ook, Onthoud dat cybercriminelen kunnen vasthouden aan een gestolen creditcardnummer. De 16-cijferige creditcardnummer wordt vaak op de zwarte markt verkocht.

- Wees slim en Uw persoonlijke gegevens te beschermen:

- Behoud van een krachtige anti-malware gereedschap. Soms meerdere hulpmiddelen, ter bescherming kunnen worden toegepast om de mogelijkheid van een aanval verminderen tot het minimum. Ook, de instellingen van uw browser en surfgedrag te verbeteren.

- Vermijd het gebruik van de optie 'wachtwoord onthouden'. Plaats, houd al uw gebruikersnamen en referenties offline, en vaak veranderen ze. Gebruik sterkere wachtwoorden - combinaties van cijfers en hoofdletters, symbolen etc.

– Adres;

– Burgerservicenummer;

– Geboortedatum;

– PIN-codes;

– Geloofsbrieven bankieren;

– Website logins;

– Zoekopdrachten op het web.

Kerstmis Malware in Retrospect

PoS malware links opzij, Kerstmis is getuige van diverse online oplichting. En zoals we allemaal consumenten / gebruikers perfect weten, trends zijn een ding, niet alleen in de mode, maar ook in cyber security. Door het hebben van een blik op de tijdlijn van vervelende verrassingen Kerstmis's, zult u merken dat online oplichting (zoals phishing) zijn niet veel veranderd door de jaren heen. Kwaadaardige bedreigingen van vandaag kan meer glitter en chitter dan voorheen (letterlijk), maar hun basisfunctionaliteit blijft ongewijzigd - om u te verleiden tot het uitvoeren van wat zal nooit worden uitgevoerd.

Laten we eens een kijkje bij enkele van de meest memorabele Christmas ‘virussen’.

Voor educatieve doeleinden!

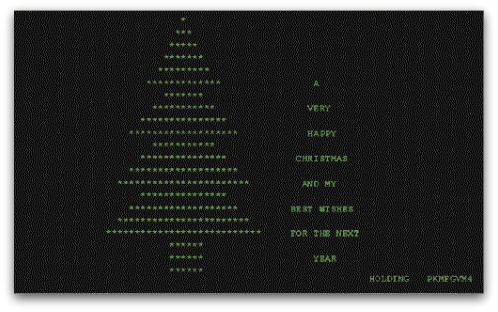

Kerstmis Malware 1987: de ‘Christmas Tree’ Worm

Kerstboom, of CHRISTMAEXEC, is een worm die verspreid werd in december 1987. Het is een vroeg voorbeeld van een e-mail worm. Kerstboom gebruikt de onderwerpregel

‘Laat dit exec lopen en genieten!'

Keer uitgevoerd, de worm zou een EBCDIC karakter te geven en zelf zou doorsturen via e-mail naar andere gebruikers.

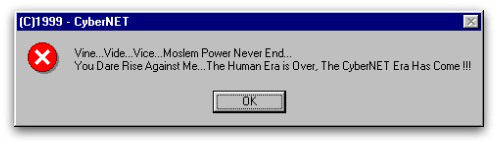

Kerstmis- 1999: de Prilissa Virus

De Prillisa Virus a.k.a. WM97 / Melissa-AS was een virus dat Microsoft Word-documenten besmet. Het verspreidde zich via e-mail. Het onderwerp was:

‘Dit document is zeer belangrijk en je hebt om dit te lezen !!!'

Door het openen van het bijgevoegde file, het virus werd vrijgelaten. De payload zou worden geactiveerd op 25 december en zou het volgende bericht weer te geven:

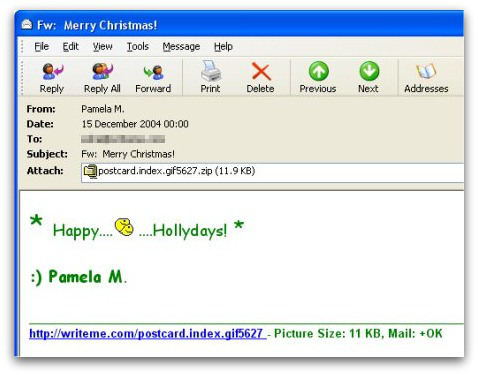

Kerstmis- 2004: de Zafi-D Virus

Kerstmis- 2004 zag een nogal kwaadaardige virus genaamd Zafi-D. Gemaakt in Hongarije, het virus zou verspreiden via e-mail en zou seizoengebonden groeten reciteren. De dreiging werd ook geschreven in verschillende talen, Zorg ervoor dat het van invloed zou zo veel mogelijk gebruikers.

Merkwaardig genoeg, de kerst-thema virus zou een obsceen GIF-afbeelding van twee smileygezichten geanimeerde insluiten op de top van elkaar.

Zoals je kunt zien, de door kwaadwillende acteurs toegepast om u te verleiden tot het infecteren van uw pc methoden zijn niet zoveel veranderd. Het is de malware die hardnekkiger en verfijnd is geworden.

Dus, zorg ervoor dat uw computer te beschermen voordat u het slachtoffer van alweer een kerst-thema scam.

Hoe kan de Geest van Kerstmis opslaan en blijf weg van Virussen en wormen?

- Zorg ervoor dat u extra bescherming firewall. Het downloaden van een tweede firewall (zoals ZoneAlarm, bijvoorbeeld) is een uitstekende oplossing voor eventuele inbraken.

- Zorg ervoor dat uw programma's hebben minder administratieve bevoegdheid over wat ze lezen en schrijven op de computer. Laat ze vraagt u admin toegang voordat.

- Gebruik sterkere wachtwoorden. Sterkere wachtwoorden (bij voorkeur degenen die geen woorden zijn) zijn moeilijker te kraken door verscheidene werkwijzen, inclusief brute dwingen, omdat het bevat pas lijsten met relevante woorden.

- Schakel AutoPlay. Dit beschermt uw computer tegen kwaadaardige uitvoerbare bestanden op USB-sticks of andere externe geheugen vervoerders die onmiddellijk worden ingebracht in deze.

- Disable File Sharing - het is aan te bevelen als u het delen van bestanden tussen uw computer te beveiligen met een wachtwoord aan de dreiging die alleen aan uzelf te beperken, als besmet.

- Schakel elke remote services - Dit kan worden verwoestende voor zakelijke netwerken, omdat het veel schade kunnen veroorzaken op grote schaal.

- Als u een dienst of een proces dat externe en niet Windows kritisch en wordt uitgebuit door hackers (Zoals Flash Player), uitschakelen totdat er een update die lost de exploit.

- Zorg ervoor dat altijd de kritische beveiligingspatches update voor uw software en OS.

- Configureer uw mailserver te blokkeren en verwijderen van verdacht bestand attachment met e-mails.

- Als je hebt een besmette computer in uw netwerk, zorg ervoor om meteen door het uit te schakelen en het loskoppelen van het met de hand uit het netwerk te isoleren.

- Schakel alle niet-benodigde draadloze diensten, zoals Infraroodpoorten of Bluetooth - hackers houden om ze te gebruiken om apparaten te exploiteren. In het geval van Bluetooth gebruik je, Zorg ervoor dat u controleren alle ongeautoriseerde apparaten die u vraagt om te koppelen met hen en verval en onderzoeken verdachte degenen.

- Gebruik een krachtige anti-malware oplossing om jezelf automatisch te beschermen tegen toekomstige bedreigingen.

Referenties

NakedSecurity door Sophos

The Register

Norton