Nicht nur regelmäßige, Steuern zahlenden Menschen warten ungeduldig auf Weihnachten - Cyber-Gauner sind genauso unruhig.

Ja, Schadsoftware nicht in Urlaub, und es "funktioniert" das ganze Jahr über. Jedoch, mit Weihnachten gleich um die Ecke, böswillige Akteure plötzlich ein bisschen mehr entschlossen, ihre Ziele zu erreichen und ernten Sie Ihre Daten und Ihr Geld.

Update November 2017. Black Friday ist eine Erinnerung daran, dass die Winterferien in der Nähe sind. Leider, die stetig wachsende Zahl von Menschen beim Einkaufen bedeutet Online mehr Betrug speziell Menschen Kreditkartennummern und persönliche Daten der gezielt. So, Nutzer sollten für Betrug auf der Suche vor allem auf Einkaufsbummel Tage wie Black Friday und Cyber Monday. Achten Sie darauf, mit den kennen zu lernen Strom, 2017 Trends in bösartigen Kampagnen um Weihnachten verteilt.

Weihnachten hat sich seit "Anfang der Zeit" eine Inspiration für Internet-Betrüger. Es ist nur natürlich, uns zu fragen… Was bedeutet Malware Weihnachts haben auf Lager für ungeschützte Systeme?

Zunächst, was ist ein POS-Angriff?

Ein POS-Angriff ausgeführt, um die 16-stellige Kreditkartennummern von Privatkunden zu stehlen. Sie sollten im Hinterkopf behalten, dass, sobald diese Codes werden durch schlechte Schauspieler erhalten, sie können sie zum Verkauf auf Grundforen stellen. Da, sie kann für weniger als verkauft werden $100 jeder. Diese gestohlenen Informationen können bei der Herstellung von gefälschten Kreditkarten eingesetzt werden.

Was Unternehmen zum Opfer fallen PoS Malware? Kleine und mittlere Unternehmen sind leichter zu durchbrochen werden, weil ihre POS-Systeme sind anfälliger für solche Angriffe.

Bad Akteure verkaufen eine neue Variante des Point-of-Sale Malware, wie wir sprechen. Der neue Stamm ist in der Regel auf unterirdische verfügbar, kriminellen Foren. Threat-Spezialisten warnen davor, dass diese neue PoS Stück ist nur über 76KB und AV-Software Schallwand. Es wird auch vermutet, um Rootkit-Fähigkeiten haben.

Eine polymorphe Engine wurde ebenfalls implementiert, um sicherzustellen, dass jeder Build hat verschiedene Signaturen. Dies wird als eine Maßnahme gegen aktive Bedrohungsschutz getan.

Der 27. November, auch als Schwarzer Freitag bekannt, hat den Preis des aktualisierten PoS Belastung erhöht $2.600 für eine sechsmonatige Lizenz. Cyber-Kriminelle machen auch sicher, dass Sie up-to-date mit OS Trends im Einzelhandelssektor sein, vor allem die, die in der aktuellen Back-Office-Systeme angewendet.

Wie bleiben geschützt gegen PoS Malware?

- Bewerben Online-Zugriff auf Ihre Kreditkarten über Emittenten Seite der Kreditkarte.

- Achten Sie darauf, regelmäßig Ihre Kredit-Anweisung überprüfen und überprüfen Sie Ihre Transaktionen.

- Achten Sie auf verdächtige $1 Gebühren - Gauner würde, wenn Ihre Karte zu überprüfen, indem sie Werke wie "Spenden".

- Wird ein Verdachts auf Ihrem Bankkartenauszug vorhanden ist, kontaktieren Sie sofort Ihre Bank. Betrügerische Gebühren kann umgekehrt werden, und Ihr Konto eingefroren würden, um Gauner Tätigkeit aus fort halten.

- Im Fall einer Sicherheitsverletzung in einem Unternehmen Sie Kunde sind, besonders vorsichtig sein. Ihre Anmeldeinformationen und das Gleichgewicht kann nicht verletzt werden, aber dies ist keine Garantie für die Zukunft Sicherheit. Kontaktieren Sie Ihre Bank um Rat. Auch, bedenken Sie, dass Cyber-Kriminelle kann zu einer gestohlenen Kreditkartennummer halten. Die 16-stellige Kreditkartennummer ist oft auf dem Schwarzmarkt verkauft.

- Seien Sie clever und Ihre persönlichen Daten:

- Erhaltung einer leistungsfähigen Anti-Malware-Tool. Manchmal mehrere Werkzeuge zum Schutz des Anwenders kann angewendet, um die Möglichkeit eines Angriffs auf ein Minimum zu verringern. Auch, verbessern den Einstellungen Ihres Browsers und Surfgewohnheiten.

- Vermeiden Sie die Option "Passwort speichern". Stattdessen, Bewahren Sie alle Ihre Benutzernamen und Anmeldeinformationen offline, und ändern Sie sie häufig. Verwenden sicherer Kennwörter - Kombinationen von Zahlen und Großbuchstaben, Symbole etc..

– Adresse;

– Sozialversicherunsnummer;

– Geburtsdatum;

– PIN-Codes;

– Bankdaten;

– Website-Logins;

– Web-Suche.

Weihnachts Malware in Retrospect

PoS Malware beiseite gelassen, Weihnachten wurde Zeuge verschiedenen Online-Betrug. Und wie wir alle Verbraucher / Nutzer perfekt kennen, Trends sind eine Sache nicht nur in der Mode, sondern auch im Internet-Sicherheit. Indem man einen Blick auf die Timeline von Weihnachten zu bösen Überraschungen, Sie werden feststellen, dass Online-Betrug (wie Phishing) im Laufe der Jahre wenig geändert. Bedrohungen heute kann mehr Glitter und chitter als vorher (wahrsten Sinne des Wortes), aber ihre grundlegende Funktionalität bleibt unverändert -, um Sie in der Ausführung, was nie ausgeführt werden listen.

Lassen Sie uns einen Blick auf einige der unvergesslichen Christmas 'Viren'.

Nur für Bildungszwecke!

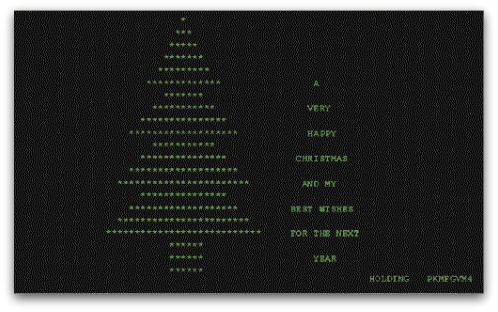

Weihnachts Malware 1987: der 'Christmas Tree' Worm

Weihnachtsbaum, oder CHRISTMAEXEC, ist ein Wurm, der im Dezember verteilt wurde 1987. Es ist ein frühes Beispiel für eine E-Mail-Wurm. Weihnachtsbaum verwendet die Betreffzeile

"Lassen Sie diese exec Lauf und genießen Sie!'

Einmal ausgeführt, der Wurm würde eine EBCDIC-Zeichen angezeigt werden und würden sich per E-Mail an andere Benutzer weiterzuleiten.

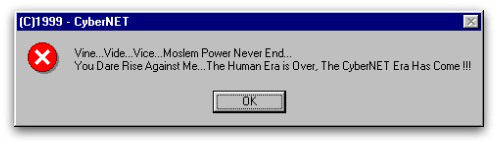

Weihnachten 1999: die Prilissa Virus

Die Prillisa Virus a.k.a. WM97 / Melissa-AS war ein Virus, das Microsoft Word-Dokumente infiziert. Es wurde per E-Mail verbreiten. Seine Betreffzeile war:

"Dieses Dokument ist sehr wichtig, und Sie haben, dies zu lesen !!!'

Durch das Öffnen der angehängten Datei, das Virus freigesetzt. Die Nutzlast würde am 25. Dezember zu aktivieren und würde die folgende Meldung:

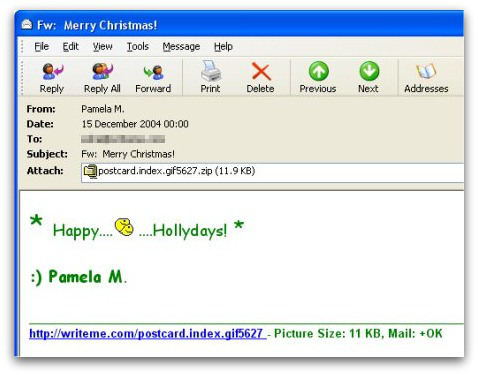

Weihnachten 2004: der Zafi-D-Virus

Weihnachten 2004 sah einen ziemlich bösartigen Virus namens Zafi-D. In Ungarn gefertigt, das Virus über E-Mail verbreitet und würden Saisongrüße zu rezitieren. Die Bedrohung wurde auch in verschiedenen Sprachen geschrieben, dafür, dass es so viele Benutzer wie möglich zu beeinträchtigen.

Merkwürdiger, die Weihnachts-Themen-Virus würde eine obszöne animierte GIF-Bild von zwei Smiley-Gesichter auf einander einbetten.

Wie Sie sehen können, die durch böswillige Akteure angewandt, um Sie in eine Infektion Ihres PC zu betrügen Methoden nicht so viel verändert. Es ist die Malware, die sich mehr persistent und anspruchsvoll ist.

So, achten Sie darauf, Ihren Computer zu schützen, bevor Sie eines weiteren weihnachtliche Betrug zum Opfer fallen.

Wie man die Weihnachtsstimmung sparen und bleiben weg von Viren und Würmer?

- Achten Sie darauf, um zusätzliche Firewall-Schutz zu verwenden. Herunterladen einer zweiten Firewall (wie Zonealarm, beispielsweise) ist eine ausgezeichnete Lösung für den möglichen Intrusionen.

- Stellen Sie sicher, dass Ihre Programme haben weniger administrative Macht über das, was sie lesen und schreiben auf Ihrem Computer. Machen Sie ihnen das Admin-Zugang aufgefordert, vor dem Start.

- Verwenden sicherer Kennwörter. Sicherer Kennwörter (vorzugsweise solche, die nicht Worte) sind schwerer zu knacken durch verschiedene Methoden, einschließlich brute force, da es beinhaltet Pass Listen mit relevanten Wörter.

- Autoplay deaktivieren. Dies schützt Ihren Computer vor schädlichen ausführbaren Dateien auf USB-Sticks oder andere externe Speicherträger, die sofort in sie eingefügt werden.

- Deaktivieren Sie File Sharing - Es wird empfohlen, wenn Sie File-Sharing zwischen Ihrem Computer mit einem Passwort schützen es um die Bedrohung nur auf sich selbst zu beschränken, wenn infiziert.

- Schalten Sie alle Remote-Dienstleistungen - Kann dies verheerend für Unternehmensnetzwerke zu sein, da es eine Menge Schaden in großem Maßstab führen.

- Wenn Sie einen Dienst oder ein Prozess, der externen und nicht Windows ist kritisch und wird von Hackern ausgenutzt zu sehen (Wie Flash Player), deaktivieren Sie es, bis es ein Update, die den Exploit behoben.

- Vergewissern Sie sich immer, um die kritische Sicherheits-Patches für Ihre Software-und Betriebssystem-Update.

- Konfigurieren Sie Ihren Mail-Server zu blockieren, und löschen Sie verdächtige Dateianhang enthält E-Mails.

- Wenn Sie haben ein kompromittierter Computer im Netzwerk, stellen Sie sicher, sofort schalten Sie es aus und trennen Sie es von Hand aus dem Netzwerk zu isolieren.

- Schalten Sie alle nicht benötigten Wireless-Services, wie Infrarot-Ports oder Bluetooth - Hacker lieben, sie zu verwenden, um Geräte zu nutzen. Falls Sie Bluetooth verwenden, stellen Sie sicher, dass Sie alle nicht autorisierte Geräte, die Sie auffordern, zu überwachen, um mit ihnen und den Niedergang zu koppeln und zu untersuchen verdächtige diejenigen.

- Verwenden eine leistungsstarke Anti-Malware-Lösung um sich von den zukünftigen Bedrohungen automatisch schützen.

Referenzen

NakedSecurity von Sophos

Dem Register

Norton