Artikel lokaliseert:

-

*Wat zijn de soorten Trojaanse paarden?

*Die wordt bedreigd door Trojaanse paarden?

*Wat zijn de meest opvallende trojan-aanvallen in de afgelopen jaren?

*Hoe doen high profile, collectie-van-malware-aanvallen gebeuren?

Wat is een Trojaans paard en hoe werkt het?

Trojaanse paarden zijn Inceptive en sluipende, en ze zijn vaak ingezet om het netwerk kwetsbaarheden uitbuiten en oogsten gevoelige informatie. Trojans kan fungeren als intelligentie dieven en nemen deel aan geavanceerde cyber-spionage platforms. Als we spreken over collectie-van-malware-type aanvallen, Trojans werken samen met de computer wormen, virussen, en exploiteren kits. Het is alleen afhankelijk van het doel van het benutten en het einddoel.

Malware-aanvallen vaak particuliere organisaties en openbare bedrijven, maar dus het doet met gewone gebruikers. Als een groot en rijk bedrijf is het doelwit van cybercriminelen, een backdoor Trojan kan worden gedropt op het systeem via een exploit kit, en een rootkit kan worden gebruikt om de exploitatie verbergen.

Als willekeurige computers worden aangevallen, Trojan droppers en Trojan downloaders kunnen samen met advertentie-ondersteunde software en potentieel ongewenste programma's worden ingezet, en andere kwaadaardige stukken. Echter, Trojan-Ransom aanvallen zijn zeer populair onder de gebruikers en. In feite, Ransomware is waarschijnlijk het meest voorkomende stukje malware 2015.

Als je erover nadenkt, in de informatica, Trojaanse paarden zijn de real deal. Ze zijn net als shapeshifters, popelen om de honger naar benutten voldoen.

Dus, hoeveel Trojaanse paarden zijn daar?

We hebben een lijst van de meest voorkomende Trojan types en de aanvallen nemen ze deel aan. Laten we eens kijken.

Backdoors / RAT (Remote Access Trojans)

Zoals de naam al geeft het weg, een backdoor Trojan, of een RAT, wordt gebruikt om op afstand toegang tot de geïnfecteerde PC / netwerk geven. Dankzij backdoors, cybercriminelen krijgen om te beslissen wanneer inleiding van de exploit, en wat kwaadaardige activiteiten zullen plaatsvinden in de aanval. Backdoors kunnen worden gebruikt voor het verzenden en ontvangen van gegevens, lancering operaties, geven informatie of herstart de PC. Worst case scenario met dit Trojan type is als de PC wordt een stille deelnemer in een botnet of een zombie-netwerk.

RAT aanvallen worden meestal geïnitieerd door phishing en social engineering programma's. De meeste zijn verborgen in zwaar verpakt binaire bestanden die worden gedropt op gerichte systemen in de latere stadia van de kwaadaardige payload.

Voorbeelden van Backdoors:

Exploits

Exploits, of te exploiteren kits, zijn ontworpen om een kwetsbaarheid netwerk te lokaliseren en te profiteren van deze. Er was een tijd, in 2012, toen de beruchte Russische BlackHole exploit kit is de meest voorkomende online bedreiging nagesynchroniseerde. Het werd ontworpen om kwetsbaarheden in browsers en meest gebruikte plug-ins te richten.

Andere opmerkelijke exploits:

Angler Explot Kit, Exploiteren:HTML / Axpergle.N

Rootkits

Volgens Wikipedia, de eerste kwaadaardige rootkit is 'ontworpen’ voor het besturingssysteem Windows NT. Het werd opgericht in 1999 en het was een Trojan genaamd NTRootkit. Per definitie, een rootkit wordt gebruikt wanneer bepaalde objecten en activiteiten moeten worden verborgen. Rootkits worden vaak gebruikt in hack aanvallen op bedrijven. Vanwege hun vermogen om malware worden ontdekt voorkomen, rootkits vinden plaats in geavanceerde, multi-level malware-aanvallen.

Voorbeelden van kwaadaardige code rootkits:

Ransomware Trojans

Trojan Ransoms zijn in staat om gegevens op de pc die zij hebben geïnfiltreerd wijzigen. Dientengevolge, de besmette machine zal niet draaien zoals het hoort, of afzonderlijke bestanden niet langer toegankelijk zijn. Zoals typisch Ransomware aanslagen, de toegang tot de versleutelde gegevens is alleen mogelijk na een losgeld wordt betaald in Bitcoins of andere vorm van online valuta. Ransomware is wel de meest verspreid geld stelen aanval 2014 en 2015.

Laatste Ransom Trojans:

Banking Trojans

Ook bekend als Trojan Bankers, dit soort malware zal uw bankrekening informatie en geld te richten.

Dropping Trojan Bankiers op het systeem is een van de efficiënte manieren om gemakkelijk geld online 2015. We hebben een enorme opkomst van Banking Trojans onder gewone gebruikers waargenomen. Als u een intensieve online shopper, het beschermen van uw systeem en de browser moet een prioriteit zijn.

Banking Trojans weg te houden van:

Trojan-DDoS en DoS

Denial-of-service aanvallen kunnen niet optreden elke dag, maar zodra ze, de gevolgen zijn niet mooi. Kort beschreven, een DoS-aanval is de poging om een enkele computer beïnvloeden of maak een computernetwerk niet beschikbaar voor de gebruikers. De 'ontkenning' kan tijdelijk of voor onbepaalde tijd. Ze kunnen zelfs opschorten van services samen aangesloten op het internet. Een gedistribueerde denial-of-service- (DDoS) wordt wanneer de aanval gebruikt meerdere bronnen van unieke IP-adressen.

Het is geen verrassing dat deze aanvallen zijn vaak gericht op websites en diensten die gehost wordt op het hoogste niveau webservers, zoals banken. Echter, Er zijn gevallen van DoS-aanvallen gelanceerd op basis van activisme en politieke redenen, of zelfs wraak.

Trojan downloaders

Ze zijn heel gewoon onder de gewone gebruikers. Hackers gebruiken ze om de nieuwste versies van malware te downloaden en te installeren op de pc. Als uw systeem is aangetast door een Trojan Downloader, kan je uiteindelijk overspoeld met adware en PUP. Downloaders misschien niet zo geavanceerd als andere vormen van Trojaanse paarden zijn, maar ze veroorzaken genoeg moeite om je angstig te maken.

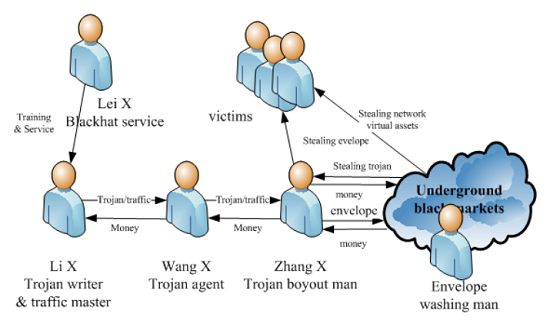

Afbeelding Omschrijving: Chinese Trojaanse paarden ImageSource: TrendMicro

Een Trojan Downloader dat onlangs is ontdekt is Trojan Downloader:AutoIt / Fadef

Trojan Droppers

Droppers lijken een beetje meer verfijnd dan Downloaders zijn. Eerste, ze worden ingezet om andere Trojaanse paarden en virussen installeren. Ook, ze kunnen de detectie van malware op het systeem te voorkomen. Bovendien, niet alle AV-oplossingen in staat zijn om alle onderdelen van een trojan Dropper scan zal zijn. Als je zo'n Trojan spotten, er zeker van zijn dat u meer malware geïnstalleerd.

FakeAV trojans

Trojan-FakeAV kan worden gedetecteerd door uw AV-programma. Verschillende AV-oplossingen hebben verschillende namen voor detectie zoals Trojaanse paarden. FakeAV Trojanen zal de activiteit van een anti-malware programma te simuleren en zal geld af te persen van u. Klinkt bekend? Rogue security software is al geruime tijd. Het zal nep-systeem waarschuwingen over virussen te genereren, maar het is niet te vertrouwen. Als je deze aanwezigheid op te sporen in uw systeem, zorg ervoor om het te verwijderen via de professionele AV-software.

IM Trojans

Zulke kwaadaardige programma's zullen gericht zijn op uw inloggegevens en wachtwoorden voor Instant Message programma's als Skype, AOL IM, ICQ, en MSN. Eenmaal verkregen, cyber criminelen kunnen opdringerige spam koppeling campagnes te starten en proberen om malware te laten vallen op uw contacten.

GameThief Trojans

Deze bijzondere Trojan detectie doelen actieve gamers en pogingen om gebruikersgegevens te verkrijgen. Trojan-GameThief misschien niet een gemeenschappelijke dreiging, maar het een nachtmerrie om de gamer.

Sms Trojans (mobiele bedreiging)

Een Trojan-SMS zal het slachtoffer kost veel geld - het is ontworpen om tech-berichten versturen vanaf de besmette mobiele apparaat naar betaalnummers telefoonnummers. Gewoon een andere ondeugende manier om geld te stelen in de 21e eeuw, is het niet?

Spy Trojans

Een Trojan-Spy detectie moet dienen om u te informeren dat u momenteel worden bespioneerd. Spionage malware maakt gebruik van vaak keylogging technieken om wachtwoorden van het slachtoffer en het toetsenbord beroertes vast te leggen. Het kan ook screenshots te nemen en het bezit komen van de pc's die momenteel draaien.

Mailfinding Trojans

ATrojan-Mailfinder AV detectie betekent dat een Trojan actief is het verzamelen van e-mailadressen van de PC. Zodra de e-mailadressen worden verkregen, ze kunnen worden gebruikt in spam e-mailcampagnes.

Sommige Trojaanse paarden die we hebben opgenomen kunnen worden gecombineerd in één enkele aanval. Bijvoorbeeld, een Trojan dropper kan verschillende Trojaanse paarden laten vallen op het systeem, afhankelijk van de informatie die cybercriminelen zijn na. Wanneer we praten over geavanceerde hack-aanvallen op bedrijven, zoals die voorgesteld in Mr. Robot's eerste seizoen, dingen een beetje ingewikkelder ...

Top trojan-aanvallen in de afgelopen jaren

Cybercriminelen vaak gebruik Trojans om geld te stelen van gewone gebruikers en ondernemers. Zo, RAT, of Remote Access trojan-aanvallen, behoren tot de meest terugkerende aanvallen 2015. Volgens veiligheidsonderzoek, minstens 21.5 miljoen Amerikanen hadden hun sofi-nummers en andere gevoelige informatie gestolen in een tweede strijd om OPM's antecedentenonderzoek databank. De aanval is zo groot dat OPM directeur in haar ontslagbrief heeft gegeven. Wat lijkt te zijn achter de kwaadaardige aanval is de Sakula RAT.

Sakula Malware Familie en RAT

Sakula, ook wel bekend als Sakurel en VIPER, is een bekende malware familie. Hoewel de malware stuk werd teruggenomen in november 2012, is onlangs nieuw leven ingeblazen en nam deel aan hack aanslagen in 2015.

Sakula is ontworpen om een tegenstander in staat stellen om opdrachten uit te voeren en te downloaden en aanvullende componenten uit te voeren. Het maakt gebruik van HTTP GET en POST communicatie voor commando en controle. Netwerkcommunicatie is verbijsterd met een specifiek, single-byte XOR-codering.

Onderzoekers van de CTU hebben een kopie van Sakula waargenomen terwijl deze werd afgeleverd in een strategische webcompromis (SWC) dat een enkele kwetsbaarheid uitgebuit – CVE-2014-0322. De laatste was een zero-day kwetsbaarheid in Internet Explorer. Tijdens deze specifieke aanval, een subset van Sakula varianten werden digitaal ondertekend en als zodanig, beveiligingsmaatregelen kan omzeilen.

Agent.BTZ / Comrat a.k.a. Uroburos - de koning van RATS

Agent.BTZ wordt beschouwd als een van de meest wrede ratten met worm mogelijkheden van de online wereld heeft gezien. Volgens veel onafhankelijke security onderzoekers, De rat is ontwikkeld door de Russische regering om ICS Europese netwerken richten. Agent.BTZ wordt verspreid via phishing. Het is bekend om geavanceerde encryptie mechanisme gebruiken om zich te beschermen tegen geanalyseerd. Nadat vallen op het systeem, zal het volledige beheer rechten te geven en zal uitgepakte gevoelige gegevens terug te sturen naar de Command & Control Server. Kortom, de RAT maakt gebruik van geavanceerde anti-analyse en forensische methoden.

Agent.btz werd voor het eerst geïntroduceerd in 2007. Omdat het werd gebruikt om de Amerikaanse militaire netwerken te besmetten, het werd grotendeels gedekt door de media over de hele wereld. De bescherming tegen Uroburos kreeg de naam Operatie Buckshot Yankee, en het leidde tot de oprichting van het Amerikaanse Cyber Command.

Het begon allemaal toen een besmette USB-stick werd achtergelaten op de parkeerplaats van het ministerie van Defensie faciliteit in een Midden-Oosten base. De USB bevatte kwaadaardige code. Het werd in de USB-poort van een laptop verbonden aan het US Central Command zetten.

Volgens gegevens samengesteld door SecureList, Agent.btz gedetecteerd 13.832 keren 107 landen over de hele wereld ... alleen in 2013.

Het is niet meer dan logisch om jezelf te vragen ...

Hoe blijf ik Beschermd tegen Trojan Attacks? Beveiliging Tips

Hier zijn een aantal security lokaliseert tegen Trojaanse paarden:

- Gebruik een betrouwbare anti-malware programma.

- Gebruik een veilige ISP (Internet Service Provider).

- Schakel automatisch Windows-updates.

- Wees slim met e-mailbijlagen.

- Wees alert met P2P file.

- Vaak uw browser updaten om zero-day exploits te voorkomen.

- Vermijd onveilige browsen.

- Back-up van uw bestanden regelmatig.

- Schakel de Windows Firewall.

Nu, om ervoor te zorgen dat uw systeem draait vlekkeloze, je kunt het scannen via de antivirus software die je vertrouwt. En vergeet niet - cybercriminelen richten vaak mensen. Zelfs de meest geavanceerde hack-aanvallen beginnen met een eenvoudige phishing scam.