Onderzoekers met Palo Alto Networks heeft een nieuwe malware-familie die Apple OS X en iOS ontdekt. Nagesynchroniseerde WireLurker, de malware compromissen zelfs niet-jailbroken iOS-apparaten.

Dit is de eerste malware soort dat iOS apps infecteert op een manier die een traditioneel virus doet. WireLurker automatiseert ook de kwaadaardige iOS applicaties via binair bestand vervanging. De malware werd ontdekt voor een eerste keer in juni van dit jaar door een Chinese ontwikkelaar met de Tencent Company. Kort na zijn ontdekking talrijke gebruikers begonnen rapportage over vreemde apps op hun niet-jailbroken iPads en iPhones geïnstalleerd. Mac-gebruikers ook geklaagd over launch daemons met namen als "WatchProc" op hun machines. Het slachtoffer zei dat ze apps uit de App store Maijadi eerder geïnstalleerde.

WireLurker - Infiltratie Methods and Behaviour

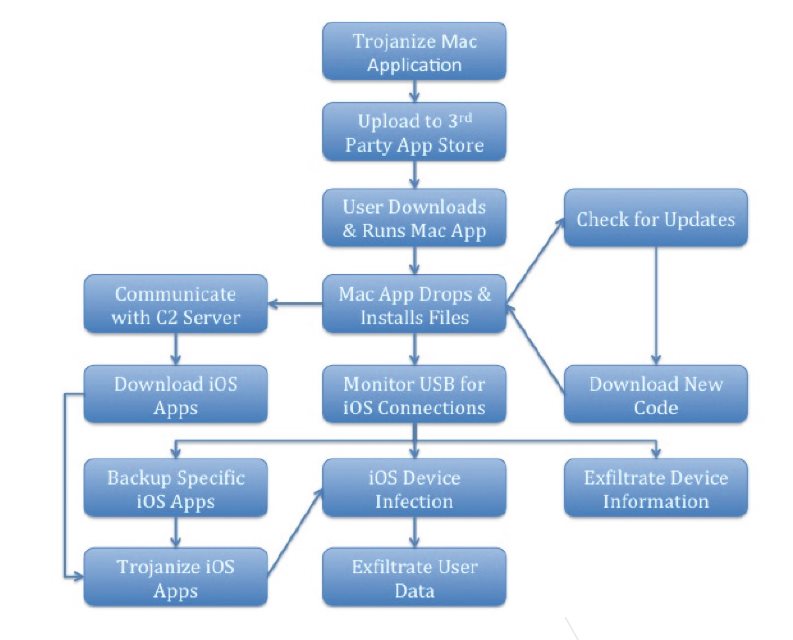

De onderzoekers ontdekten dat Mac apps gedownload van deze winkel in de periode van april 30 tot juni 11 contained WireLurker. 467 toepassingen die positief bleek voor Trojaanse paarden werden gedownload 356, 104 tijden. WireLurker worden verdeeld machine het slachtoffer in een van deze toepassingen trojanized. Bij de installatie, de malware contacten Control en Command Server en verzoek updates. In het geval dat het gecompromitteerde Mac is aangesloten op andere iOS-apparaten via USB, de malware zou hen op te sporen en te bepalen of het apparaat is jailbroken of niet.

- Jailbroken apparaten: WireLurker zou back-up van bepaalde apps van het apparaat naar de Mac en herverpakken ze met een kwaadaardig binair bestand. De gewijzigde applicaties zou dan worden geïnstalleerd via een iTunes-protocol.

- Niet-jailbroken apparaten: WireLurker zou installeren iOS-apps die het downloaden en te exploiteren iTunes protocollen die werden uitgevoerd door de libimobiledevice bibliotheek.

Tot nu toe WireLurker meer keren opgewaardeerd. In eerste instantie was het niet in staat om invloed iOS-apparaten, en de communicatie met de Command and Control server was in plaintext.

Missie WireLurker's

Het belangrijkste doel van de malware is om het apparaat specifieke informatie te verzamelen, zoals:

- Model, serie-, telefoonnummer

- Soort apparaat

- User's Apple ID

- Wi-Fi-adres

- Schijfgebruik data

WireLurker stuurt dan de verzamelde informatie aan de C&C server. De code structuur tentoongesteld door de malware is complex, haar versies worden met meerdere componenten, en gebruikt aangepaste codering om te voorkomen anti-omkeren. Onderzoekers geloven dat WireLurker wordt actief ontwikkeld op het moment. Wat zou worden gebruikt in de toekomst nog een waas.

Gebruikers worden niet geadviseerd om applicaties van derden winkels en onder geen beding downloaden naar hun iOS-apparaat aan te sluiten op de pc ze niet vertrouwen. In het geval vermoedt dat u uw apparaat is al gecompromitteerd, controleer de processen voor twijfelachtige bestanden.