No entanto, outro golpe sextortion sneaking em caixas de entrada dos usuários. O golpe que está usando o “Aviso! conta comprometida!”Linha de assunto está contando com a técnica spoofing para fazer o usuário acreditar que seu sistema foi invadido.

O que é Spoofing?

É fácil detectar falsificações - os emails de spam parecem ter sido enviados pelo seu endereço de email.

Tais golpes geralmente afirmam que o email do destinatário foi hackeado, e é por isso que o e-mail parece ser enviado a partir dele. E esse golpe atual faz a mesma coisa, com o fraudador alegando ter obtido acesso total ao sistema do destinatário. Contudo, essas reivindicações estão longe da verdade e você não deve se preocupar com a invasão de sua conta ou sistema.

A verdade é que os operadores de spam foram spoofing endereços de e-mail por um longo tempo. As ferramentas que permitem e-mail spoofing são surpreendentemente fácil de obter. Tudo que você precisa é de um servidor SMTP de trabalho que é um servidor que pode enviar e-mail, eo software de correio direita, O autor do LifeHacker, Alan Henry, explica.

Você sabia que qualquer servidor de correio pode ser configurado para enviar de um domínio específico, e existem até mesmo sites que permitem enviar e-mails usando qualquer endereço de e-mail gratuitamente. Note-se que estes métodos deixam vestígios que dão spoofing afastado. É por isso que é importante para aprender a ler cabeçalhos de e-mail.

Contudo, mostrar seus cabeçalhos de email depende do provedor de email. para Gmail, abra o e-mail e clique nos três pontos verticais ao lado da seta de resposta e selecione "Mostrar original" para revisar os detalhes.

O aviso! conta comprometida!Scam dissecado

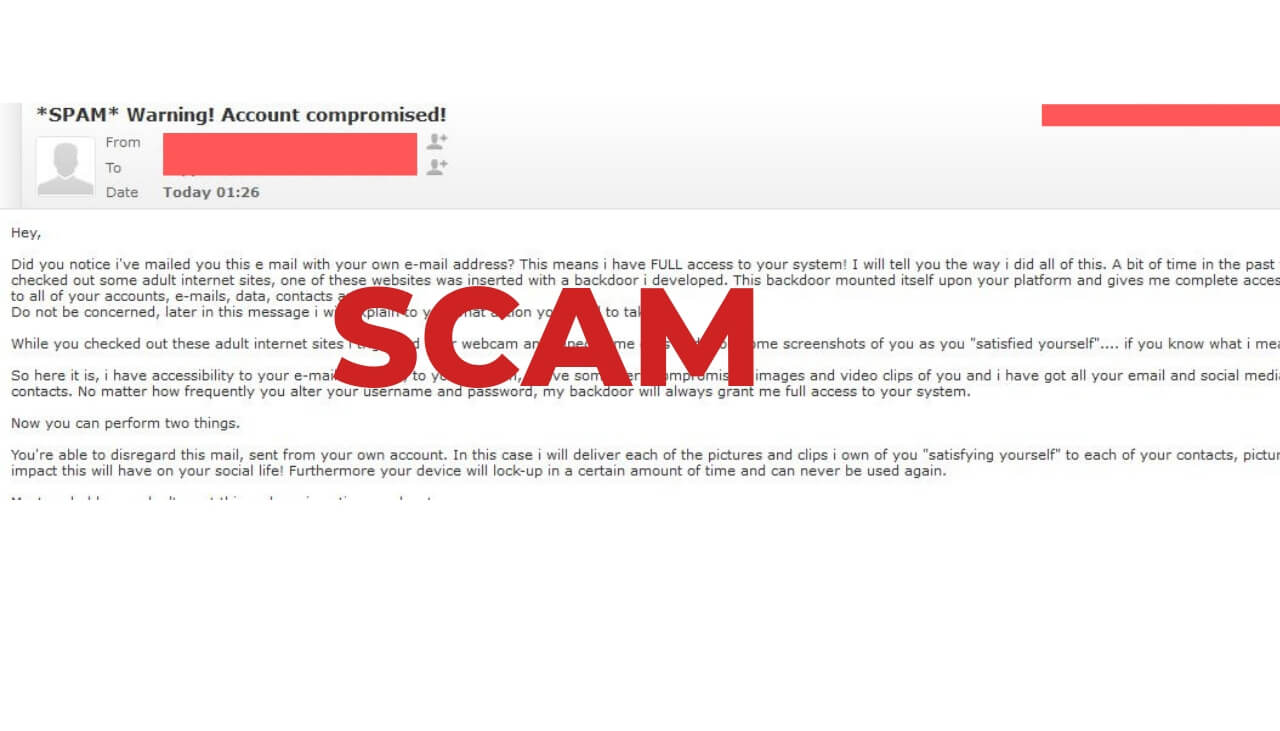

Concluímos que o motivo pelo qual o e-mail fraudulento parece ter sido enviado do seu e-mail é falsificação. Vamos dissecar ainda mais a farsa. Aqui está o texto completo da mensagem de fraude:

Ei,

Você notou que lhe enviei este e-mail com seu próprio endereço de e-mail? Isso significa que eu tenho acesso total ao seu sistema! Vou te contar da maneira que fiz tudo isso. Algum tempo atrás, você visitou alguns sites adultos da Internet, um desses sites foi inserido com um backdoor que desenvolvi. Esse backdoor montou-se na sua plataforma e me deu total acessibilidade a todas as suas contas, e-mails, dados, contatos e assim por diante.

Não se preocupe, mais adiante nesta mensagem, explicarei a você que ação você precisa tomar.

Enquanto você visitava esses sites adultos, eu ativei sua webcam, gravei alguns clipes e tirei algumas capturas de tela de você. “satisfeito-se”…. se você souber o que quero dizer.

Então aqui está, eu tenho acessibilidade às suas contas de email, para o seu sistema, Tenho algumas imagens e videoclipes muito comprometedores de você e todos os seus contatos de e-mail e mídia social. Não importa a frequência com que você altera seu nome de usuário e senha, meu backdoor sempre me concederá acesso total ao seu sistema.

Agora você pode realizar duas coisas.

Você pode desconsiderar este e-mail, enviado de sua própria conta. Neste caso, entregarei cada uma das fotos e clipes que possuo de você “satisfazendo-se” para cada um de seus contatos, imagine o impacto que isso terá em sua vida social! Além disso, seu dispositivo travará em um determinado período de tempo e nunca poderá ser usado novamente.

Muito provavelmente você não quer isso, então aqui está a opção número dois.

Resido em um país onde é muito difícil encontrar qualquer tipo de trabalho ou sustentar meus familiares, é por isso que eu realmente faço isso, é por isso que sou um hacker. Você não é um alvo, você acabou de acessar o site errado na hora errada. Portanto, para meu sigilo, você precisará realizar uma coisa para mim.

Você precisará enviar $780 (USD) em bitcoins para o meu endereço:

1LRuigr82sxPmQt5XDQ7PprJu9qX1rJFMN (copie cole isto, é sensível a maiúsculas).

Posso imaginar que você não sabe exatamente como usar bitcoins, no entanto, isso não é um problema, navegar no Google, muitos sites oferecem bitcoins utilizando um cartão de débito ou crédito e o processo é extremamente rápido.

Considere isso como uma doação.

A partir do momento em que abriu esta mensagem, você ativou um cronômetro. Minha configuração agora irá monitorar este endereço bitcoin específico para qualquer transação de entrada. Você tem 12 horas (somente 12!) para fazer a transação. Se você não gerar a transferência dentro deste prazo, seu dispositivo irá travar, mesmo se você se desconectar da Internet ou alterar todas as suas senhas online. Além disso, todos os seus relacionamentos terão todas as fotos e vídeos desagradáveis que possuo de você, isso terá um grande efeito em sua vida social.

Se a transferência chegar antes do prazo, meu sistema desligará automaticamente a porta dos fundos do seu equipamento e removerá todos os dados, fotos e vídeos que possuo de você e você nunca mais ouvirá falar de mim, então você pode continuar a viver sua vida como se isso nunca tivesse acontecido.

Eu não desejo causar danos, no entanto, faço o que for necessário para alimentar meu cônjuge e filhos.

Já que você tem apenas 12 horas é melhor você começar a transação agora!

Longa história curta, você não deve acreditar em nada que o golpista alega e não deve transferir nenhum dinheiro para os endereços Bitcoin fornecidos. Alegar que você tem influência sobre alguém é um velho truque de extorsão, e golpistas estão explorando essa abordagem na esperança de ganhar algum dinheiro com usuários ingênuos.

Uma solução simples

Desde todos os golpes recentes à base de extorsão estão contando com gravações supostamente do destinatário assistindo conteúdo adulto, simplesmente encobrir a câmera do seu laptop. Isso pode parecer bobagem, mas sabendo que a sua câmara está coberta folhas não há lugar para você se preocupar, independentemente das afirmações do scammer.

Outra coisa simples que você pode fazer para evitar a colheita e-mail (onde scammers e terceiros colher endereços de e-mail em massa) é o chamado e-mail endereço munging, ou simplesmente mudando o sinal “@” em “at” e “” em “ponto”. Isto é especialmente válido para os indivíduos com e-mails de negócios que são visíveis para toda a internet.

E mais uma vez, Não importa o quão persuasivos e-mail recebido sons, não cair para ele, porque ele é uma farsa.

Se você receber um e-mail falso que você acredita é uma farsa, você pode nos enviar uma palavra, usando o nosso formulário de contato website, seção de comentários ou em nosso Facebook ou Twitter página.