Este artigo irá ajudá-lo a remover .Vírus cmd_ransomware Files. Siga as instruções de remoção ransomware fornecidas no final do artigo.

.Vírus de arquivos cmd_ransomware é aquele que criptografa seus dados e exige dinheiro como resgate para obtê-lo restaurado. Arquivos receberá o .cmd_ransomware extensão como um secundário, sem quaisquer alterações feitas ao nome original de um arquivo criptografado. o .Vírus de arquivos cmd_ransomware vai deixar instruções ransomware dentro de um arquivo de texto. Continue a ler o artigo e ver como você poderia tentar recuperar potencialmente alguns de seus arquivos bloqueados e dados.

Resumo ameaça

| Nome | .Vírus de arquivos cmd_ransomware |

| Tipo | ransomware, Cryptovirus |

| Pequena descrição | O ransomware criptografa arquivos, colocando o .cmd_ransomware extensão em seu sistema de computador e exige um resgate a ser pago aos supostamente recuperá-los. |

| Os sintomas | O ransomware irá criptografar seus arquivos e deixar uma nota de resgate com instruções de pagamento. |

| distribuição Método | Os e-mails de spam, Anexos de e-mail |

| Ferramenta de detecção |

Veja se o seu sistema foi afetado por malware

Baixar

Remoção de Malware Ferramenta

|

Experiência de usuário | Participe do nosso Fórum Discutir .cmd_ransomware Files Virus. |

| Ferramenta de recuperação de dados | Windows Data Recovery por Stellar Phoenix Aviso prévio! Este produto verifica seus setores de unidade para recuperar arquivos perdidos e não pode recuperar 100% dos arquivos criptografados, mas apenas alguns deles, dependendo da situação e se você tem ou não reformatado a unidade. |

.cmd_ransomware Files Virus - Táticas de distribuição

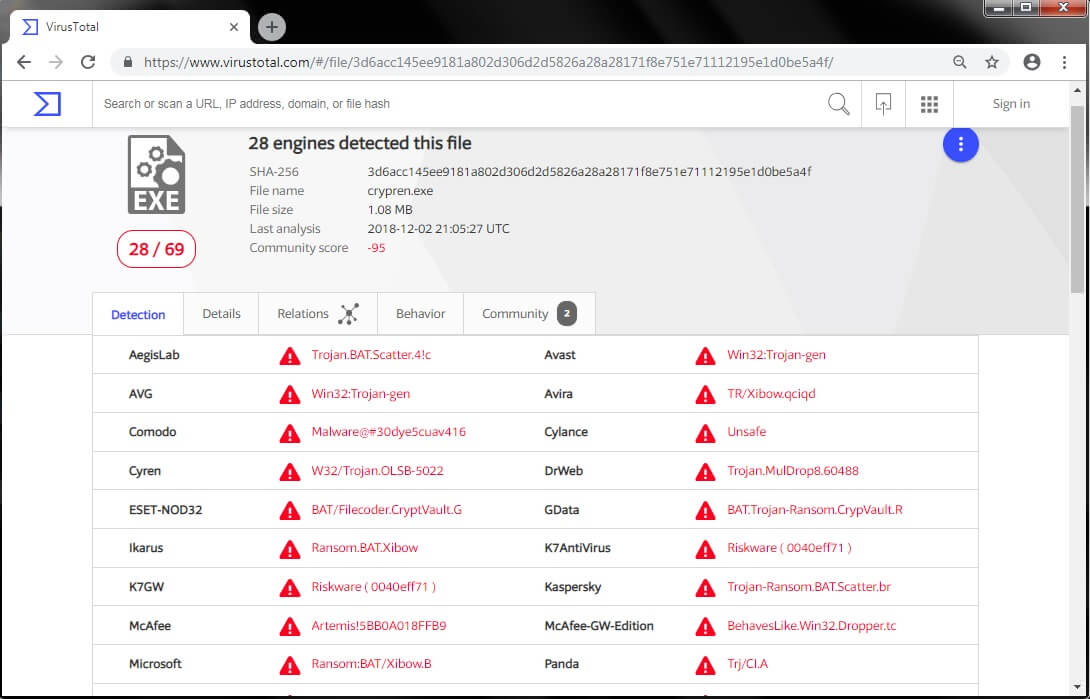

o .Arquivos cmd_ransomware ransomware pode distribuir-se através de diferentes táticas. A conta-gotas carga que inicia o script malicioso para este ransomware está sendo espalhada ao redor do World Wide Web, e pesquisadores têm chegado as suas mãos em uma amostra de malware. Se esse arquivo terras em seu sistema de computador e você de alguma forma executá-lo - o seu dispositivo de computador vai se tornar infectado. Abaixo, você pode ver o arquivo de carga útil do cryptovirus ser detectado pelo VirusTotal serviço:

Freeware que é encontrada na Web pode ser apresentado como útil também estar escondendo o script malicioso para o cryptovirus. Abster-se de abrir arquivos logo depois de ter baixado-los. Você deve primeiro digitalizá-los com uma ferramenta de segurança, ao mesmo tempo, verificar o seu tamanho e assinaturas para qualquer coisa que parece fora do comum. Você deve ler o dicas para evitar ransomware localizado no tópico do fórum correspondente.

.Vírus cmd_ransomware Files - Detalhes técnicos

.Vírus de arquivos cmd_ransomware é realmente ransomware, por isso criptografa seus arquivos e abre uma nota de resgate, com instruções dentro dele, da máquina o computador comprometido. Os chantagistas querem que você pague uma taxa de resgate para a suposta restauração de seus dados.

.Vírus de arquivos cmd_ransomware pode fazer entradas no registro do Windows para alcançar a persistência, e pode iniciar ou reprimir processos em um ambiente Windows. Tais entradas são normalmente concebidos de forma a iniciar o vírus automaticamente a cada inicialização do sistema operacional Windows.

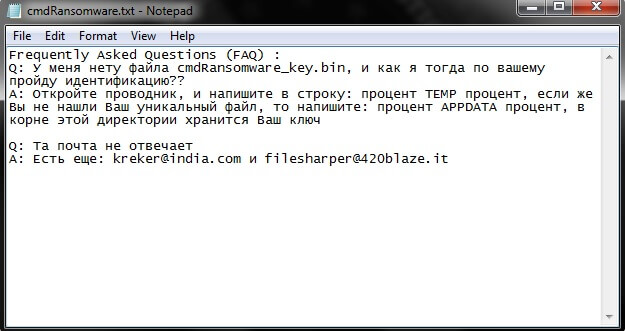

Após a codificação do .Vírus cmd_ransomware Files pode criar uma nota de resgate dentro de um arquivo de texto. Esse arquivo de texto está em russo, é nomeado cmdRansomware.txt e você pode visualizá-lo na captura de tela abaixo:

A nota tem o seguinte conteúdo:

perguntas frequentes (Perguntas frequentes) :

Q: Eu não tenho o arquivo cmdRansomware_key.bin, e como então vou passar pela sua identificação??

UMA: Explorador aberto, e escreva para a linha: por cento TEMP por cento, se você não encontrou seu arquivo exclusivo, escrever: porcentagem APPDATA, na raiz deste diretório está sua chave

Q: Esse email não está respondendo

UMA: Ainda existem: kreker@india.com e filesharper@420blaze.it

A máquina de texto da nota de resgate traduzida para o inglês se parece com a seguinte:

perguntas frequentes (Perguntas frequentes):

Q: Não tenho um arquivo cmdRansomware_key.bin, e como vou passar a sua identificação então ??

UMA: Abra o explorador, e escreva na linha: Porcentagem percentual de TEMP, se você não encontrou seu arquivo exclusivo, escrever: Porcentagem de APPDATA, sua chave é armazenada na raiz deste diretório

Q: Esse email não está respondendo

UMA: Há mais: kreker@india.com e filesharper@420blaze.it

A mensagem exibida em nota, decorrente de .cmd_ransomware vírus arquivos, indica que seus arquivos são criptografados. Você está exigiu a pagar uma quantia de resgate para restaurar supostamente seus arquivos. Contudo, você deve NÃO sob quaisquer circunstâncias pagar qualquer soma de resgate. Seus arquivos podem não ser recuperados, e ninguém poderia dar-lhe uma garantia para que. Somando a isso,, dando dinheiro para os cibercriminosos provavelmente irá motivá-los a criar vírus mais ransomware ou cometer diferentes atividades criminosas. Isso pode até resultar para você começar seus arquivos criptografados mais uma vez após o pagamento.

A partir da mensagem de resgate acima, concluímos que o autor do .Vírus de arquivos cmd_ransomware está chamando Symmyware. Além da mensagem da janela de notificação com instruções, o seguinte plano de fundo da área de trabalho é colocado em um computador comprometido:

.Vírus de arquivos cmd_ransomware - Processo de criptografia

O processo de encriptação da .Arquivos cmd_ransomware ransomware bastante simples – cada arquivo que será criptografado se tornará simplesmente inutilizáveis. Arquivos terá a .cmd_ransomware extensão depois de ter sido travado. A extensão é colocado como um secundário, sem quaisquer alterações feitas ao nome original de um arquivo criptografado.

AES-256 É possível ser o algoritmo de criptografia usado neste ransomware. Uma lista com as extensões alvo de arquivos que são procurados para se criptografada é actualmente desconhecida. Contudo, se a lista se torna disponível, o artigo vai ser actualizado em conformidade.

Os arquivos usados mais pelos utilizadores e que provavelmente estão criptografados são das seguintes categorias:

- Arquivos de áudio

- Os arquivos de vídeo

- arquivos de documentos

- Os arquivos de imagem

- Arquivos de backup

- dados bancários, etc

o .Arquivos cmd_ransomware cryptovirus poderia ser ajustado para apagar toda a As cópias de sombra de volume do sistema operacional Windows com a ajuda do seguinte comando:

→Vssadmin.exe sombras de exclusão / all / Quiet

No caso do comando acima indicada é executado que fará com que os efeitos do processo de criptografia mais eficiente. Isso é devido ao fato de que os elimina comando uma das maneiras importantes para restaurar seus dados. Se um dispositivo de computador foi infectado com este ransomware e seus arquivos são bloqueados, continue a ler através de descobrir como você poderia restaurar alguns arquivos de volta ao seu estado normal.

Remova o vírus .cmd_ransomware Files e tente restaurar dados

Se o seu sistema de computador foi infectado com o .Arquivos cmd_ransomware vírus ransomware, você deve ter um pouco de experiência na remoção de malware. Você deve se livrar deste ransomware o mais rápido possível antes que ele possa ter a chance de se espalhar ainda mais e infectar outros computadores. Você deve remover o ransomware e siga o passo-a-passo guia de instruções fornecido abaixo.

- Degrau 1

- Degrau 2

- Degrau 3

- Degrau 4

- Degrau 5

Degrau 1: Examine vírus .cmd_ransomware Files com a ferramenta anti-malware SpyHunter

Remoção automática de ransomware - Guia de Vídeo

Degrau 2: Uninstall .cmd_ransomware Files Virus and related malware from Windows

Aqui é um método em alguns passos simples que deve ser capaz de desinstalar a maioria dos programas. Não importa se você estiver usando o Windows 10, 8, 7, Vista ou XP, esses passos vai começar o trabalho feito. Arrastando o programa ou a sua pasta para a lixeira pode ser um muito má decisão. Se você fizer isso, pedaços e peças do programa são deixados para trás, e que pode levar a um trabalho instável do seu PC, erros com as associações de tipo de arquivo e outras atividades desagradáveis. A maneira correta de obter um programa fora de seu computador é para desinstalá-lo. Fazer isso:

Siga as instruções acima e você excluirá com sucesso a maioria dos programas maliciosos e indesejados.

Siga as instruções acima e você excluirá com sucesso a maioria dos programas maliciosos e indesejados.

Degrau 3: Limpe quaisquer registros, criado por .cmd_ransomware Files Virus no seu computador.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, criado por .cmd_ransomware Files Virus lá. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Antes de começar "Degrau 4", por favor Arrancar de novo para o modo Normal, no caso em que você está no Modo de Segurança.

Isto irá permitir-lhe instalar e uso SpyHunter 5 com sucesso.

Degrau 4: Inicialize o seu PC no modo de segurança para isolar e remover .cmd_ransomware Files Virus

Degrau 5: Tente restaurar arquivos criptografados por vírus .cmd_ransomware Files.

Método 1: Use o STOP Decrypter da Emsisoft.

Nem todas as variantes deste ransomware pode ser descriptografado gratuitamente, mas nós adicionamos o decryptor utilizado por pesquisadores que é frequentemente atualizado com as variantes que se tornam, eventualmente descriptografado. Você pode tentar e descriptografar seus arquivos usando as instruções abaixo, mas se eles não funcionam, então, infelizmente, a sua variante do vírus ransomware não é decryptable.

Siga as instruções abaixo para usar o decrypter Emsisoft e descriptografar os arquivos de graça. Você pode baixar a ferramenta de decodificação Emsisoft ligados aqui e depois seguir os passos apresentados abaixo:

1 Botão direito do mouse na decrypter e clique em Executar como administrador como mostrado abaixo:

2. Concordo com os termos de licença:

3. Clique em "Adicionar pasta" e em seguida, adicione as pastas onde deseja que os arquivos descriptografado como debaixo mostrado:

4. Clique em "Decrypt" e esperar por seus arquivos para ser decodificado.

Nota: Crédito para o decryptor vai para pesquisadores Emsisoft que fizeram a descoberta com este vírus.

Método 2: Use software de recuperação de dados

Infecções por ransomware e vírus .cmd_ransomware Files visam criptografar seus arquivos usando um algoritmo de criptografia que pode ser muito difícil de descriptografar. É por isso que sugeriram um método de recuperação de dados que podem ajudá-lo a ir descriptografia torno direta e tentar restaurar seus arquivos. Tenha em mente que este método pode não ser 100% eficaz, mas também pode ajudá-lo um pouco ou muito em situações diferentes.

Basta clicar no link e nos menus do site na parte superior, escolher Recuperação de dados - Assistente de Recuperação de Dados para Windows ou Mac (dependendo do seu SO), e depois baixe e execute a ferramenta.

.cmd_ransomware Files Virus-FAQ

What is .cmd_ransomware Files Virus Ransomware?

.cmd_ransomware Files Virus é um ransomware infecção - o software malicioso que entra no computador silenciosamente e bloqueia o acesso ao próprio computador ou criptografa seus arquivos.

Muitos vírus ransomware usam algoritmos de criptografia sofisticados para tornar seus arquivos inacessíveis. O objetivo das infecções por ransomware é exigir que você pague um pagamento por resgate para ter acesso aos seus arquivos de volta.

What Does .cmd_ransomware Files Virus Ransomware Do?

O ransomware em geral é um software malicioso que é projetado para bloquear o acesso ao seu computador ou arquivos até que um resgate seja pago.

Os vírus ransomware também podem danificar seu sistema, corromper dados e excluir arquivos, resultando na perda permanente de arquivos importantes.

How Does .cmd_ransomware Files Virus Infect?

De várias maneiras ... Arquivos do cmd_ransomware O Virus Ransomware infecta os computadores sendo enviado através de e-mails de phishing, contendo anexo de vírus. Esse anexo geralmente é mascarado como um documento importante, gostar uma fatura, documento bancário ou até mesmo uma passagem de avião e parece muito convincente para os usuários.

Another way you may become a victim of .cmd_ransomware Files Virus is if you baixe um instalador falso, crack ou patch de um site de baixa reputação ou se você clicar em um link de vírus. Muitos usuários relatam ter recebido uma infecção por ransomware baixando torrents.

How to Open ..cmd_ransomware Files Virus files?

Vocês can't sem um descriptografador. Neste ponto, a ..Vírus de arquivos cmd_ransomware arquivos são criptografado. Você só pode abri-los depois de descriptografados usando uma chave de descriptografia específica para o algoritmo específico.

O que fazer se um descriptografador não funcionar?

Não entre em pânico, e faça backup dos arquivos. Se um decodificador não decifrar seu ..Vírus de arquivos cmd_ransomware arquivos com sucesso, então não se desespere, porque esse vírus ainda é novo.

posso restaurar "..Vírus de arquivos cmd_ransomware" arquivos?

sim, às vezes os arquivos podem ser restaurados. Sugerimos vários métodos de recuperação de arquivos isso poderia funcionar se você quiser restaurar ..Vírus de arquivos cmd_ransomware arquivos.

Esses métodos não são de forma alguma 100% garantido que você será capaz de recuperar seus arquivos. Mas se você tiver um backup, suas chances de sucesso são muito maiores.

How To Get Rid of .cmd_ransomware Files Virus Virus?

A maneira mais segura e eficiente de remover esta infecção por ransomware é o uso de um programa anti-malware profissional.

Ele irá verificar e localizar .cmd_ransomware Files Virus ransomware e, em seguida, removê-lo sem causar nenhum dano adicional aos seus arquivos ..cmd_ransomware Files Virus importantes.

Posso denunciar ransomware às autoridades?

Caso seu computador tenha sido infectado por uma infecção de ransomware, você pode denunciá-lo aos departamentos de polícia locais. Ele pode ajudar as autoridades em todo o mundo a rastrear e determinar os autores do vírus que infectou seu computador.

Abaixo, preparamos uma lista com sites governamentais, onde você pode registrar uma denúncia caso seja vítima de um cibercrime:

Autoridades de segurança cibernética, responsável por lidar com relatórios de ataque de ransomware em diferentes regiões em todo o mundo:

Alemanha - Portal oficial da polícia alemã

Estados Unidos - IC3 Internet Crime Complaint Center

Reino Unido - Polícia de Fraude de Ação

França - Ministro do interior

Itália - Polícia Estadual

Espanha - Policia Nacional

Países Baixos - Aplicação da lei

Polônia - Polícia

Portugal - Polícia Judiciária

Grécia - Unidade de crime cibernético (Polícia Helênica)

Índia - Polícia de Mumbai - Célula de investigação do CyberCrime

Austrália - Centro de crime de alta tecnologia australiano

Os relatórios podem ser respondidos em prazos diferentes, dependendo das autoridades locais.

Você pode impedir que o ransomware criptografe seus arquivos?

sim, você pode prevenir o ransomware. A melhor maneira de fazer isso é garantir que o sistema do seu computador esteja atualizado com os patches de segurança mais recentes, use um programa anti-malware confiável e firewall, faça backup de seus arquivos importantes com frequência, e evite clicar em links maliciosos ou baixando arquivos desconhecidos.

Can .cmd_ransomware Files Virus Ransomware Steal Your Data?

sim, na maioria dos casos ransomware roubará suas informações. It is a form of malware that steals data from a user's computer, criptografa isso, e depois exige um resgate para descriptografá-lo.

Em muitos casos, a autores de malware ou invasores ameaçarão excluir os dados ou publicá-lo on-line a menos que o resgate seja pago.

O ransomware pode infectar WiFi?

sim, ransomware pode infectar redes WiFi, como agentes mal-intencionados podem usá-lo para obter o controle da rede, roubar dados confidenciais, e bloquear usuários. Se um ataque de ransomware for bem-sucedido, pode levar a uma perda de serviço e/ou dados, e em alguns casos, perdas financeiras.

Devo Pagar Ransomware?

Não, você não deve pagar extorsionários de ransomware. Pagá-los apenas incentiva os criminosos e não garante que os arquivos ou dados sejam restaurados. A melhor abordagem é ter um backup seguro de dados importantes e estar atento à segurança em primeiro lugar.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, os hackers ainda podem ter acesso ao seu computador, dados, ou arquivos e pode continuar ameaçando expô-los ou excluí-los, ou mesmo usá-los para cometer crimes cibernéticos. Em alguns casos, eles podem até continuar a exigir pagamentos de resgate adicionais.

Um ataque de ransomware pode ser detectado?

sim, ransomware pode ser detectado. Software antimalware e outras ferramentas de segurança avançadas pode detectar ransomware e alertar o usuário quando está presente em uma máquina.

É importante manter-se atualizado sobre as medidas de segurança mais recentes e manter o software de segurança atualizado para garantir que o ransomware possa ser detectado e evitado.

Os criminosos de ransomware são pegos?

sim, criminosos de ransomware são pegos. Agências de aplicação da lei, como o FBI, A Interpol e outras empresas tiveram sucesso em rastrear e processar criminosos de ransomware nos EUA e em outros países. Como as ameaças de ransomware continuam a aumentar, o mesmo acontece com a atividade de fiscalização.

Sobre a pesquisa de vírus de arquivos .cmd_ransomware

O conteúdo que publicamos em SensorsTechForum.com, este guia de remoção de vírus de arquivos .cmd_ransomware incluído, é o resultado de uma extensa pesquisa, trabalho árduo e a dedicação de nossa equipe para ajudá-lo a remover o malware específico e restaurar seus arquivos criptografados.

Como conduzimos a pesquisa sobre este ransomware?

Nossa pesquisa é baseada em uma investigação independente. Estamos em contato com pesquisadores de segurança independentes, e como tal, recebemos atualizações diárias sobre as definições de malware e ransomware mais recentes.

além disso, a pesquisa por trás da ameaça .cmd_ransomware Files Virus ransomware é apoiada com VirusTotal e a projeto NoMoreRansom.

Para entender melhor a ameaça do ransomware, por favor, consulte os seguintes artigos que fornecem detalhes conhecedores.

Como um site dedicado a fornecer instruções gratuitas de remoção de ransomware e malware desde 2014, A recomendação do SensorsTechForum é preste atenção apenas a fontes confiáveis.

Como reconhecer fontes confiáveis:

- Sempre verifique "Sobre nós" página da web.

- Perfil do criador do conteúdo.

- Certifique-se de que pessoas reais estejam por trás do site e não nomes e perfis falsos.

- Verifique o Facebook, Perfis pessoais no LinkedIn e no Twitter.