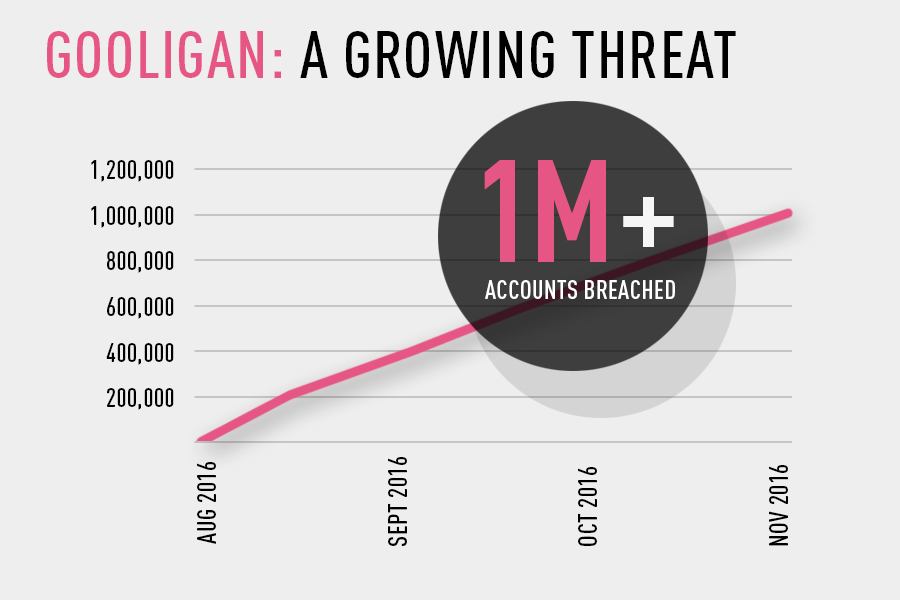

Uma nova campanha maliciosa muito perigoso foi apenas descoberto por pesquisadores da Check Point. A campanha de ataque é apelidado Gooligan e conseguiu violar a segurança de mais de um milhão de contas do Google. Os pesquisadores dizem que esse grande número continua a crescer a cada dia, com 13,000 dispositivos violados diariamente.

relacionado: Alvos novo malware Android 15 Bancos alemães

O malware cria raízes em dispositivos infectados e rouba tokens de autenticação. Esses tokens podem ser usados para acessar dados do Google Play, Gmail, Fotos do Google, documentos Google, G Suite, Google Drive, etc. Na verdade, este é o mesmo malware descoberto no ano passado no aplicativo SnapPea. A equipe da Check Point já entrou em contato com o Google com suas descobertas. A gigante está atualmente investindo Gooligan.

Adrian Ludwig do Google já divulgou um comunicado, dizendo que:

Diversas variantes do Ghost Push usam vulnerabilidades conhecidas publicamente que não são corrigidas em dispositivos mais antigos para obter privilégios que lhes permitem instalar aplicativos sem o consentimento do usuário. Nas últimas semanas, trabalhamos em estreita colaboração com a Check Point, uma empresa de segurança cibernética, para investigar e proteger os usuários de uma dessas variantes. Apelidado de ‘Gooligan’, esta variante usava credenciais do Google em versões mais antigas do Android para gerar instalações fraudulentas de outros aplicativos. Esta manhã, A Check Point detalhou essas descobertas em seu blog.

tão visível, o malware em questão é, de fato, uma variante do Ghost Push que atualmente está afetando as versões mais antigas do Android.

Quem é afetado por Gooligan?

De acordo com a pesquisa, o malware tem como alvo dispositivos com Android 4 (Jelly bean, KitKat) e 5 (Pirulito). Essas versões do sistema operacional representam pelo menos 74% dos dispositivos atuais do mercado. 40% desses dispositivos são encontrados na Ásia e 12% – na Europa. Descobriu-se que vários aplicativos falsos foram infectados com Gooligan. Uma lista de aplicativos que podem ter infectado usuários com o malware pode ser encontrada aqui.

relacionado: Você faria uma selfie para um cavalo de Troia Acecard Android?

Se você baixou algum deles, você pode estar infectado. Os pesquisadores incentivam os usuários a revisar sua lista de aplicativos em Configurações-Aplicativos para se certificar de que são seguros ... ou não. Em caso de infecção, um produto antivírus para celular deve ser usado o mais rápido possível.

além disso, os usuários também podem verificar se suas contas do Google foram violadas acessando um local na rede Internet criado pela empresa de segurança para a ocasião.

Se a conta de um usuário foi violada, Siga esses passos:

1.É necessária uma instalação limpa de um sistema operacional em seu dispositivo móvel (um processo chamado “flashing”). Como este é um processo complexo, Recomendamos desligar o dispositivo e consultar um técnico certificado, ou sua operadora de celular, para solicitar que seu dispositivo seja “reativado”.

2.Altere as senhas da sua conta do Google imediatamente após este processo.