Uma nova tendência de ataques DDoS foi observada por especialistas em segurança. O novo método se baseia em um Sistema de Nome de Domínio (DNS) amplificação que usa registros de texto para tornar o ataque mais eficiente. Criminosos cibernéticos têm usado partes de comunicados de imprensa da Casa Branca em suas campanhas.

Essa abordagem não é nova, mas a equipe de engenharia e pesquisa de segurança da Prolexic observou um número crescente de incidentes no último mês.

Setores mais visados

Os registros TXT foram usados no passado em ataques direcionados a sites governamentais. O novo objetivo dos criminosos cibernéticos é fornecer um grande tamanho de resposta, que garante um grande impacto.

Em um típico ataque DDoS, o servidor de destino está sendo derrubado por entregar um grande número de solicitações a ele. Desta forma, a informação não pode ser processada.

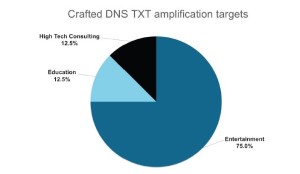

A Equipe de Pesquisa relata que esses são os setores mais visados:

- Consultoria de alta tecnologia - 12.5%

- Educação - 12.5%

- Entretenimento - 75%

As partes do texto original são retiradas do domínio guessinfosys.com. Eles foram usados em um ataque refletido DDoS. Este método envolve vítimas intermediárias que refletem o tráfego malicioso para os alvos do hacker.

Um ataque de quinze horas

Inspecionando os incidentes, os especialistas revelaram que os ataques DDoS usando o método de amplificação DNS TXT faziam parte de campanhas mais longas, o mais longo entre os quais durou mais de quinze horas.

A análise mostra que os hackers usaram a porta de origem 53 para os ataques. O que eles estavam mirando era 80.

Em um ataque DDoS amplificado por DNS, os bandidos enviam uma solicitação ao servidor usando o endereço IP da vítima. Deste jeito, como o servidor retorna uma resposta maior que a solicitação, os pacotes são enviados para a máquina comprometida e levam a um estado de negação de serviço. PLXsert relatou um pico de largura de banda de 4,3 Gbps.

Os especialistas recomendam o uso de uma ACL (acesso da lista de controle) como forma de defesa. Isso funcionaria apenas se a largura de banda for maior do que o ataque pode produzir.