A última tendência no século 21 - a Internet das coisas, sistemas comuns de dispositivos organizados para revolucionar nossas vidas diárias estão se tornando um playground para hackers. Isso se torna particularmente interessante principalmente para profissionais de segurança de TI que estão sempre ansiosos para melhorar a segurança descobrindo como esses hacks funcionam. Tornou-se um jogo de gato e rato entre engenheiros reversos e hackers que não apenas hackeiam esses dispositivos, mas usam esse acesso para hackear outros dispositivos que estão interconectados a eles de uma forma ou de outra..

A última tendência no século 21 - a Internet das coisas, sistemas comuns de dispositivos organizados para revolucionar nossas vidas diárias estão se tornando um playground para hackers. Isso se torna particularmente interessante principalmente para profissionais de segurança de TI que estão sempre ansiosos para melhorar a segurança descobrindo como esses hacks funcionam. Tornou-se um jogo de gato e rato entre engenheiros reversos e hackers que não apenas hackeiam esses dispositivos, mas usam esse acesso para hackear outros dispositivos que estão interconectados a eles de uma forma ou de outra..

O pesquisador Johannes Ullrich do InfoSec Handlers Diary Blog explica como os DVRs podem ser adquiridos e usados como uma arma cibernética para obter acesso a outros dispositivos:

“Há mais de dois anos, relatamos como os DVRs explorados são usados para atacar outros dispositivos na Internet. Naquela época, como hoje, a vulnerabilidade era um servidor telnet aberto com uma senha padrão trivial……

Você não pode mais ativá-lo através da interface baseada na web, mas apenas usando o “fisica” interface exibida para o usuário conectado ao DVR por meio de um monitor conectado.”

O pesquisador de malware também apresenta um relatório sobre ataques DDoS realizados por botnets em todo o mundo, principalmente por meio de dispositivos DVR. De fato, foram detectados mais 100 mil dispositivos que combinados em botnets podem causar um ataque DDoS massivo de mais de 1TBps (1 000 000MBps). Esses ataques são possíveis por meio desses dispositivos IoT porque agem como uma oportunidade para os hackers. Como esses dispositivos são passivos e sua segurança muitas vezes não é monitorada adequadamente pelas organizações, eles são um alvo lucrativo.

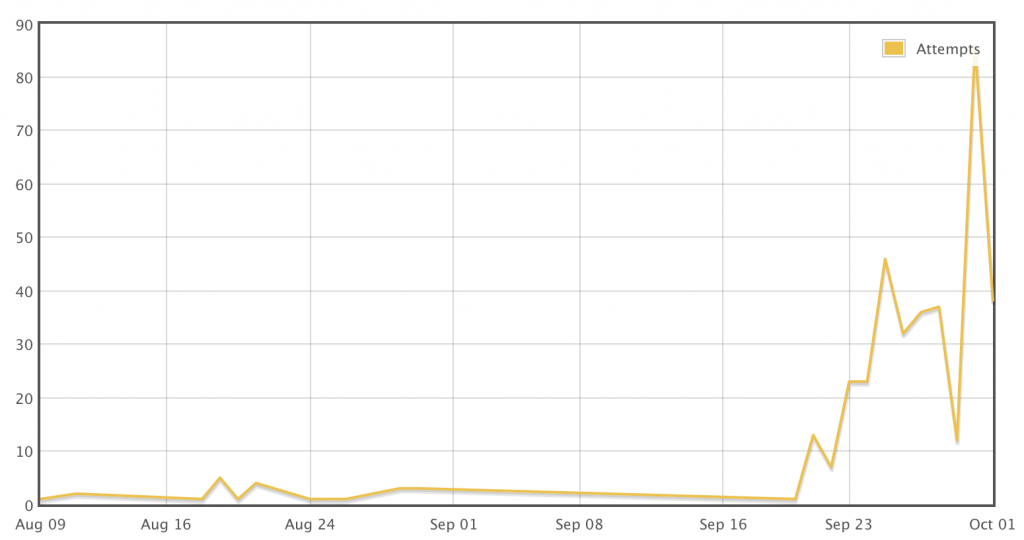

Ullrich também exibe um gráfico do que parece ser sua pesquisa mostrando um aumento maciço de infecções desde o início de outubro:

Fonte: Relatório InfoSec de Johannes Ullrich

Fonte: Relatório InfoSec de Johannes Ullrich

O pesquisador ainda se sente convencido de que muitos dos dispositivos IoT hoje em dia não são atualizados adequadamente e não contêm senhas fortes o suficiente. sim, a senha em si pode ser muito complicada, mas alguns dispositivos DVR podem conter criptografia mais fraca, permitindo que hackers penetrem nele com o tempo.

Johannes também realizou um experimento. Ele configurou um dispositivo DVR antigo após o qual ele executou um sniffer de rede para seguir os pacotes e monitorar o que acontece com a conexão de rede do dispositivo.

Os resultados foram surpreendentes - logo após Ullrich configurar o dispositivo IoT e conectá-lo, tentativas de conexão começaram a aparecer. O principal método de conexão ao DVR era via Telnet. O pesquisador também relata que houve tantos ataques que o servidor telnet do dispositivo DVR deixa de responder às vezes.

O pesquisador também relata vários ataques diferentes que foram bem-sucedidos em obter a senha correta, ao contrário da maioria deles.

O método de infecção moderno de acordo com Johannes ao contrário dos kits de exploração anteriores que baixam malware explorando scripts em linguagens bash ou python os ataques modernos eram muito pequenos em relação a linhas de código e bytes.

Esses pequenos binários estariam agindo como “recons”, pois acredita-se que comecem a verificar hosts interconectados que eram vulneráveis a infecções e enviam relatórios para servidores remotos por meio de portas não seguras. O pesquisador de malware concluiu que recebeu várias tentativas de hackers que resultaram em sucesso por uma hora.

O resultado final do hacking de IoT

Caso você tenha uma rede de dispositivos IoT inteligentes, se eles são DVR ou qualquer outra coisa, você deve analisar quais senhas você usou nelas e qual é sua criptografia e força de acordo com as recomendações de Ullrich. E é muito aconselhável aumentar a conscientização sobre o perigo que esses tipos de ameaças representam para quem está usando IoT, especialmente a rede doméstica ou de escritório.