Hackers estão utilizando a Magnitude malévolo Exploit Kit para distribuir o novo ransomware Magniber a alvos na Coréia do Sul. Anteriormente, o kit foi utilizado para entregar o malware de alto impacto, ou seja, a maioria das cepas de ransomware Cerber em escala global.

Em meados de julho, 2018 there were reports indicating that Magniber expandiu suas operações e tem mais recursos, Incluindo:

- Uso de diferentes e abundantes técnicas de ofuscação

- Binário de carga útil entrega, alvos e infecta além da Coreia do Sul

- Uso de um código malicioso mais sofisticado e polido

- Não depende mais de servidores C2C, nem uma chave codificada para criptografia

De acordo com pesquisadores de malware, além das mudanças mencionadas acima, o Magnitude Exploit Kit também mudou seu 'modus operandi'. Em vez de empurrar o conhecido ransomware Cerber em todo o mundo, o EK agora está focado principalmente em espalhar o executável binário de Magniber.

Isso não é tudo, já que as versões mais recentes do Magniber estão usando a vulnerabilidade de dia zero do Internet Explorer desde o mês de abril. A versão mais recente da ameaça de ransomware é facilmente reconhecida, pois usa o “.dyaaghemy” extensão de arquivo.

No 2018, security researchers devised a decryptor that is compatible with some of the Magniber strains. A ferramenta pode ser usada para descriptografar alguns dos dados afetados e está disponível em esse site.

Magniber Ransomware revelado no último ataque de hacker

O início da campanha do hacker começou quando os criminosos carregaram um malware recém-criado no kit de exploração Magnitude. Este é o mesmo mecanismo usado anteriormente para fornecer a maioria das cepas de ransomware Cerber. Uma das razões pelas quais os especialistas em segurança temem que esta se torne a próxima grande infecção. Se seu código-fonte for lançado ou vendido em fóruns clandestinos de hackers ou compartilhado por coletivos de hackers, ele pode muito bem se transformar na arma mais recente.

Os relatórios de segurança indicam que as cepas capturadas até agora são apenas os primeiros lançamentos. Podemos ver versões atualizadas da ameaça se ela for bem-sucedida durante os ataques em andamento. Uma das razões pelas quais o ataque é tão temido é porque este kit de exploração ficou inativo por um longo tempo no final de setembro. Quando voltou a ficar online, a carga útil foi alterada com o novo ransomware Magniber.

Magniber Ransomware contra a Coreia do Sul

Uma das principais características do Magnitude Exploit Kit é o fato de ser feito especificamente para infectar usuários da Coreia do Sul. Os analistas relatam que no momento mensagem de email é o mecanismo de entrega de carga útil preferido.

O kit de exploração é personalizado com várias mensagens de modelo que são enviadas de forma automatizada para as vítimas. Como sempre, truques de engenharia social podem ser usados para aumentar a taxa de infecção. Dependendo da configuração, os e-mails podem vir em diferentes formas. Alguns dos exemplos mais populares incluem o seguinte:

- Anexos de arquivo - O ransomware Magniber pode ser inserido diretamente nas mensagens como um anexo de arquivo em um formato arquivado ou como um arquivo executável.

- Inserção de hiperlink - Os criminosos por trás do malware podem utilizar diferentes golpes, táticas de chantagem e vários truques de engenharia social para tentar fazer os usuários baixarem o vírus através de um link encontrado no conteúdo do corpo.

- arquivo - Em muitos casos, essas ameaças podem ser empacotadas em arquivos que também contêm outro software. O ransomware Magniber pode ser encontrado em pacotes que pretendem incluir documentos importantes, formulários, utilidades e etc..

- instaladores infectados - As mensagens de e-mail podem ser usadas para distribuir instaladores de software modificados que podem incluir o código de ransomware Magniber em si.

- Scripts em documentos - Vários documentos que podem ser do interesse do usuário (documentos de texto rico, planilhas ou apresentações) pode incluir scripts de malware (macros) que, quando executado pelo usuário, baixa o ransomware Magniber de um servidor remoto e o executa nos computadores da vítima.

Outra fonte identificada de infecções incluem anúncios fraudulentos encontrados em sites controlados por hackers. Frequentemente são feitos para se parecerem com produtos ou serviços legítimos. Os links para eles são colocados por meio de redes de anúncios, motores de busca e até contas falsas em redes sociais.

Outra opção para entregar a ameaça é um redirecionamento via seqüestradores de navegador. Eles são extensões de navegador perigosas que procuram modificar as configurações dos aplicativos da web infectados. Os hackers tendem a torná-los para os navegadores populares: Mozilla Firefox, Safári, Internet Explorer, Ópera, Microsoft Edge e Google Chrome. Quando as infecções são concluídas, configurações importantes são reconfiguradas para apontar para os sites controlados por hackers. Em outros casos, o ransomware Magniber é entregue como parte da sequência do hacker. Eles também são capazes de obter dados confidenciais dos aplicativos, incluindo: biscoitos, cache do navegador, preferências, história, favoritos, dados do formulário, senhas e credenciais de conta.

Os especialistas descobriram que os criminosos tentam explorar uma vulnerabilidade rastreada pelo comunicado CVE-2016-0189, que também está sendo usado por kits como Disdain e Sundown:

O Microsoft JScript 5.8 e VBScript 5.7 e 5.8 motores, como usado no Internet Explorer 9 através 11 e outros produtos, permitir que invasores remotos executem códigos arbitrários ou causem negação de serviço (corrupção de memória) por meio de um site elaborado, aka “Vulnerabilidade de corrupção de memória do mecanismo de script,” uma vulnerabilidade diferente de CVE-2016-0187.

Uma das razões pelas quais o ransomware Magniber é temido por muitos como uma nova ameaça emergente que compete com as grandes famílias de malware é seu módulo de infecção complexo. Após a entrega inicial, o mecanismo de vírus começa automaticamente a escanear o computador local e a verificar valores importantes que são comparados com as instruções integradas para entregar os componentes perigosos apenas para vítimas da Coreia do Sul.

Isso é feito verificando a localização de IP externo do computador e comparando-o com bancos de dados de geolocalização, as configurações regionais definidas pelo usuário, procurando por strings específicas e etc. De acordo com os pesquisadores de segurança, o nível complexo das verificações de segurança são notáveis para esta tensão específica. Um interruptor de desligamento automatizado é colocado no motor, se o Magniber ransomware for executado em um sistema não coreano, o malware se apagará automaticamente após a verificação inicial ser concluída.

Capacidades do Magniber Ransomware

Assim que o Magniber ransomware infecta as máquinas comprometidas, uma série de sequências de ataque podem ser programadas. Dependendo da configuração pode apresentar diferentes módulos que podem ser ativados nas máquinas. Exemplos incluem o seguinte:

- Módulo Trojan - O uso de tal módulo permite que os criminosos espionem as máquinas das vítimas ou assumam o controle a qualquer momento.

- Roubo de dados - Antes da fase de criptografia, os hackers podem optar por roubar arquivos confidenciais e usar seu conteúdo para realizar diversos crimes. Os exemplos incluem roubo de identidade, abuso de documentos financeiros e outros.

- Entrega Malware adicional - O ransomware Magniber também pode ser usado para entregar vírus adicionais aos computadores comprometidos.

As infecções iniciais começam com os arquivos de vírus sendo copiados para uma pasta temporária que pode ser alterada de acordo com a configuração inicial. Depois disso, os arquivos de malware são alterados com nomes aleatórios e configurados para inicialização automática quando o computador é inicializado.

Existem várias características importantes do processo de infecção que são notáveis para o ransomware Magniber. Um deles é o fato de que o malware é capaz de gerar outros processos que são colocados sob seu controle. Ele pode interagir com os processos filhos e injetar dados neles. Uma das razões pelas quais isso é considerado perigoso é o fato de que tais aplicativos podem ser usados para confundir os outros ou tentar extrair informações das vítimas. Um cenário de caso é o lançamento da janela do navegador da web. Os usuários podem pensar que emitiram o comando e usá-lo como fariam normalmente. Se algum dado confidencial for inserido por eles, é imediatamente registrado pelo malware e enviado aos operadores.

Uma análise aprofundada da máquina comprometida está sendo conduzida, incluindo ambos os componentes de hardware, configuração de software e configurações de usuário. A disponibilidade da rede e as interfaces disponíveis são testadas usando o “ping” comando, bem como configurações regionais (configurações de localidade do sistema, layouts de teclado e fuso horário da máquina).

As cepas de ransomware Magniber identificadas também podem executar comandos shell por conta própria. Quando combinada com um módulo de Trojan, esta opção oferece aos hackers recursos quase ilimitados de uso dos computadores das vítimas. As amostras analisadas têm vários recursos de proteção furtiva e anti-depuração integrados. Eles impedem os pesquisadores de realizar análises das cepas de vírus em certas condições.

Consequências da infecção do Magniber Ransomware

O objetivo final do ransomware Magniber é chantagear os usuários usando táticas típicas de ransomware. Os arquivos confidenciais do usuário são criptografados com uma cifra forte. Como outras variedades semelhantes, uma lista interna de extensões de tipo de arquivo de destino é usada. Esta é uma tática amplamente utilizada, pois permite que os criminosos personalizem os arquivos das vítimas de acordo com as vítimas pretendidas. Os pesquisadores de segurança conseguiram extrair a lista agrupada de uma das cepas capturadas. Ele segmentou as seguintes extensões:

docx xls xlsx ppt pptx pst ost msg em vsd vsdx csv rtf 123 wks wk1 pdf dwg

onetoc2 snt docb docm ponto dotm dotx xlsm xlsb xlw xlt xlm xlc xltx xltm pptm

pot pps ppsm ppsx ppam potx potm edb hwp 602 sxi sti sldx sldm vdi vmx gpg

aes raw cgm nef psd ai svg djvu sh class jar java rb asp php jsp brd sch dch

dip vb vbs ps1 js asm pas cpp cs suo sln ldf mdf ibd myi myd frm odb dbf db

mdb accdb sq sqlitedb sqlite3 asc lay6 lay mm sxm otg odg uop std sxd otp

odp wb2 slk dif stc sxc ots ods 3dm max 3ds uot stw sxw ott odt pem p12 csr

chave crt pfx der 1cd cd arw jpe eq adp odm dbc frx db2 dbs pds pdt dt cf cfu

mx epf kdbx erf vrp grs geo st pff mft efd costela ma lwo lws m3d mb obj x3d c4d

fbx dgn 4db 4d 4mp abs adn a3d aft ahd alf ask awdb azz bdb bib bnd bok btr

cdb ckp clkw cma crd dad daf db3 dbk dbt dbv dbx dcb dct dcx dd df1 dmo dnc

dp1 dqy dsk dsn dta dtsx dx eco ecx emd fcd fic fid fi fm5 para fp3 fp4 fp5

fp7 fpt fzb fzv gdb gwi hdb his ib idc ihx itdb itw jtx kdb lgc maq mdn mdt

mrg mud mwb s3m ndf ns2 ns3 ns4 nsf nv2 nyf oce oqy ora orx owc owg oyx p96

p97 pan pdb pdm phm pnz pth pwa qpx qry qvd rctd rdb rpd rsd sbf sdb sdf spq

sqb stp str tcx tdt te tmd trm udb usr v12 vdb vpd wdb wmdb xdb xld xlgc zdb

zdc cdr cdr3 abw act aim ans apt ase aty awp awt aww bad bbs bdp bdr bean

bna boc btd cnm crw cyi dca dgs diz dne docz dsv dvi dx eio eit emlx epp err

etf etx euc faq fb2 fb fcf fdf fdr fds fdt fdx fdxt fes fft flr fodt gtp frt

fwdn fxc gdoc gio gpn gsd gthr gv hbk hht hs htc hz idx ii ipf jis joe jp1 jrtf

kes klg knt kon kwd lbt lis lit lnt lp2 lrc lst ltr ltx lue luf lwp lyt lyx man

map mbox me mel min mnt mwp nfo njx agora nzb ocr odo de oft ort p7s pfs pjt prt

psw pu pvj pvm pwi pwr qd rad rft ris rng rst rt rtd rtx run rzk rzn saf

sam scc scm sct scw sdm sdoc sdw sgm sig sla sls smf sms ssa sty sub sxg tab

tdf tex text thp tlb tmv tmv tmx tpc tvj u3d u3i unx uof atualiz utf8 utxt vct vnt

vw wbk wcf wgz wn wp wp4 wp5 wp6 wp7 wpa wpd wp wps wpt wpw

wri wsc wsd wsh wtx

xd xlf xps xwp xy3 xyp xyw ybk ym zabw zw abm afx agif agp aic albm apd apm

apng aps apx art asw bay bm2 bmx brk brn brt bss bti c4 ca cals can cd5 cdc

cdg cimg cin cit colz cpc cpd cpg cps cpx cr2 ct dc2 dcr dds dgt dib djv dm3

dmi vue dpx wire drz dt2 dtw dv ecw eip exr fa fax fpos fpx g3 gcdp gfb gfie

ggr gih gim spr scad gpd gro grob hdp hdr hpi i3d icn icn icpr iiq info ipx

itc2 iwi j2c j2k jas jb2 jbig jbmp jbr jfif jia jng jp2 jpg2 jps jpx jtf jw

jxr kdc kdi kdk kic kpg lbm ljp mac mbm mef mnr mos mpf mpo mrxs meu ncr nct

nlm nrw oc3 oc4 oc5 oci omf oplc af2 af3 asy cdmm cdmt cdmz cdt cmx cnv csy

cv5 cvg cvi cvs cvx cwt cxf dcs ded dhs dpp drw dxb dxf egc emf ep eps epsf

fh10 fh11 fh3 fh4 fh5 fh6 fh7 fh8 fif fig fmv ft10 ft11 ft7 ft8 ft9 ftn fxg

gem glox hpg hpg hp idéia igt igx imd ink lmk mgcb mgmf mgmt mt9 mgmx mgtx

mmat mat ovp ovr pcs pfv plt vrm pobj psid rd scv sk1 sk2 ssk stn svf svgz

tlc tne ufr vbr vec vm vsdm vstm stm vstx wpg vsm xar ya orf ota oti ozb

ozj ozt pa pano pap pbm pc1 pc2 pc3 pcd pdd pe4 pef pfi pgf pgm pi1 pi2 pi3

pic pict pix pjpg pm pmg pni pnm pntg pop pp4 pp5 ppm prw psdx pse psp ptg

ptx pvr px pxr pz3 pza pzp pzs z3d qmg ras rcu rgb rgf ric riff rix rle rli

rpf rri rs rsb rsr rw2 rw s2mv sci sep sfc sfw skm sld sob spa spe sph spj

spp sr2 srw carteira jpeg jpg vmdk arc paq bz2 tbk bak tar tgz gz 7z rar zip

backup iso vcd bmp png gif tif tiff m4u m3u mid wma flv 3g2 mkv 3gp mp4 mov

avi asf mpeg vob mpg wmv fla swf wav mp3

Magniber se comunica com os servidores de comando e controle do hacker para relatar as infecções. No início do processo de criptografia, o malware relata a operação ao servidor, que retorna uma resposta válida para a máquina da vítima. Ele contém uma longa string de 16 caracteres que é usada pelo mecanismo de criptografia para gerar a chave privada. No caso em que a conectividade de rede não está disponível, um código fixo é usado para processar os arquivos. Uma tentativa de relatar o processo concluído é realizada depois que tudo estiver concluído.

Os especialistas descobriram que as amostras também não permitem a criptografia de certas pastas críticas. Isso é feito com a intenção de que a criptografia dos arquivos neles contidos pode causar danos permanentes ao sistema operacional e torná-lo inutilizável. Isso efetivamente impede que os hackers possam chantagear as vítimas. A lista contém os seguintes diretórios:

:\documentos e configurações todos os usuários

:\documentos e configurações usuário padrão

:\documentos e configuraçõesserviço local

:\documentos e configuraçõesserviço de rede

\appdatalocal

\appdatalocallow

\appdataroaming

\configurações locais

\publicmusicsample music

\públicofotosamostra de fotos

\públicovídeosvídeos de amostra

\navegador

\$Lixeira de reciclagem

\$windows. ~ bt

\$windows. ~ ws

\bota

\intel

\msocache

\PerfLogs

\arquivos de Programas (x86)

\arquivos de Programas

\dados do Programa

\recuperação

\reciclado

\reciclador

\informações de volume do sistema

\windows.old

\windows10upgrade

\janelas

\Winnt

Magniber Ransomware Note

Extensões aleatórias, como .ihsdj ou .kgpvwnr são atribuídos aos arquivos comprometidos. Uma nota de ransomware é criada de acordo com o seguinte modelo - READ_ME_FOR_DECRYPT_[Eu iria].TXT. Seu conteúdo é o seguinte:

TODOS OS SEUS DOCUMENTOS, FOTOS, BANCOS DE DADOS E OUTROS ARQUIVOS IMPORTANTES FORAM ENCRIPTADOS!

======================================================== ======================================

Seus arquivos não estão danificados! Seus arquivos são apenas modificado. Esta modificação é reversível.

O único 1 maneira de descriptografar os arquivos é receber o programa de chave e descriptografia privada.

Qualquer tentativa de restaurar seus arquivos com o software de terceiros será fatal para seus arquivos!

========================================================== =======================================

Para receber a chave privada e programa de descriptografia siga as instruções abaixo:

1. Baixar “Tor Navegador” de https://www.torproject.org/ e instalá-lo.

2. No “Tor Navegador” abrir a sua página pessoal aqui:

https://oc77jrv0xm9o7fw55ea.ofotqrmsrdc6c3rz.onion/EP8666p5M93wDS513

Nota! Esta página está disponível via “Tor Navegador” só.

======================================================== ============================================

Também você pode usar endereços temporários em sua página pessoal, sem usar “Tor Navegador”:

https://oc77jrv0xm9o7fw55ea.bankme.date/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.jobsnot.services/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.carefit.agency/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.hotdisk.world/EP8666p5M93wDS513Nota! Estes são endereços temporários! Eles estarão disponíveis por um período limitado de tempo!

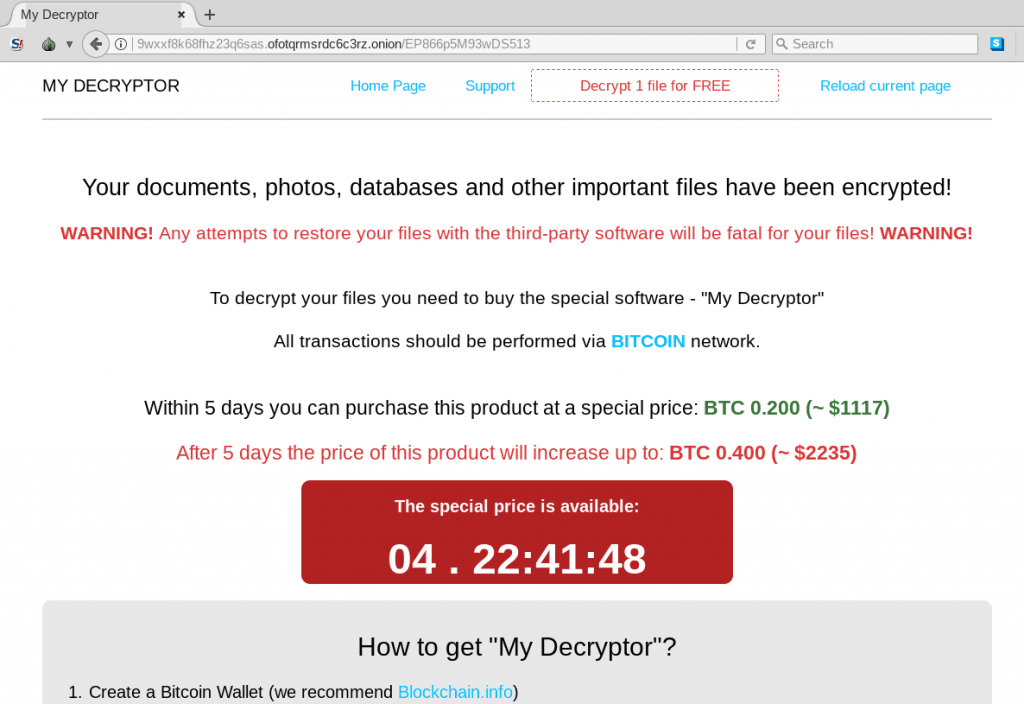

Se os usuários visitarem o portal de pagamento TOR, eles verão uma página de aparência moderna que exibe uma mensagem de texto semelhante. Ele busca extorquir um pagamento de ransomware das vítimas usando a conhecida engenharia social “truque do tempo”. Os usuários vêem um “mais barato” preço se eles dentro de um certo limite de tempo (neste caso, dentro 5 dias de infecção inicial). A soma citada é 0.2 Bitcoins, que é o equivalente a $1112. Se isso não for feito, o mecanismo de ransomware dobrará a quantidade para 0.5 Bitcoins ou $2225 respectivamente.

A própria nota diz o seguinte:

seus documentos, fotos, bases de dados e outros arquivos importantes foram criptografados!

AVISO! Qualquer tentativa de restaurar seus arquivos com o software de terceiros será fatal para seus arquivos! AVISO!

Para descriptografar os arquivos que você precisa comprar o software especial – “Meu desencriptador”

Todas as transações devem ser realizadas via rede BITCOIN.

Dentro 5 dias você pode comprar este produto a um preço especial: BTC 0.200 (~ $ 1117)

Depois de 5 dias em que o preço deste produto aumentará até: BTC 0.400 (~ $ 2225)O preço especial está disponível:

04. 22:41:48Como conseguir “Meu desencriptador”?

1. Criar uma carteira Bitcoin (recomendamos Blockchain.info)

2. Compre a quantidade necessária de Bitcoins

Aqui estão as nossas recomendações:

Compre Bitcoins com dinheiro ou depósito em dinheiro

LocalBitcoins (https://localbitcoins.com/)

BitQuick (https://www.bitquick.co/)

Parede de moedas (https://wallofcoins.com/)

LibertyX (https://libertyx.com/)

Coin ATM Radar (https://coinatmradar.com/)

Bitit (https://bitit.io/)Compre Bitcons com conta bancária ou transferência bancária

Coinbase (https://www.coinbase.com/)

BitPanda (https://www.bitpanda.com/)

GDAX (https://www.gdax.com/)

CEX.io (https://cex.io/)

Gêmeos (https://gemini.com/)

Bittylicious (https://bittylicious.com/)

Pena (https://www.korbit.co.kr/)Coinfloor (https://www.coinfloor.co.uk/)

Coinfinity (https://coinfinity.co/)

CoinCafe (https://coincafe.com/)

BTCDirect (https://btcdirect.eu/)

Paymium (https://www.paymium.com/)

Beats (https://bity.com/)

Safello (https://safello.com/)

Bitstamp (https://www.bitstamp.net/)

Kraken (https://www.kraken.com/)

CoinCorner (https://coincorner.com/)

Cubits (https://cubits.com/)

Bittinex (https://www.bitfinex.com/)

Xapo (https://xapo.com/)

HappyCoins (https://www.happycoins.com/)

Poloniex (https://poloniex.com/)Compre Bitcoin com cartão de crédito / débito

CoinBase (https://www.coinbase.com/)

CoinMama (https://www.coinmama.com/)

BitPanda (https://www.bitpanda.com/)

CEX.io (https://cex.io/)

Coinhouse (https://www.coinhouse.io/)Compre Bitcoins com PayPal

VirWoX (https://www.virwox.com/)

Não foi possível encontrar Bitcoins em sua região? Tente pesquisar aqui:

BittyBot (https://bittybot.co/eu/)

Como Comprar Bitcoins (https://howtobuybitcoins.info/)

Compre Bitcoin em todo o mundo (https://www.buybitcoinworldwide.com/)

Bitcoin-net.com (https://bitcoin-net.com/)3. Enviar BTC 0.200 para o seguinte endereço Bitcoin:

1AwpzNSn4ZkWf4pSCtzZ16ungkEqea93tr

4. Controle a transação de valor no “Histórico de Pagamentos” painel abaixo

5. Recarregue a página atual após o pagamento e obtenha um link para baixar o software.

Recomendamos fortemente que todos os usuários empreguem uma solução anti-spyware de qualidade. É capaz de remover infecções ativas de todos os tipos de vírus, Trojans e sequestradores de navegador e excluí-los com alguns cliques do mouse.

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter