Decrypt .lockedgood arquivos criptografados por Jigsaw Ransomware (Livre)

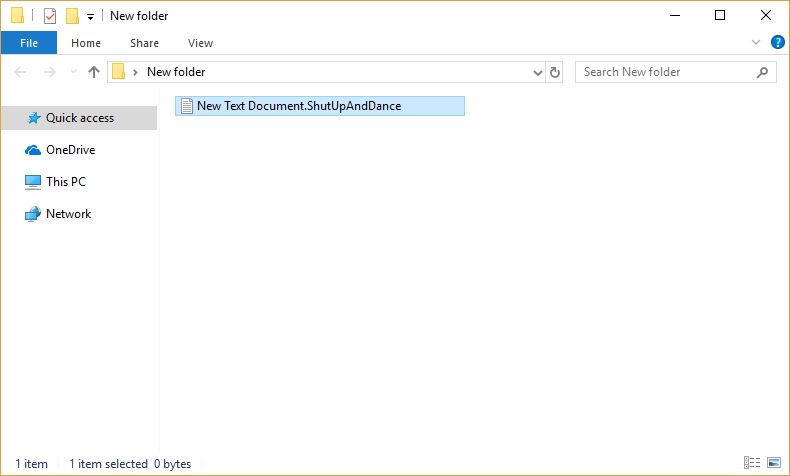

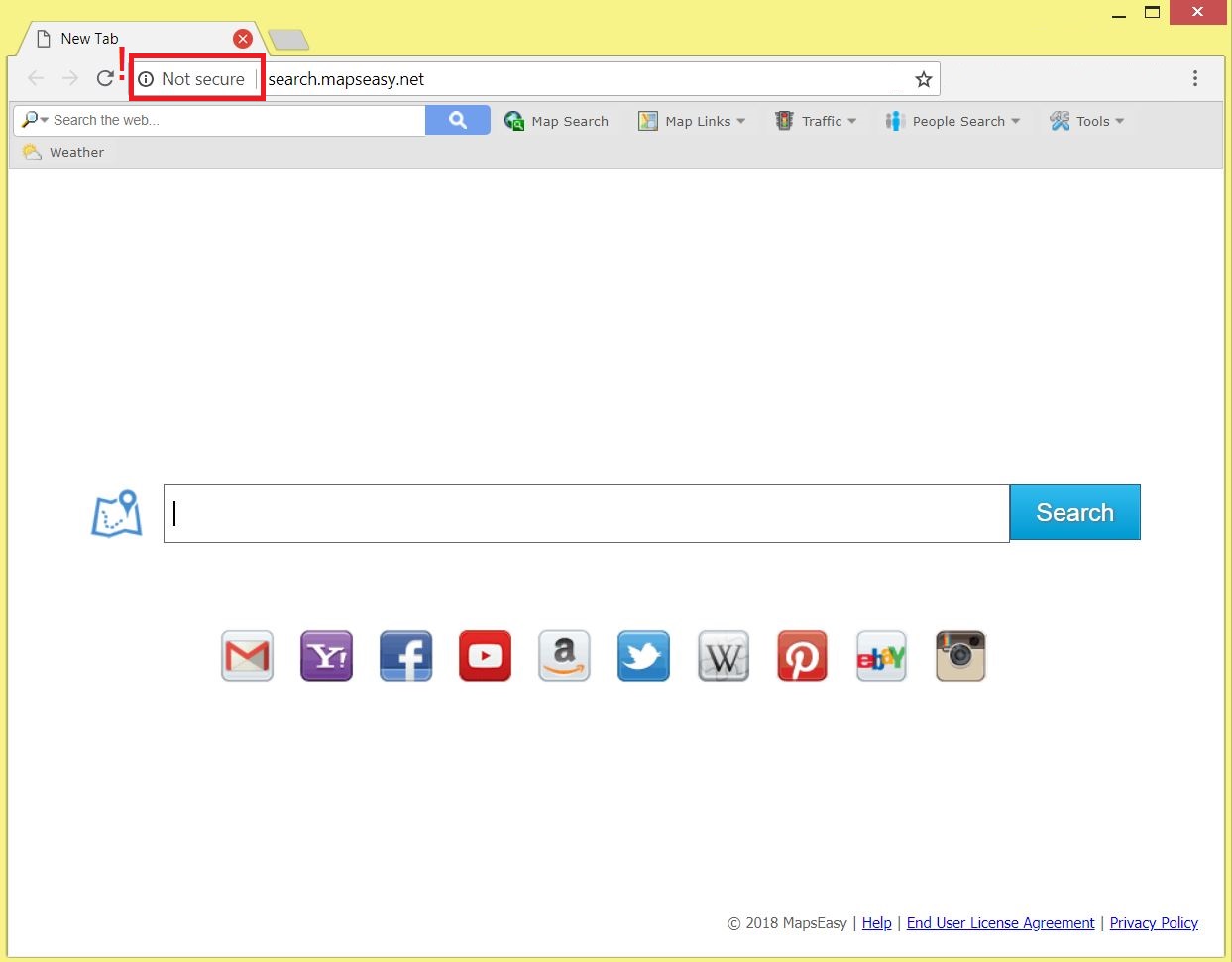

Este artigo visa explicar como você pode efetivamente remover vírus ransomware JigSaw do seu computador como descriptografar arquivos .lockedgood gratuitamente. JigSaw ransomware tem sido em torno de quase dois anos de tempo agora e quando a primeira variante do…