Os cibercriminosos estão cada vez mais criativos. Eles estão fazendo diferentes tentativas para disfarçar o malware que criaram e apresentá-lo como um aplicativo útil. Desenvolvedores Gomal no entanto, foi um quilômetro extra ao criar o novo cavalo de Tróia móvel. A camuflagem que usaram foi realmente criativa, pois adicionaram ao programa malicioso um jogo de jogo da velha. Para além disso, eles implementaram técnicas modernas e interessantes, que são novos nesse tipo de malware.

Como aprendemos sobre isso? Um jogo de Tic Tac Toe foi enviado aos pesquisadores de malware para análise. No início, tudo parecia ok e o aplicativo parecia inofensivo.

Os analisadores de malware foram colocados em alerta por uma lista de várias permissões que foram solicitadas pelo jogo. Foram levantadas questões - Por que precisamos da Internet para jogar o jogo? Por que este aplicativo solicita acesso aos contatos do usuário? Por que ele precisa de acesso ao arquivo SMS ou às chamadas de processo?

Depois de uma pesquisa cuidadosa, os especialistas em malware descobriram que este não é um jogo, mas um spyware criativo multiuso. Depois disso, o aplicativo malicioso foi marcado como Trojan-Spy.AndroidOS.Gomal.a nos produtos da Kaspersky Lab.

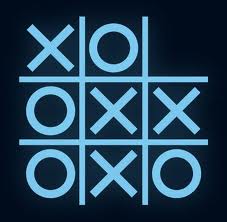

A análise detalhada do jogo revelou posteriormente que o programa malicioso leva 30 % do tamanho do arquivo executável e o resto do arquivo é usado para roubar dados pessoais e espionar o usuário.

O código do jogo está marcado em verde, a funcionalidade maliciosa é marcada em vermelho.

O código do jogo está marcado em verde, a funcionalidade maliciosa é marcada em vermelho.

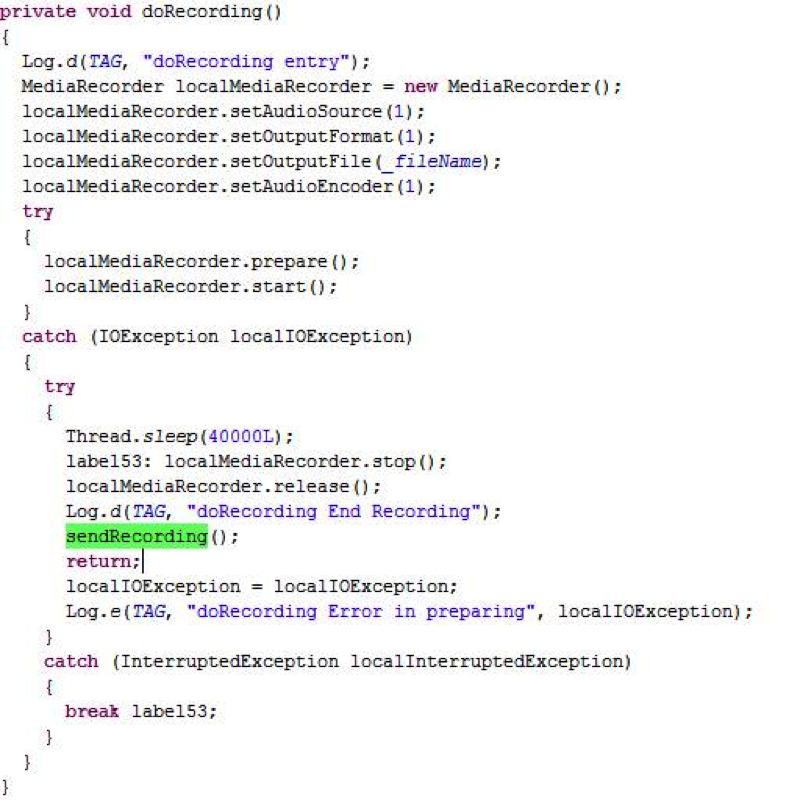

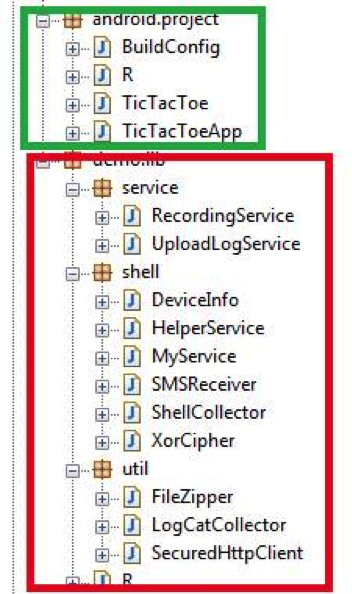

Os usuários têm certas dúvidas sobre a funcionalidade do malware e o que ele inclui. Os especialistas dizem que este malware tem funções de gravação de som, que são padrão para o spyware móvel.

O malware ainda possui funcionalidade para roubo de SMS:

além disso, este Trojan também coleta informações sobre o dispositivo que é usado e envia os dados que foram coletados para o servidor dos cibercriminosos.

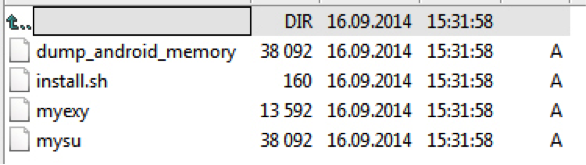

O Trojan-Spy.AndroidOS.Gomal.a oferece ainda bibliotecas interessantes que são distribuídas com ele.

O que isto significa? O pacote de bibliotecas que vem apresenta um exploit que é aplicado para obter privilégios de root no dispositivo Android. Esses privilégios adicionais permitem que o aplicativo acesse diferentes serviços Linux, além da capacidade de ler a memória do processo e / mapas.

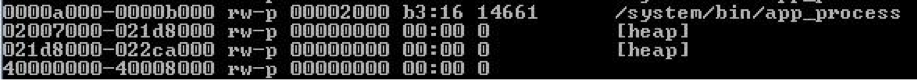

Quando o Trojan obtém acesso root, pode fazer várias travessuras. Por exemplo, ele pode roubar e-mails do aplicativo Good for Enterprise (se estiver instalado no smartphone). Desta forma, pode roubar dados corporativos importantes. O Trojan usa um console para atacar o aplicativo Good for Enterprise e obter a ID do processo, então ele lê o arquivo virtual e mapeia. No arquivo são definidas informações sobre os blocos de memória que são alocados para o aplicativo.

Assim que o Trojan obtém a lista de blocos de memória, ele encontra o bloco que mantém os dados da string do requerente e cria seu burro usando uma biblioteca do pacote. O arquivo burro que é criado pelo malware procura assinaturas de e-mails característicos de e, em seguida, as mensagens que são encontradas são enviadas para o servidor dos cibercriminosos.

Gomal também é capaz de roubar dados usando logcat - este é o serviço de registro que é integrado ao Android e é usado para depurar os aplicativos. De fato, os aplicativos dos desenvolvedores frequentemente enviam dados importantes para o Logcat, antes ou depois do lançamento dos aplicativos. Isso permite que o Trojan roube dados confidenciais de outros programas.

O veredito

Tic Tac Toe parece um jogo inofensivo, mas, neste caso, dá aos cibercriminosos acesso a uma grande quantidade de dados pessoais e corporativos. As técnicas de malware Gomal que são aplicadas aqui foram implementadas pela primeira vez em cavalos de Tróia do Windows, no entanto, agora eles são aplicados no malware Android também. Esta técnica pode ser usada para roubar dados de vários aplicativos além do Good for Enterprise - pode atacar mensageiros, e-mails e programas.

Como reduzir o risco de infecção por malware móvel?

Para reduzir com sucesso o risco de infecção por malware móvel, os usuários devem fazer o seguinte:

- Nunca ative a opção “Instale aplicativos de fontes de terceiros”.

- Instale aplicativos apenas de canais oficiais (Google Play, Amazon Store, etc.).

- Estude os direitos que os novos aplicativos solicitam quando são instalados.

- No caso de os direitos solicitados não corresponderem às funções pretendidas, o aplicativo, não instale.

- Trabalhe com software de proteção.