infecciones ransomware han causado pérdidas a escala mundial inimaginable. Por ejemplo, CryptoWall, sólo un virus ha generado más de 180 millones de dólares en pérdidas a las personas y organizaciones de todo el mundo. Y este fue el año pasado (2015). Ahora, infecciones ransomware han mostrado un rápido aumento, dejando indefensos a manos de los ciberdelincuentes. Pero, ¿existe realmente una manera de protegerse a sí mismo por esta cripto-malware. De acuerdo con los investigadores que se ocupan de la ingeniería inversa de malware a diario, hay una salida para la mayoría de los virus y de esta manera se conoce como sniffing. En este artículo nuestro objetivo es mostrar cómo utilizar el espionaje en red para descubrir las llaves para abrir los archivos cifrados por el malware. Pero, tenga en cuenta que hay muchos factores que intervienen y este método puede no funcionar 100% para todo el mundo.

infecciones ransomware han causado pérdidas a escala mundial inimaginable. Por ejemplo, CryptoWall, sólo un virus ha generado más de 180 millones de dólares en pérdidas a las personas y organizaciones de todo el mundo. Y este fue el año pasado (2015). Ahora, infecciones ransomware han mostrado un rápido aumento, dejando indefensos a manos de los ciberdelincuentes. Pero, ¿existe realmente una manera de protegerse a sí mismo por esta cripto-malware. De acuerdo con los investigadores que se ocupan de la ingeniería inversa de malware a diario, hay una salida para la mayoría de los virus y de esta manera se conoce como sniffing. En este artículo nuestro objetivo es mostrar cómo utilizar el espionaje en red para descubrir las llaves para abrir los archivos cifrados por el malware. Pero, tenga en cuenta que hay muchos factores que intervienen y este método puede no funcionar 100% para todo el mundo.

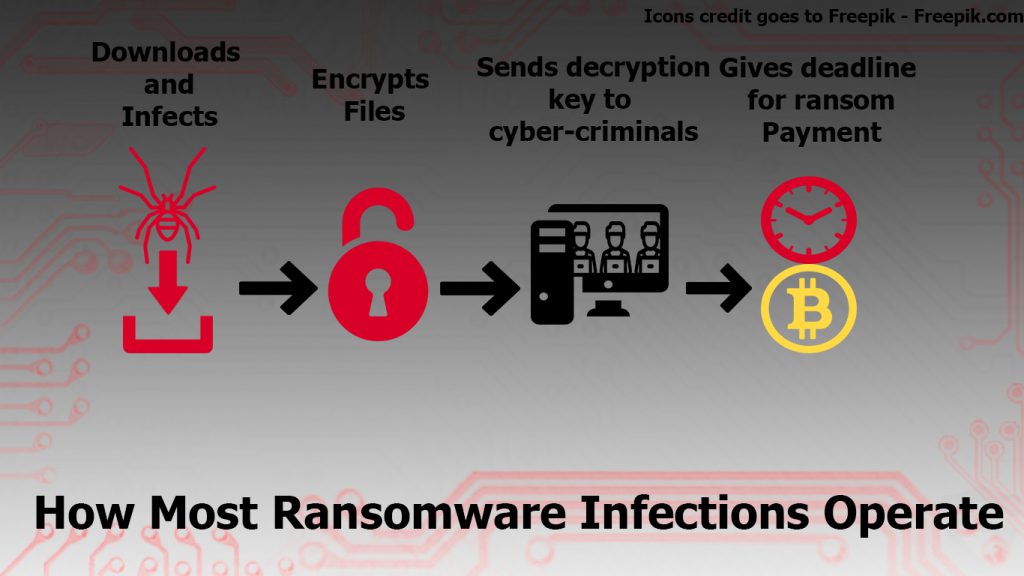

¿Cómo funciona el trabajo ransomware?

Para demostrar a usted cómo usar un sniffer de red, Tenga en cuenta que primero tenemos que descubrir el proceso detrás de ransomware. La mayoría de los cripto-virus funcionan de una manera estándar. Se infiltran en el ordenador, cifrar los archivos que cambian la extensión y el uso de AES o cifrados RSA para generar una clave pública y privada.

artículo relacionado: Ransomware Cifrado Explicación - Entender cómo funciona y por qué es tan eficaz

Después de que hace que, el ransomware envía la información de desbloqueo (Clave privada o pública, o ambos) a la C&comando C y centro de control de los criminales cibernéticos, junto con otra información del sistema y luego se coloca una nota de rescate que tiene el objetivo de impulsar a pagar. La mayoría de las notas de rescate, fijar un plazo.

Así es como la mayoría de los virus de rescate operan en una simple ilustración:

Cómo “Obtener” la información de cifrado?

Cómo descifrar archivos ransomware?

Desde estas claves son la información que se envía a cabo, hay un método muy simple para conseguirlos. Por esta razón, nos centraremos en los siguientes aspectos de la secuencia de operación de ransomware - la transferencia de información:

Los investigadores han establecido que mediante el uso de un analizador de redes, como Wireshark, es posible rastrear los paquetes que están siendo transferidos a la dirección IP de los criminales 'que está conectado a su ordenador. Es por esto que hemos decidido crear un tutorial instructivo para ayudarle con la captura de ransomware en y "romper el cuello"(teóricamente). Por supuesto, diferentes virus ransomware operan de diferentes maneras (algunos pueden bloquear la pantalla, por ejemplo) y es por eso que este método puede no ser 100% eficaz. Pero para algunos programas maliciosos, como SNS Locker, funciona.

IMPORTANTE:Para las siguientes instrucciones para trabajar, no se debe quitar el ransomware desde el ordenador.

olfateando con Wireshark la red se puede realizar si usted sigue estos pasos:

Paso 1: Descargar e instalar Wireshark

Para este tutorial para trabajar, va a requerir Wireshark para ser instalado en su ordenador. Es un sniffer de red ampliamente utilizado, y se puede descargar de forma gratuita haciendo clic en el botón "Descargar" abajo. Al ingresar a su sitio web oficial a través del siguiente enlace, puede elegir el paquete de descarga para su sistema operativo y versión (Windows de 32 bits, Windows de 64 bits, Mac OS).

Ingrese a la página de descarga oficial de Wireshark

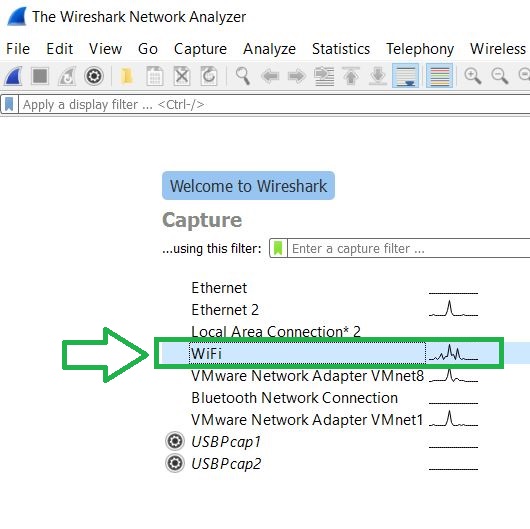

Paso 2: Ejecutar Wireshark y empezar a analizar los paquetes.

Para comenzar el proceso olfateando, basta con abrir Wireshark después de instalarlo, después de lo cual asegúrese de hacer clic en el tipo de conexión que desea oler desde. En otras palabras, este sería el modo de conexión activa con internet. En nuestro caso, ésta es la conexión Wi-Fi:

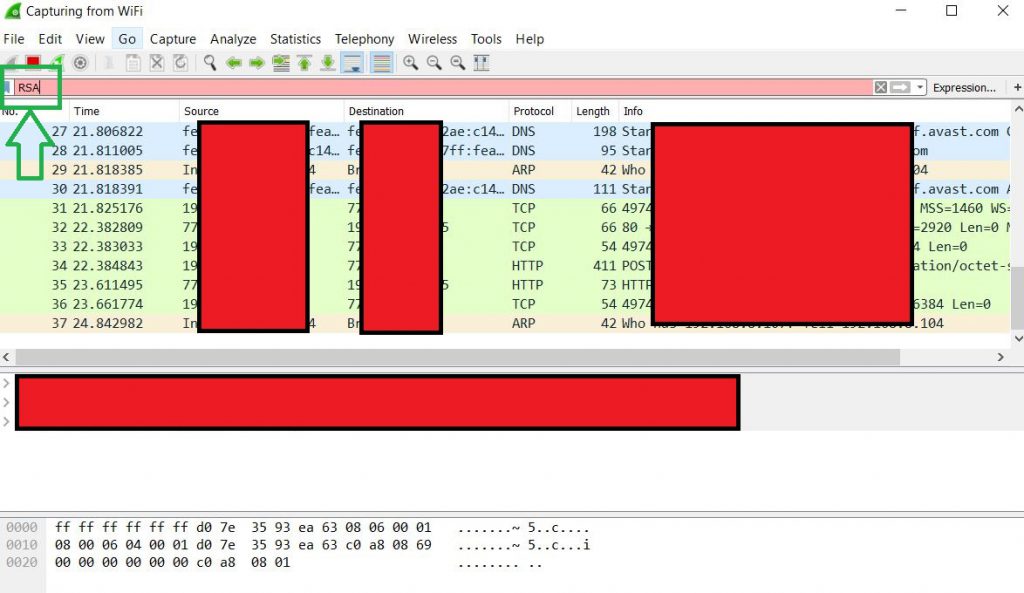

Paso 3: Encuentra el paquete que busca.

Esta es la parte difícil, porque seguramente no se conoce la dirección IP de los delincuentes cibernéticos. Sin embargo, es posible que desee para filtrar los paquetes escribiendo información diferente en el filtro por encima de(Método 1). Por ejemplo, hemos escrito RSA, en caso de que la información relacionada con el cifrado RSA en los paquetes:

El método más eficaz, sin embargo(Método 2) es para ver las direcciones IP y si no son de su red, analizar todo el tráfico enviado a ellos mediante la filtración a cabo sobre la base de diferentes protocolos. Aquí es cómo encontrar su red:

Si está utilizando una dirección IPv4, los tres primeros octetos o dígitos que son los mismos como su dirección IP son su red. Si no conoce su dirección IP, para comprobar su red sólo tiene que abrir el símbolo del sistema, escriba cmd en la búsqueda de Windows y escriba el "ipconfig / all". Después de que hace que, Cesta de la conexión activa (en nuestro caso Wi-Fi) y comprobar su puerta de enlace. La dirección de puerta de enlace es básicamente la red. El principio con direcciones IPv6 es bastante similar.

Paso 3: Encontrar la llave:

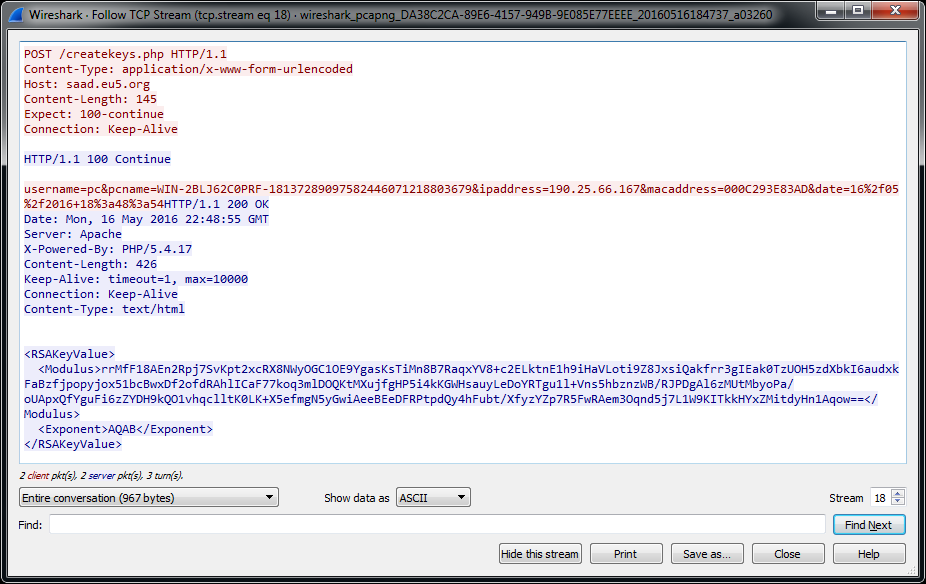

Después de que haya localizado la dirección IP de los delincuentes cibernéticos y ha descubierto ninguna información enviada desde el virus a ellos, usted puede encontrar un paquete que contiene la clave de cifrado. Puede parecer que la imagen, proporcionado por Nyxcode abajo:

Hace este trabajo en la vida real

Sí, este es un método muy eficaz, pero para hacerlo, tiene que ser capaz de atrapar el malware en tiempo. La mayoría del malware suele hacer esos procesos para que el usuario lo note. Esta es la razón, si está ejecutando una red, se recomienda mantener Wireshark en ejecución en todo momento desde otro dispositivo, de modo que incluso si usted se infecta con el ransomware, se captura la información en tiempo y descifrar sus archivos.

También hay una opción para utilizar deliberadamente el ejecutable malicioso e infectar otro ordenador, para establecer la clave de descifrado y enviarlo a los investigadores de malware de manera que puedan seguir desarrollando desencriptadores y usted y otros usuarios de ayudar también.

De lo contrario, usted todavía puede intentarlo, ya que la mayoría de virus ransomware intercambiar información activamente con C&Servidores C, pero hay que tener mucho cuidado ya que si usted está viendo los delincuentes cibernéticos, hay una buena probabilidad de que usted está viendo si el ransomware está todavía activo en su equipo. Esperamos que esto sea útil, y le deseamos la mejor de las suertes, mientras que la red sniffing.

¿Este trabajo de cerber ?

¿Tiene alguna nueva información sobre ella ?

¡Hola, Bilal Inamdar

Wireshark simplemente capta segmentos de datos transferidos desde el dispositivo final(Ordenador personal) a otras máquinas que está conectado con. Así que para responder a su pregunta, lo mejor será decir que Cerber tiene que tener conexión activa con el anfitrión, que es básicamente la C&C(Mando y Control) centro de los ciberdelincuentes. La mayoría de los virus ransomware envían información diferente a tales servidores. Si se utiliza un analizador de redes, puede que tenga suerte e interceptar el fragmento de información que sea su clave privada. Esta clave privada se puede utilizar a través de un software de descifrado para descifrar los archivos. Sin embargo, la mala noticia es que la mayoría de los virus ransomware enviar la clave inmediatamente después de la encriptación de los datos. Pero la mayoría de los virus ransomware también modifican la clave de registro que ejecuta el dispositivo de cifrado cada vez que se inicia Windows. Así que si el ransomware utiliza diferentes claves de cifrado cada vez que se ejecuta el encriptador les enviará cada vez que reinicie Windows y encripta los archivos nuevos agregados. Si usted es lo suficientemente rápido o utilizar otro PC con Wireshark para capturar los paquetes mientras que el ransomware todavía ha infectado su ordenador, es posible que tenga la oportunidad de olfatear una clave de cifrado. Pero, de nuevo, esta clave de cifrado no puede ser la misma que la clave antes de que. Pero esto es cómo operan la mayoría de los virus de ransomware. Algunos virus pueden utilizar otra estrategia. Así, como se puede ver que hay un montón de factores, pero a fin de cuentas, Vale la pena intentarlo. : )

¿Cuál es el mejor software para descifrar los archivos si conocemos ambas claves públicas y privadas?

Hola Luccha,

Depende del ransomware. Por lo general, si el ransomware tiene su propia descifrador lo mejor es utilizar es. De lo contrario, Emsisoft tienen una variedad de desencriptadores que se pueden trató mediante el método de prueba / error. Hemos de tener en cuenta que no hay descifrador universales.

Mantenerse en contacto,

STF

el ransomware es cerber la que quería descifrar. He olido algunos paquetes y encontró la clave pública. Me pareció un poco más de datos que podría ser la clave privada. Me gustaría comprobarlo con un descifrador. Por favor, recomendamos algo que puede funcionar.

es muy útil esta información. Gracias. Estaba attcked por Crysis.E y sigue trabajando en el descifrado

Es bueno saber eso. Gracias por la respuesta.

Hola, Gracias por este artículo

Mi equipo ya está infectado con Locky y todos mis docx presentados están encriptada en .thor

En cada carpeta, Hay un archivo de wich explicar el método para uncrypt con un código específico uncrypt

¿Hay una manera de uncrypt mis archivos sin pagar ?

Gracias por tu ayuda,

Romain

¡Hola, Romain, por desgracia para Locky ransomware, no ha habido un breaktrough, lo que permite el descifrado libre hasta el momento. Sin embargo, usted es bienvenido a probar soluciones alternativas, como herramientas de recuperación de datos, por ejemplo. sensorstechforum.com/top-5-data-recovery-software-which-program-suits-me-best/

Gracias por sus respuestas

Unfortunaly, no es la sombra versión de mis archivos

No voy a pagar por eso con seguridad

Me preguntaba si hay un servicio que puede brut fuerza para uncrypt un pequeño archivo con un equipo de matrice ?

por ejemplo, si todo el mundo que han sido infectados con Locky podría compartir el poder de su equipo que podría ser posible uncrypt la clave privada

Adiós

Romain