Los delincuentes informáticos intentan constantemente para irrumpir en el usuario y la empresa de dispositivos y redes. Y aunque este proceso puede parecer magia, en la mayoría de los casos que realmente utilizan un sofisticado software y el código. Nuestro artículo tiene como objetivo mostrar las herramientas de hacking más populares 2017 usadas por los delincuentes informáticos en todo el mundo.

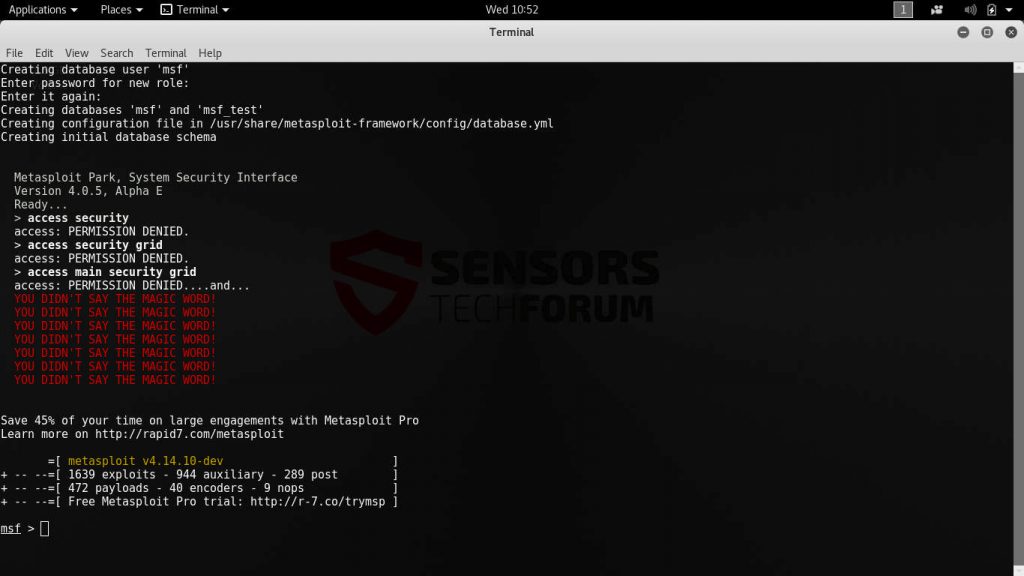

1. Metasploit

Metasploit es la herramienta estándar de facto de la piratería cuando se trata de la realización de evaluación de la vulnerabilidad. Esta es una de las plataformas más ricos de la característica que permite que incluso los principiantes criminales para lanzar ataques sofisticados utilizando comandos cortos. Hasta ahora, este es uno de las suites más populares cuando se trata de enseñar a los profesionales de seguridad y hackers sobre el análisis de vulnerabilidades y pruebas de penetración.

Está disponible en varias ediciones (versiones gratuitas o de pago están disponibles) y dependiendo de la configuración y los objetivos que puede ser utilizado de diferentes maneras. Metasploit se compone de un marco flexible que permite a los operadores lanzar exploits y cargas útiles. El enfoque modular puede ser utilizado para lanzar ataques conocidos, así como el código personalizado contra las redes enteras. El marco se utiliza típicamente en conjunción con otras herramientas de seguridad de red para llevar a cabo un análisis preliminar de los objetivos previstos.

Una vez que los criminales saben qué sistema operativo, dispositivo y servicios se están ejecutando, que pueden utilizar Metasploit para lanzar ataques de piratas informáticos y entrar en el sistema de. Dependiendo de la versión y la configuración de las herramientas disponibles pueden incluir cualquiera de los siguientes:

línea de comandos o interfaces gráficas, importación de terceros de exploits, fuerza bruta manual / automático, deteccion de redes, la recopilación de pruebas, campañas de ingeniería social, las pruebas de aplicaciones web y de un túnel VPN.

Metasploit contiene una de las mayores colecciones de exploits disponibles tanto para aplicaciones, sistemas operativos, dispositivos dedicados o inyecciones múltiples plataformas. Se puede extender por plug-ins o módulos de terceros si la funcionalidad principal es limitar. Su uso en ataques de hackers en vivo los operadores pueden instituir una amplia variedad de tipos de infección: de adelantar los dispositivos para espiar a los usuarios en tiempo real y el robo de información sensible y credenciales. En comparación con otras plataformas similares Metasploit contiene capacidades de correos explotación, así. Este es un paso muy importante cuando se trata de la recopilación de datos sensibles y las infecciones profundas.

El marco se ha utilizado para poner en marcha instalaciones persistentes peligrosos - virus y malware que se adhieren a lo profundo de la configuración del equipo y no puede ser eliminado mediante el uso de cualquiera de los métodos manuales. Sólo el uso de una solución anti-spyware de la calidad puede remediarlos.

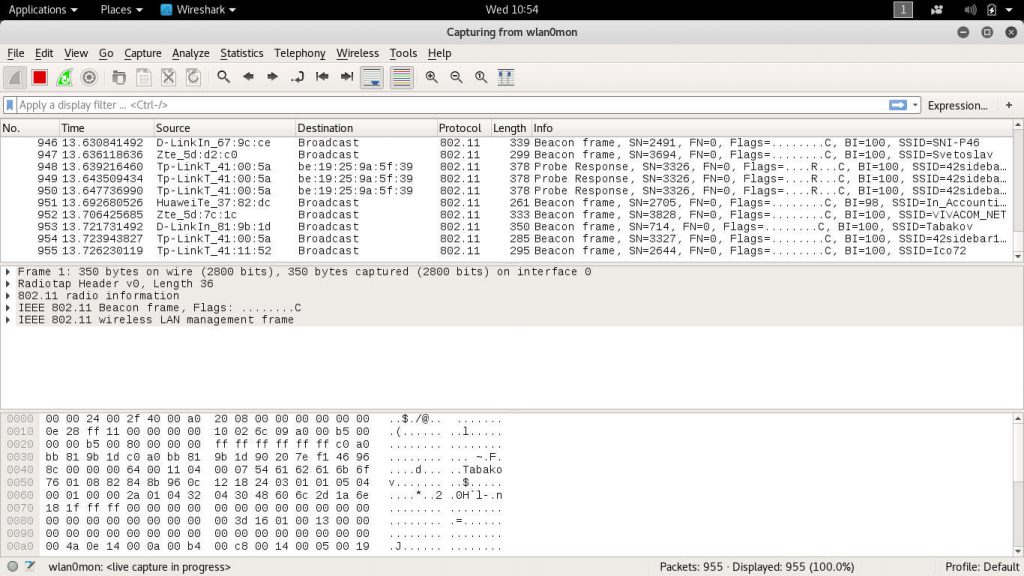

2. Wireshark

Wireshark es probablemente una de las herramientas más ampliamente utilizado tanto por los administradores de seguridad y de red y los delincuentes informáticos. Es un analizador de protocolos de red multi-plataforma que permite a sus usuarios capturar datos de una amplia variedad de fuentes de red - redes Wi-Fi, Bluetooth, conexiones por cable y etc.. Se puede utilizar para vivir registrar los datos o analizar fuera de línea para continuar la inspección.

Una de las razones por las que Wireshark es tan útil es que soporta prácticamente todos los formatos de archivo de captura utilizados en la industria. La aplicación es compatible con prácticamente todos los dispositivos y sistemas operativos. Además soporta el descifrado de muchos protocolos y todos los resultados se puede exportar a otros formatos para el almacenamiento y análisis.

Una sesión de Wireshark se inicia normalmente en el siguiente orden:

- Iniciar la aplicación con los privilegios necesarios para la carga de tráfico de red.

- Configurar las opciones de interfaz especificando qué va a ser utilizado para la captura de tráfico de la interfaz y activar el proceso de.

- Utilizar los plugins disponibles, filtros y scripts para mostrar el flujo de datos.

- Los datos extraídos se pueden exportar a otros formatos standart para su posterior análisis si lo que se requiere.

El analizador de protocolo funciona utilizando filtros de visualización, plugins y scripts. tutoriales populares en las instrucciones de Internet y listo-hecho se puede utilizar para solucionar problemas de red y los incidentes relacionados con la seguridad. Wireshark es útil en la exploración de los ataques de virus por mirar hacia arriba para los puntos finales maliciosos y cadenas asociadas con ransomware y troyanos.

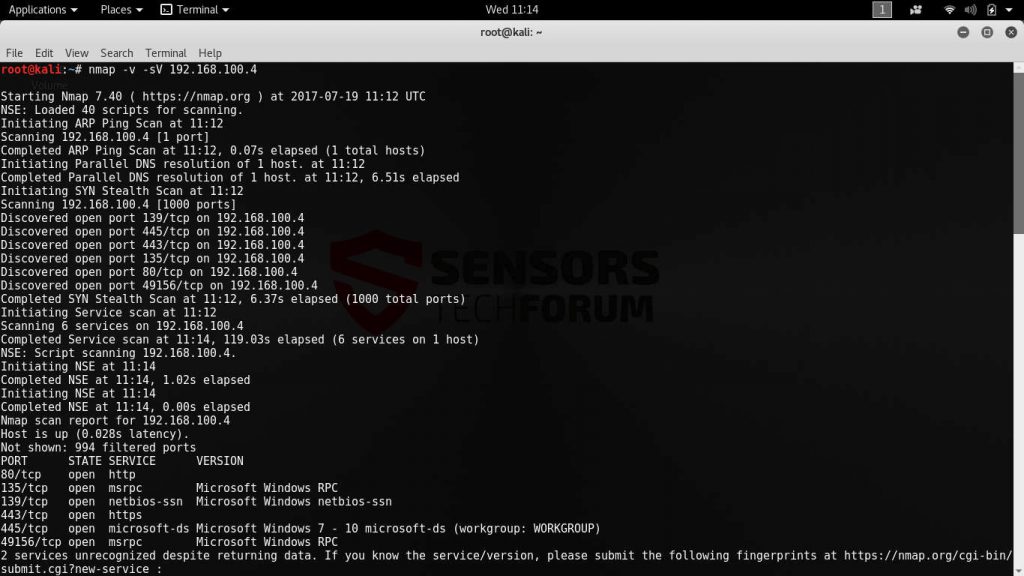

3. Nmap

Nmap (corto para “Red Mapper”) es una herramienta versátil y poderosa utilizada para la detección de redes y auditoría de seguridad. Los administradores de red pueden utilizar para crear un informe detallado de todos los dispositivos disponibles en las redes conectadas, monitorear el tiempo de actividad o descubrir los servicios en línea.

La utilidad tiene muchas características incluyendo la identificación de paquetes en bruto, detección de servicio y uno de los mejores bases de datos de detección de sistema operativo de huellas dactilares. Nmap es capaz de identificar tanto la versión de los sistemas que ejecutan, sino también a todas las aplicaciones de servidor.

El uso de un solo comando los administradores pueden consultar una amplia gama de datos de la red detallados en las redes informáticas integrales. Los desarrolladores mantienen los paquetes binarios para los sistemas operativos más populares - GNU / Linux, Microsoft Windows y Mac OS X.

Una parte de la suite de seguridad que se relaciona con Nmap también incluye las siguientes aplicaciones:

- Zenmap - una potente interfaz gráfica de usuario para Nmap.

- Ncat - una muy poderosa herramienta de transferencia de datos y la depuración.

- Ndiff - Resultados de la herramienta de comparación.

- Nping - herramienta de generación de paquetes y analista respuesta.

La aplicación es capaz de superar ciertas herramientas de seguridad anti-piratería. Incluso cuando se utilizan dichos puertos filtrados y otros mecanismos de defensa, la utilidad puede utilizar un mecanismo de exploración avanzada para mostrar el dispositivo y los servicios disponibles.

Nmap es también famosa por su motor de programación llamado NSE (Nmap motor de scripting). Permite a los usuarios escribir, compartir y ejecutar scripts escritos en el lenguaje de programación Lua. El uso de comandos prepararon la mayoría de las tareas rutinarias de seguridad de red puede ser automatizado.

Las amplias características disponibles para Nmap permiten a sus operadores para evadir cortafuegos y sistemas de detección de intrusos, así como los dispositivos fraudulentos e imitar a los protocolos de aplicación. Dependiendo de los casos individuales de las pruebas de penetración pueden utilizar diferentes tácticas en sus campañas de hacking.

4. John the Ripper

John the Ripper es probablemente la más famosa galleta de la contraseña. Las aplicaciones son compatibles con los sistemas operativos más populares y se pueden utilizar para romper todo tipo de contraseñas. Piratería diferentes tipos de datos se logra fácilmente utilizando galletas como éste.

El objetivo principal de la aplicación es detectar y recuperar contraseñas débiles Unix. Sin embargo, debido a la amplia disponibilidad de las características y el algoritmo inteligente integrado en el código, John the Ripper se ha convertido en una herramienta estándar para romper los cifrados comunes.

John puede ser utilizado por el suministro del programa con un archivo de contraseñas. Los parámetros opcionales incluyen el modo de agrietamiento y ajustes específicos relacionados con el rendimiento. Lista de palabras archivos también se pueden ajustar a destrozar las palabras, eliminar las contraseñas candidatos duplicados, asignar cierta longitud y etc.. Los siguientes tipos de hash son compatibles fuera de la caja:

basado en DES tradicional, SHA-cripta, sunmd5, NTML y Mac OS X salados SHA1-hash, “bigcrypt”, BSDI extendido basado en DES, basado en FreeBSD MD5, Blowfish basados en OpenBSD, Kerberos / AFS, LM ventanas y tripcodes basados en DES.

ediciones ya hechos también se pueden utilizar para descifrar contraseñas utilizadas por los servidores de bases de datos, servidores de autenticación de red, bots de IRC, servicios, protocolos de escritorio remoto, Los archivos PDF, archivos y otros datos sensibles y servicios.

El motor de descubrimiento de contraseñas puede ser utilizado para llevar a cabo intrusiones en situaciones en las que no se pueden detectar vulnerabilidades. Usando este enfoque hackers pueden romperse en sistemas en los que no se ha aplicado una capa adicional de autenticación u otra característica de seguridad.

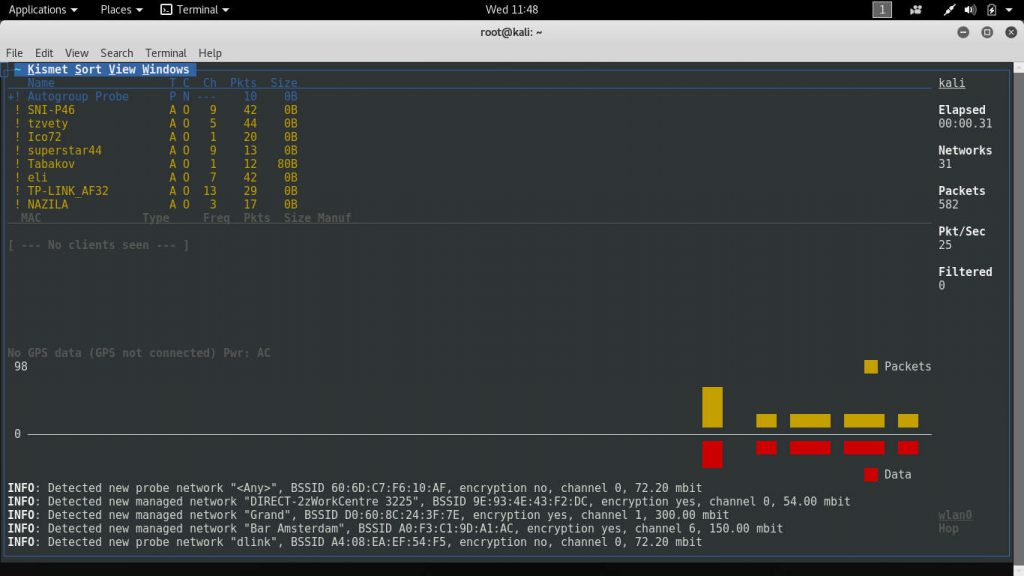

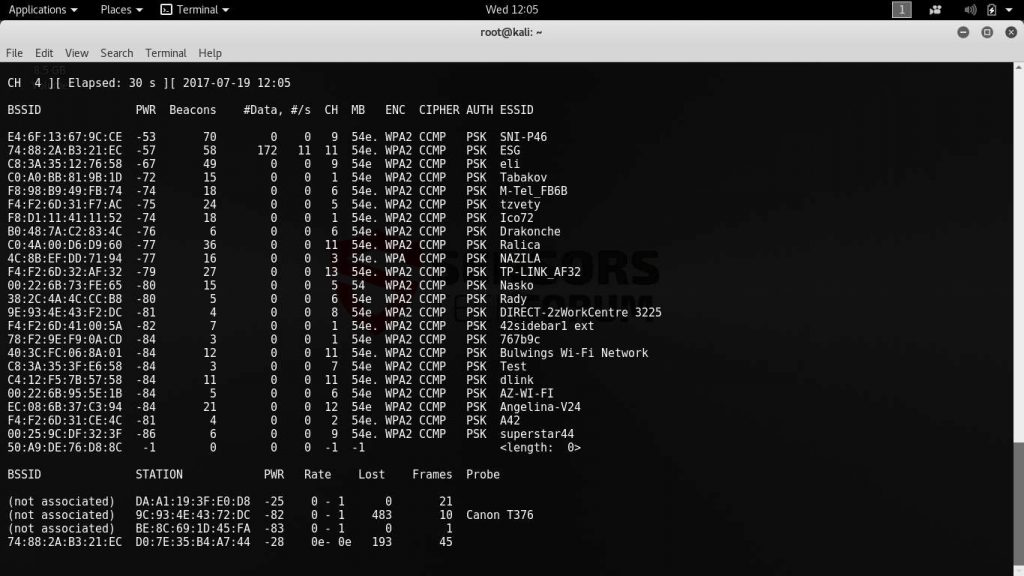

5. Kismet

Se trata de un detector de red inalámbrica basada en consola con funciones avanzadas. Se puede utilizar para identificar las redes de intervalo mediante el examen pasivo en contraposición a otros enfoques. Esto le da la ventaja de ser capaz de detectar las redes ocultas, incluso si no están en uso y no transmiten las balizas habituales.

Otras características incluyen la siguiente:

- Detección automática de bloques de IP a la red mediante el análisis de los protocolos TCP enviado, UDP, Los paquetes ARP y DHCP.

- Se puede registrar el tráfico en un formato compatible Wireshark que pueden ser analizados por la aplicación.

- Si un dispositivo GPS está configurado y conectado al dispositivo Kismet puede trazar automáticamente las redes detectadas y estimar los rangos en un mapa.

- Kismet se puede ampliar el uso de plugins para permitir comandos adicionales.

- Funciona utilizando un modelo de cliente-servidor que permite que se ejecuta en condiciones flexibles.

- se apoya fuente de captura múltiple.

Los delincuentes informáticos utilizan Kismet al realizar wardriving ataques de piratas informáticos. Esta es la conocida práctica de trazar redes Wi-Fi de exploración y el uso de ordenadores portátiles o teléfonos inteligentes. Kismet se utiliza como táctica de la primera etapa de reconocimiento para consultar las redes disponibles de un lugar determinado.

Los usuarios de la utilidad pueden habilitar y utilizar el filtrado básico y avanzado para obtener información sobre las redes de destino. El motor incorporado de la aplicación también se puede utilizar para alertar a los operadores sobre ciertas características y cualesquiera sondas inusuales, inundaciones y otras indicaciones. Su capacidad para actuar como un sistema de detección de intrusos potente puede ser utilizado para mirar hacia fuera para cualquier evento inusual. Junto con los datos de tráfico recogidos y analizados en Wireshark, los operadores hacker puede obtener una perspectiva detallada de las redes Wi-Fi en el rango.

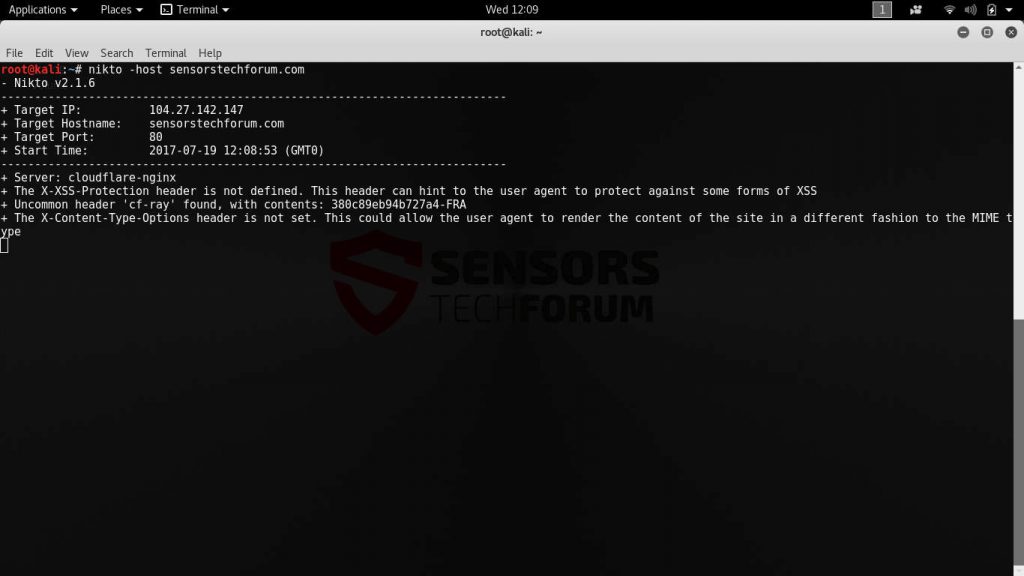

6. nadie

Nikto es un escáner de servidor web potente que es capaz de realizar numerosas pruebas en los equipos de destino. La aplicación es capaz de crear una auditoría de seguridad en los objetivos pretendidos por el lanzamiento de una serie de pruebas de evaluación. Está diseñado para identificar de forma predeterminada e instalación insegura, parámetros de configuración y servicios que se ejecutan en los servidores web de destino. pruebas de penetración y delincuentes informáticos pueden usarlo para encontrar posibles vulnerabilidades en los sistemas de destino.

Nikto puede ejecutarse en cualquier plataforma que soporte el entorno Perl - desde computadoras portátiles y de escritorio comunes para abordar los ordenadores y dispositivos móviles. El motor es compatible con servidores proxy, conexiones SSL, sede de métodos de autenticación, ataque de codificación y otras características. Su interfaz es muy fácil de usar, ya que utiliza una lógica y fácil de utilizar la sintaxis de línea de comandos.

La utilidad se puede utilizar como un primer punto de análisis de ciertas direcciones de Internet ya que es capaz de identificar los servicios que se ejecutan utilizando varios métodos diferentes para una mejor precisión. Si se configura el escáner web también es capaz de mapear los dominios y utilizar subdominio de adivinanzas para dar una mayor comprensión de la configuración. Para facilitar una auditoría de seguridad completa Nikto puede registrar todos los resultados y la salida al marco de Metasploit. Nikto es una de las mejores opciones cuando la piratería hosts de destino.

7. La suite Aircrack

Aircrack es un conjunto de herramientas para hackear redes inalámbricas. Se compone de varias aplicaciones que se utilizan en conjunción con cada otro.

Pueden ser utilizados tanto para la manipulación de flujos de datos, la elaboración de paquetes y analizar el tráfico de red capturado. En comparación con otras herramientas en esta lista se requiere más intervención manual y está diseñado para usuarios más técnicos y administradores de sistemas. Sin embargo, es una muy poderosas herramientas en manos del ingeniero de seguridad de expertos o criminal como las aplicaciones proporcionan una gama casi ilimitada de poner en marcha todo tipo de ataques. La suite completa Aircrack incluye las siguientes herramientas:

- aircrack-ng - Esta es la aplicación principal que puede descifrar contraseñas WEP usando varios métodos diferentes. El software permite a los ataques de diccionario y otros métodos cuando estas acciones se llevan a cabo en contra de las más complejas redes WPA2-PSK protegidas.

- airdecap-ng Este programa descifra archivos WEP / WPA encriptados utilizando una clave conocida.

- airmon-ng - La ejecución de esta aplicación coloca el diferente tarjeta en modo monitor.

- aireplay-ng - Este es un inyector de paquete que puede ser utilizado para elaborar paquetes maliciosos. Este tipo de software se puede utilizar para explotar las vulnerabilidades descubiertas.

- airodump-ng - Un analizador de paquetes que es capaz de recoger datos sobre el tráfico de red y exportarlo en cualquier PCAP o archivos estándar IVS.

- airtun-ng - Un creador interfaz de túnel virtual.

- packetforge-ng - Un inyector de paquetes similar a Aireplay-ng datos que la artesanía cifrados en lugar de texto claro.

- ivstools - Utilidad utilizado para combinar y convertir datos en paquetes recoreded.

- airbase-ng - Esta herramienta permite la coordinación de las técnicas para atacar a los hosts individuales.

- airdecloak-ng - Modifica PCAP datos capturados mediante la eliminación de camuflaje WEP grabado.

- Aerolib-nos - Esta parte de la suite Aircrack se utiliza para almacenar y administrar los nombres y contraseñas de red ESSID. También genera llaves maestras por parejas.

- airserv-ng - airserv permite a los operadores para acceder a las tarjetas inalámbricas configuradas desde otros equipos.

- easside-a - utilidad Aircrack que permite la comunicación punto de acceso sin llave de seguridad WEP.

- easside-a - una aplicación de ayuda que se comunica con easside-ng cuando se ejecuta en un host remoto.

- tkiptun-a - / TKIP herramienta de ataque de cifrado WPA.

- wesside-a - Una herramienta de hacking que automatiza la recuperación de claves de seguridad WEP.

Como tal la suite Aircrack se puede utilizar para todos los escenarios de pruebas de penetración esencial: monitoreo de datos de la red, la realización de ataques y evaluar el nivel de seguridad, adaptadores de pruebas Wi-Fi y agrietamiento descubrieron contraseñas. Al igual que Nmap las aplicaciones se basan en una interfaz de línea de comandos que es conveniente para el uso de secuencias de comandos. Los operadores pueden automatizar tareas mediante la creación de secuencias de comandos que utilizan varias herramientas en una cadena de comando lógico.

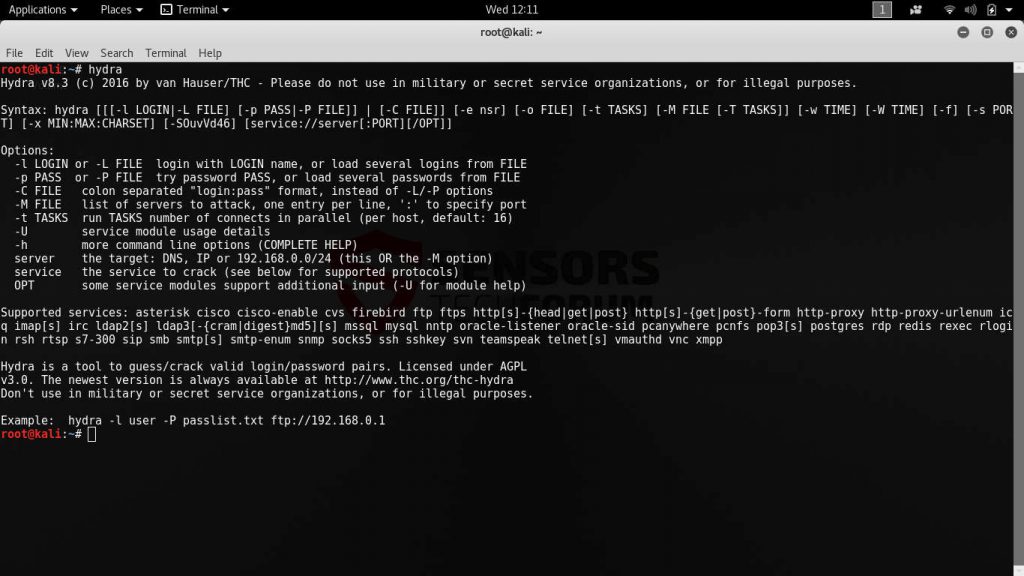

8. THC-Hydra

THC-Hydra es un cracker de red optimizada. Es compatible con muchos servicios y diferentes gracias a su amplio conjunto de características y compatibilidad servicio de THC-Hydra (o simplemente Hydra) es una de las utilidades más utilizados a la hora de cortar los dispositivos de red.

Hydra trabaja con una amplia gama de protocolos, servicios y aplicaciones protegidas por contraseñas. La última versión puede actuar en contra de los siguientes objetivos:

Asterisco, AFP, Cisco AAA, autenticación de Cisco, Cisco permiten, CVS, Firebird, FTP, HTTP-GET-FORM, HTTP POST-FORM, HTTP-GET, HTTP-CABEZA, HTTP-POST, Proxy HTTP, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS POST, HTTPS-CABEZA,

HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, SID de Oracle, Oracle, PC-en cualquier lugar, PCNFS, POP3, POSTGRES, RDP, rexec, rlogin, rsh, RTSP, S7-300, SAP / R3, sorbo, SMB, SMTP, SMTP Enum, SNMP, SOCKS5, SSH (v1 y v2), Subversión, Teamspeak (TS2), Telnet, VMware-Auth, VNC y XMPP.

Los protocolos de Internet más populares (HTTP, POP3, IMAP y SMTP) son totalmente compatibles con varios mecanismos de acceso utilizados para la autenticación de credenciales en texto plano -, extractos MD5, hashes y etc. La aplicación utiliza una simple interfaz gráfica de usuario (GUI) que permite que incluso los usuarios sin experiencia para lanzar ataques de piratas informáticos.

Los intentos de craqueo se pueden enrutar a través de varios tipos de servidor proxy por razones de privacidad. Y si se compara con otros crackers de contraseñas similares THC-Hydra muestra que tiene una de las más extensas listas de características y capacidades. Se ha convertido en un método preferido de poner en marcha intentos de intrusión, ya que soporta servicios a menudo se utilizan en entornos corporativos - bases de datos Oracle, protocolos de Active Directory, correo electrónico y servicios web, sesiones de escritorio remoto y más.

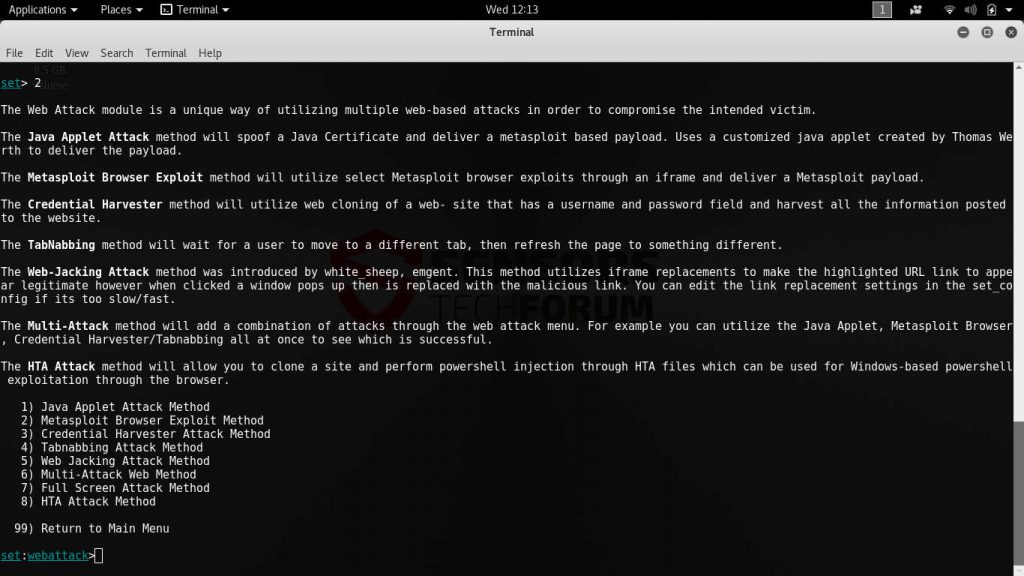

9. El kit de herramientas de Social-Engineer

El kit de herramientas de Social-Engineer es un marco popular de código abierto que está diseñado para lanzar exploits y ataques de ingeniería social. La utilidad proporciona una manera muy fácil de usar interfaz de línea de comandos y es compatible con los tipos de ataque personalizados. Al igual que Metasploit que cuenta con un motor modular que permite a los programadores crear código personalizado que se puede adaptar a situaciones específicas.

Por defecto, el motor malicioso permite la coordinación de los siguientes tipos de ataques a la red:

- Los ataques de phishing - Constituyen una de las estafas de ingeniería social más populares enviados a las víctimas potenciales. Los blancos reciben mensajes que aparecen como enviado por instituciones legítimas, por lo general por e-mail, redes sociales o servicios de mensajería instantánea. Los ejemplos más populares incluyen haciéndose pasar por PayPal, Google u otras empresas importantes y ampliamente utilizados de Internet. Las víctimas se redirigen a sitios que aparecen como páginas de inicio de sesión o páginas de inicio de servicio en las que se les pide que introduzcan sus credenciales de cuenta. Otro caso incluyen la adición de software malicioso como archivos adjuntos o hipervínculos.

- Los ataques de sitios web - El Toolkit Social-Engineer incluye un motor capaz de llevar a cabo ataques potentes para intentar intrusiones de hackers en los objetivos. El marco permite a sus operadores lanzar ataques múltiples a la vez para aumentar el porcentaje de éxito.

- Medios de comunicación generador infecciosa - Esta función permite a los criminales para crear una carga maliciosa que puede ser utilizado para infectar los sistemas de víctimas.

- Ataque de masa Mailer - El ataque permite a los operadores de hackers para configurar y coordinar los mensajes de spam y otras campañas similares.

- Crear una carga útil y el oyente - Utiliza la farmework Metasploit para generar un archivo binario que tiene que ser instalado en los ordenadores de los usuarios. Una vez en su lugar se utiliza para “escucha” a las máquinas.

- Vector ataque basado en Arduino - Este tipo de ataques pueden superar a los dispositivos basados en Arduino y volver a programar su código. Normalmente se utilizan en muchas IO (Internet de las Cosas) productos, así como proyectos de hobby bricolaje.

- SMS de ataques de suplantación de vectores - Esta opción permite a los operadores criminales a los números de teléfono falsos y enviar mensajes SMS. Este tipo de ataques son útiles en el proceso de ejecución de una campaña de ingeniería social en combinación con otros ataques como los datos de cosechadoras. El kit de herramientas de Social-Engineer se pueden utilizar plantillas ya preparadas y llevar a cabo el envío de mensajes SMS en masa a la vez.

- Vector Punto de Acceso Inalámbrico Ataque - Uno de los mecanismos más populares de los dispositivos de la piratería es liberando un punto de acceso inalámbrico malicioso y mediante el ataque de suplantación de DNS para que los dispositivos se conectan a la red golpista. Cuando esto se hace otro ataque puede ser iniciado infectarlos. Tan pronto como la conexión que se hace todo el tráfico generado puede ser espiado por los piratas informáticos. Este tipo de ataques son muy útiles cuando se realiza el robo de identidad y otros delitos conexos.

- Vector QR Ataque Generador - Kit de herramientas de Ingeniero-social incluye un motor que es capaz de generar códigos QR maliciosos. Cuando se escanean por los objetivos que se redirigen a una dirección pirata informático suministrado por el hecho a mano o un explotan está puesto en marcha dependiendo de la configuración.

- Ataque powershell Vectores - shell scripts automatizados escritos en PowerShell se pueden ejecutar en los equipos infectados cuando se le indique a través de las opciones del menú.

- Módulos de Terceros - El kit de herramientas de Social-Engineer puede ampliarse mediante secuencias de comandos y plugins adicionales.

El kit de herramientas de Social-Engineer ofrece uno de los más extensa colección de exploits y ataques. El hecho de que contiene una gran cantidad de opciones integradas para la configuración de la cadena de infección permite a los delincuentes para lanzar campañas contra las redes de ordenadores sofisticados enteros. En combinación con Nmap y otras herramientas de seguridad los hackers pueden lograr una muy alta probabilidad de infiltración de dispositivos y redes vulnerables.

10. El Proyecto Tor

La red Tor es probablemente el más famoso de la red anónima internacional que es utilizado por los usuarios de ordenadores que desean proteger su seguridad y privacidad. Tor rutas del tráfico de red a través de una serie de enrutadores y nodos que hace que sea muy difícil para los proveedores de servicios de Internet, propietarios de servicios y administradores de sistemas para localizar el punto de origen. Se utiliza sobre todo para combatir la censura sin embargo se ha convertido en una parte esencial de cada conjunto de herramientas de hackers.

La ruta criminales de sus actividades y ataques a través de la red para ocultar sus verdaderos orígenes y abusan de las capacidades de la red con frecuencia al operar los mercados y chats subterráneos de hackers en la red oculta. La mayoría de las operaciones son en realidad previsto en los foros privados y comunidades que sólo se puede acceder a través del navegador Tor. criminales frecuentemente wannabe “estar al acecho” o navegar por los sitios subterráneos en busca de tutoriales e instrucciones para hackear ordenadores y redes.

Conclusión

Este artículo presenta algunos de los mejores y más ampliamente utilizados en herramientas de hacking 2017. Reflejan las tendencias de los ataques actuales que son populares en los últimos meses. Los criminales se centran en la coordinación de campañas de ataque de acuerdo a los objetivos potenciales. Nosotros mostramos cómo las aplicaciones pueden inspeccionar y reconocimiento de las redes de ordenadores y sistemas de antelación, esto da a los atacantes una clara ventaja de saber lo que la intrusión intenta tener en cuenta.

La flexibilidad de ser capaz de poner en marcha varias campañas a la vez, una secuencia o un guión cuidadosamente creada hace que las herramientas de gran utilidad. Y mientras que son el estándar para pruebas de penetración en todo el mundo, muchos de ellos han ganado su reputación como las herramientas de hacking Premier. Nuestro artículo menciona explícitamente sólo algunos de los posibles escenarios.

Nota! Usted puede protegerse de las infecciones de malware entrantes mediante una solución anti-spyware de la calidad.