infezioni ransomware hanno causato perdite su scala globale inimmaginabile. Per esempio, CryptoWall, solo un virus ha generato più di 180 milioni di dollari di perdite per gli individui e organizzazioni in tutto il mondo. E questo è stato l'anno scorso (2015). Ora, infezioni ransomware hanno mostrato un rapido aumento, lasciando senza difesa per mano di cyber-criminali. Ma c'è davvero un modo per proteggersi da questo cripto-malware. Secondo i ricercatori che si occupano di reverse engineering malware su base giornaliera, c'è una via d'uscita per la maggior parte dei virus e in questo modo è conosciuta come rete sniffing. In questo articolo ci proponiamo di mostrare come utilizzare la rete sniffing per scoprire le chiavi per sbloccare i file crittografati dal malware. Ma, essere informati che ci sono molti fattori coinvolti e questo metodo non può funzionare 100% per tutti.

infezioni ransomware hanno causato perdite su scala globale inimmaginabile. Per esempio, CryptoWall, solo un virus ha generato più di 180 milioni di dollari di perdite per gli individui e organizzazioni in tutto il mondo. E questo è stato l'anno scorso (2015). Ora, infezioni ransomware hanno mostrato un rapido aumento, lasciando senza difesa per mano di cyber-criminali. Ma c'è davvero un modo per proteggersi da questo cripto-malware. Secondo i ricercatori che si occupano di reverse engineering malware su base giornaliera, c'è una via d'uscita per la maggior parte dei virus e in questo modo è conosciuta come rete sniffing. In questo articolo ci proponiamo di mostrare come utilizzare la rete sniffing per scoprire le chiavi per sbloccare i file crittografati dal malware. Ma, essere informati che ci sono molti fattori coinvolti e questo metodo non può funzionare 100% per tutti.

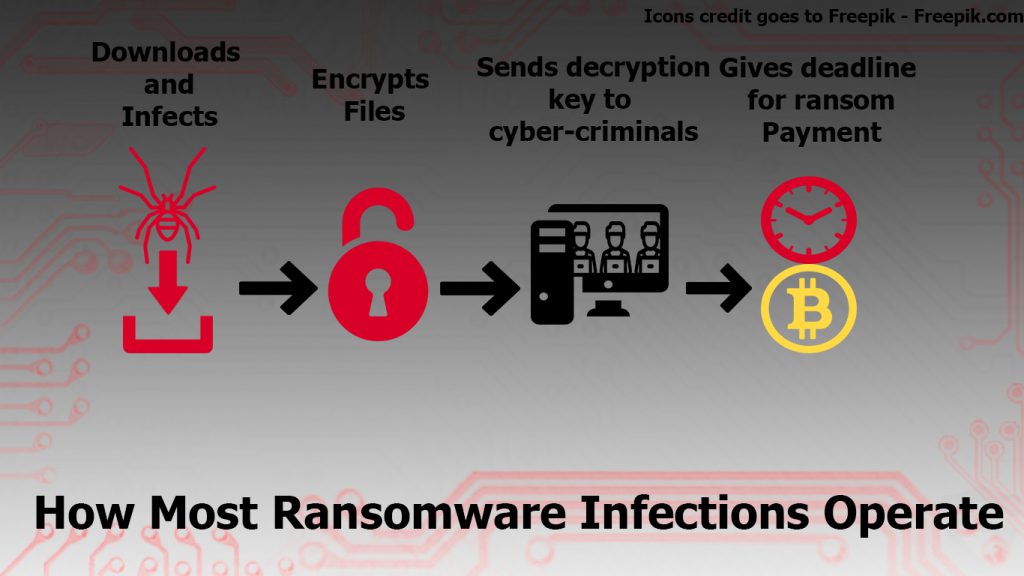

Come funziona ransomware lavoro?

Per dimostrare a voi come utilizzare uno sniffer di rete, Tenete a mente che abbiamo prima bisogno di scoprire il processo dietro ransomware. La maggior parte dei cripto-virus operano in maniera standard. Essi infettare il computer, crittografare i file cambiando l'estensione e l'utilizzo di AES o cifrari RSA per generare un chiavi pubbliche e private.

Articolo correlato: Ransomware Encryption spiegato - capire come funziona e perché è così efficace

Dopo lo fa, il ransomware invia le informazioni di sblocco (Chiave privata o pubblica o entrambi) al C&il comando C e centro di controllo dei criminali informatici insieme ad altre informazioni di sistema e quindi pone una richiesta di riscatto che si propone di guidare voi a pagare. La maggior parte delle note di riscatto, fissa un termine.

Ecco come la maggior parte dei virus riscatto operano in una semplice illustrazione:

Come “Ottenere” le informazioni sulla codifica?

Come Decrypt ransomware file?

Dal momento che questi tasti sono informazioni che vengono inviate, vi è un metodo molto semplice per farli. Questo è il motivo per cui ci concentreremo sui seguenti aspetti della sequenza operativa ransomware - il trasferimento di informazioni:

I ricercatori hanno stabilito che utilizzando un sniffer di rete, come Wireshark, si può tracciare i pacchetti che vengono trasferiti a indirizzo IP i cyber-criminali ', che è collegato al computer. Questo è il motivo per cui abbiamo deciso di creare un tutorial istruttivo aiutarvi con la cattura di ransomware su e "rompere il collo"(teoricamente). Naturalmente, diversi virus ransomware operano in modi diversi (alcuni possono bloccare lo schermo, per esempio) e questo è il motivo per cui questo metodo non può essere 100% efficace. Ma per qualche malware, come SNS Locker, Funziona.

IMPORTANTE:Per le istruzioni qui sotto per lavorare, Non è necessario rimuovere il ransomware dal computer.

Rete sniffing con Wireshark può essere eseguita se si segue questa procedura:

Passo 1: Scaricare e installare Wireshark

Per questo tutorial per lavorare, si richiederà Wireshark per essere installato sul computer. È uno sniffer di rete ampiamente utilizzato, e si può scaricare gratuitamente cliccando sul pulsante "Download Now" di seguito. Accedendo al sito Web ufficiale tramite il collegamento in basso è possibile scegliere il pacchetto di download per il sistema operativo e la versione (Windows a 32 bit, Windows a 64 bit, Mac OS).

Entra nella pagina di download ufficiale di Wireshark

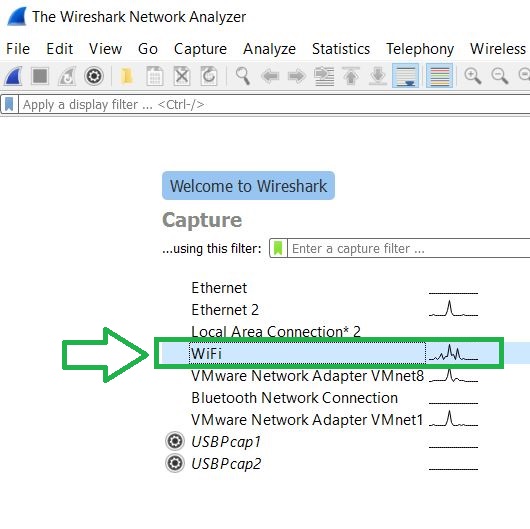

Passo 2: Eseguire Wireshark e iniziare ad analizzare i pacchetti.

Per iniziare il processo sniffing, Wireshark è sufficiente aprire dopo l'installazione, dopo di che assicurarsi di fare clic sul tipo di connessione che si desidera ad annusare da. In altre parole, questa sarebbe la modalità di connessione attiva con internet. Nel nostro caso, questa è la connessione Wi-Fi:

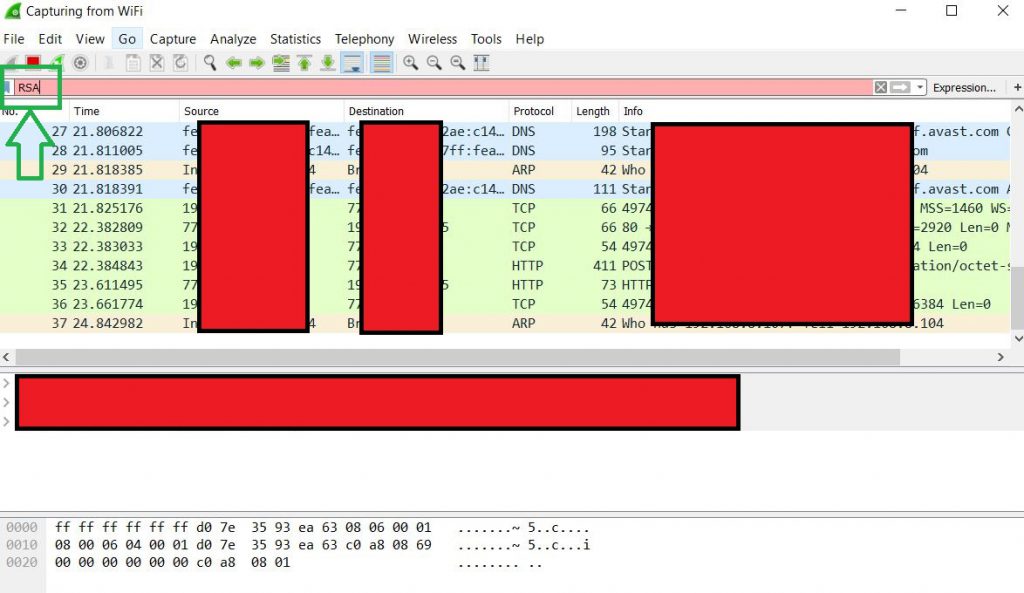

Passo 3: Trovare il pacchetto che si sta cercando.

Questa è la parte difficile perché sarà sicuramente non conoscere l'indirizzo IP dei cyber-criminali. Tuttavia, si consiglia di filtrare i pacchetti digitando informazioni diverse nel filtro sopra(Metodo 1). Per esempio, abbiamo digitato RSA, nel caso in cui ci sono informazioni relative alla crittografia RSA nei pacchetti:

Il metodo più efficace, tuttavia(Metodo 2) è a guardare gli indirizzi IP e se non sono dalla vostra rete, analizzare tutto il traffico inviato loro filtrandoli sulla base di diversi protocolli. Ecco come trovare la vostra rete:

Se si utilizza un indirizzo IPv4, i primi tre ottetti o cifre che sono lo stesso come il tuo indirizzo IP sono la rete. Se non si conosce l'indirizzo IP, per controllare la rete è sufficiente aprire prompt dei comandi digitando cmd in Windows Search e quindi digitare il "ipconfig / all". Dopo lo fa, andare alla vostra connessione attiva (nel nostro caso la connessione Wi-Fi) e controllare il vostro Gateway. L'indirizzo del gateway è fondamentalmente la vostra rete. Il principio con gli indirizzi IPv6 è piuttosto simile.

Passo 3: Trova la chiave:

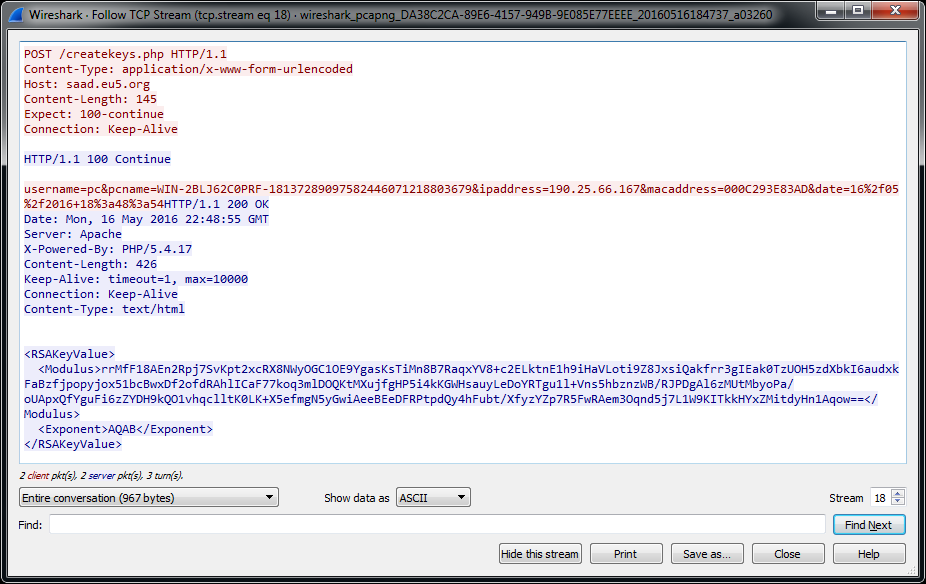

Dopo aver individuato l'indirizzo IP dei cyber-criminali e avete scoperto tutte le informazioni inviate dal virus a loro, è possibile trovare un pacchetto che contiene la chiave di cifratura. Può sembrare come l'immagine, fornito da Nyxcode sotto:

Fa questo lavoro nella vita reale

Sì, questo è un metodo molto efficace, ma per farlo, è necessario essere in grado di catturare il malware in tempo. La maggior parte del malware di solito fa quei processi prima che l'utente si accorge. Questo è il motivo, se si esegue una rete, si consiglia di tenere Wireshark esecuzione in ogni momento da un altro dispositivo, in modo che, anche se si infetta con il ransomware, si cattura le informazioni nel tempo e decifrare i file.

C'è anche la possibilità di utilizzare deliberatamente l'eseguibile dannoso e infettare un altro computer, per stabilire la chiave di decrittazione e inviarlo a ricercatori di malware in modo che possano sviluppare ulteriormente decryptors e tu e gli altri utenti aiutare pure.

Altrimenti, si può ancora provare, Poiché la maggior parte dei virus ransomware scambiare attivamente informazioni con C&Server C, ma è necessario essere molto attenti perché se si sta guardando i cyber-criminali, c'è una buona probabilità che si sta guardando se il ransomware è ancora attivo sul computer. Speriamo che questo sia utile, e vi auguriamo buona fortuna mentre la rete sniffing.

Sarà questo lavoro per CERBER ?

Avete qualche nuova informazioni su di esso ?

Ciao, Bilal Inamdar

Wireshark cattura semplicemente segmenti di dati trasferiti dal dispositivo fine(PC) ad altri host è collegato con. Quindi, per rispondere alla tua domanda, sarà meglio dire che Cerber deve avere connessione attiva con l'host che è sostanzialmente il C&C(Comando e Controllo) centro dei criminali informatici. La maggior parte dei virus ransomware inviano informazioni diverse a tali server. Se si utilizza uno sniffer di rete, potresti essere fortunato e intercettare il frammento di informazioni che è la vostra chiave privata. Questa chiave privata può quindi essere utilizzato tramite un software di decodifica per decodificare i file. Tuttavia, la cattiva notizia è che la maggior parte dei virus ransomware inviare la chiave subito dopo la crittografia i dati. Ma la maggior parte dei virus ransomware anche modificare la chiave di registro che gestisce il criptato ogni volta che si avvia Windows. Quindi, se il ransomware utilizza diverse chiavi di crittografia ogni volta che viene eseguito il suo criptato invierà loro ogni volta che si riavvia Windows e crittografa i nuovi file aggiunti. Se siete abbastanza veloci o utilizzare un altro PC con Wireshark per catturare i pacchetti, mentre il ransomware è ancora infettato il computer, si può avere la possibilità di scovare una chiave di crittografia. Ma poi di nuovo, questa chiave di codifica non può essere lo stesso come la chiave prima. Ma questo è come la maggior parte dei virus ransomware operano. Alcuni virus possono utilizzare altra strategia. Così, come si può vedere ci sono un sacco di fattori, ma tutto sommato, vale la pena di provare. : )

Qual è il miglior software per decifrare i file se sappiamo entrambe le chiavi pubbliche e private?

Ciao Luccha,

Dipende dal ransomware. Di solito se il ransomware ha il suo Decryptor è meglio usarlo. Altrimenti, Emsisoft hanno una varietà di decryptors che può essere provato tramite il metodo di errore / trial. Basta tenere a mente che non c'è decryptor universale.

Rimaniamo in contatto,

STF

il ransomware è CERBER che ho voluto decifrare. Ho annusato alcuni pacchetti e trovato la chiave pubblica. Ho trovato un po 'di dati che potrebbe essere la chiave privata. Vorrei controllare con un decrypter. Si prega di consigliare qualcosa che può funzionare.

è molto utile questa info. Grazie. Ero attcked da Crysis.E e ancora lavorando in decrittazione

Buono a sapersi. Grazie per il feedback.

Ciao, Grazie per questo articolo

Il mio computer è già stato infettato da Locky e tutti i miei docx depositati sono criptate in .thor

Su ogni cartella, C'è un file wich spiegare il metodo di uncrypt con un codice specifico uncrypt

Esiste un modo per uncrypt miei file senza pagare ?

grazie per l'aiuto,

Romain

Ciao, Romain, Purtroppo per Locky ransomware, non vi è stato un sfondamento, consentendo la decrittazione gratis finora. Ma voi siete invitati a provare soluzioni alternative, come strumenti di recupero dati, per esempio. sensorstechforum.com/top-5-data-recovery-software-which-program-suits-me-best/

Grazie per le vostre risposte

unfortunaly, non vi è l'ombra versione di miei file

Non voglio pagare per questo di sicuro

Mi chiedevo se c'è un servizio che può brut forza per uncrypt un piccolo file con una matrice di informatica ?

per esempio, se tutti coloro che sono stati infettati con Locky potuto condividere la potenza del suo computer potrebbe essere possibile uncrypt la chiave privata

Ciao

Romain