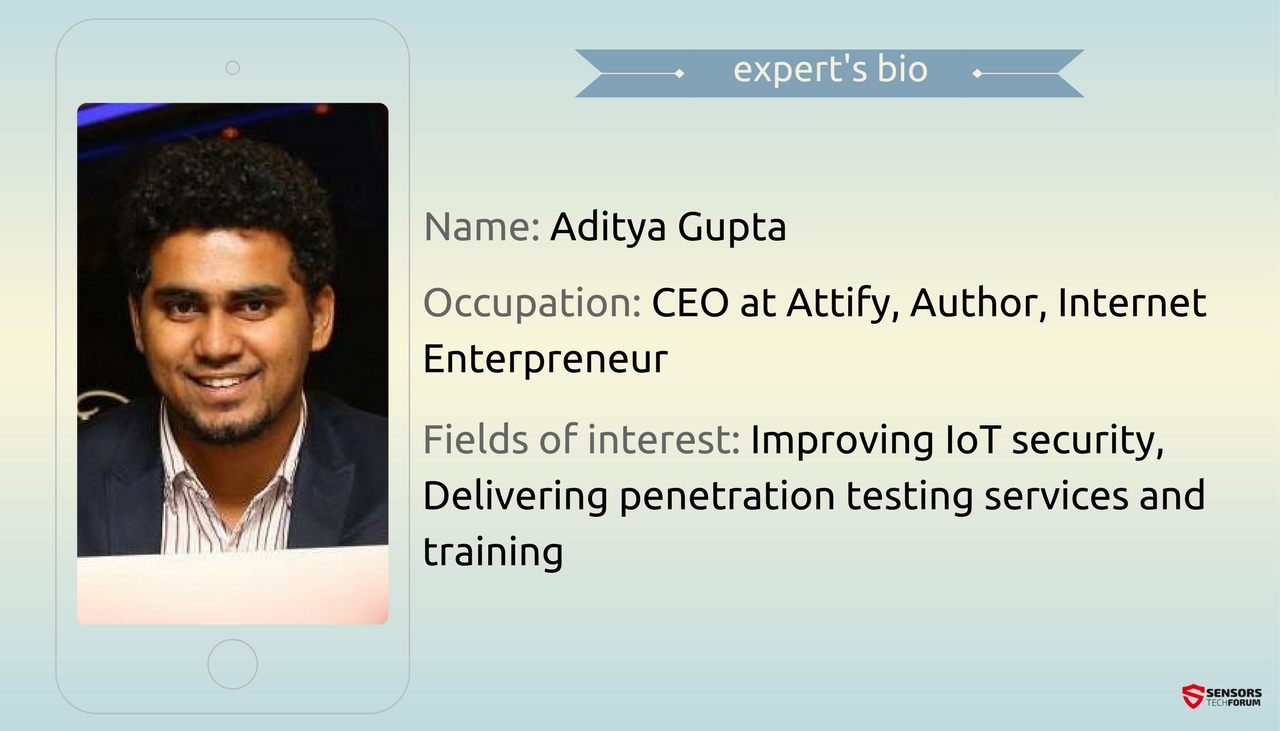

Aditya Gupta ha un impressionante sfondo di ricerca sulla sicurezza su Internet delle cose (IoT) e le tecnologie mobili. E 'stato incentrato sulla ridefinizione del senso di sicurezza degli oggetti è modellato con la costruzione di prodotti e servizi giusti.

Amministratore delegato di una società di sicurezza degli oggetti, Aditya ha reso la sua missione di sviluppare soluzioni di sicurezza dell'Internet degli oggetti che insegnare le persone a iniziare nel campo. Egli è anche aiutare le aziende ad affrontare crisi IoT legati. Aditya ha partecipato a una serie di importanti conferenze sulla sicurezza – Cappello nero, Syscan, OWASP AppSec, ToorCon, Brucon, HackInParis, phDays, Nullcon, ClubHack etc - dove ha consegnato i colloqui di ispirazione e di istruzione.

Aditya ha anche scritto diversi articoli di ricerca sugli attacchi a piattaforme basate su ARM, la sicurezza NFC e le vulnerabilità delle applicazioni mobili, e un libro di sicurezza mobile – “Imparare pentesting per dispositivi Android”. Egli è stato così gentile da parlare con noi sul tema della sicurezza degli oggetti, spiegando come ha deciso di iniziare nel campo, e quello che è lo stato alla guida verso il suo miglioramento.

STF: Dicci di più su se stessi e la vostra azienda. Come mai hai deciso di essere coinvolti in sicurezza degli oggetti?

Aditya: Sono Aditya, fondatore e CEO di Attify. Attify è una ditta di sicurezza specializzato dove aiutiamo le aziende a proteggere i loro dispositivi internet degli oggetti, fornendo loro servizi di test di penetrazione e offerte di formazione.

Ho deciso di saltare in sicurezza degli oggetti di qualche anno fa in giro in ritardo 2011 quando è stato per iniziare ad essere popolare, perché ho capito che molto presto abbastanza le persone e le imprese stanno per essere veramente preoccupati per la sicurezza di questi dispositivi. Non c'era molto in discussione per la sicurezza di questi dispositivi, che era un vero problema e ho deciso di colmare questa lacuna.

STF: Attualmente stiamo vivendo in una crisi IoT. Quali sono le sue previsioni per 2017? Quello che viene dopo Mirai?

Aditya: Questo è vero. Credo che Mirai era solo un inizio e ci ha aiutato tutti a capire la natura vulnerabile di dispositivi intelligenti. Tuttavia, Mirai potrebbe essere pensato come solo il punto di partenza di attacchi degli oggetti basati su. Basta guardare shodan.io e troverete tonnellate di dispositivi internet degli oggetti esposti alla rete Internet pubblica.

Correlata: Dr. Vesselin Bontchev: Non-replicante malware ha assunto il virus informatico

Considerando il fatto che in questi giorni quasi tutto è sempre connesso a Internet – che si tratti di dispositivi medici, infrastrutture critiche, uffici domestici e aziendali e altro ancora, sta andando a peggiorare.

Gli aggressori sono alla ricerca di nuovi obiettivi ogni singolo giorno e non ci vorrà molto tempo prima che un sacco di dispositivi sono sfruttati con attaccanti accedere e rubare informazioni sensibili e riservate.

Anche dopo l'impatto di Mirai, Ci sono un sacco di dispositivi ancora in esecuzione con le credenziali di default e porte esposte – non ci vorrà molto tempo prima che un altro grande attacco compromette milioni dell'internet degli oggetti gadget in tutto il mondo.

STF: Qual è il seguito di un disastroso attacco DDoS IoT?

Aditya: Le conseguenze di un attacco DDoS disastrosa degli oggetti è un paio di cose:

1.Le persone e le organizzazioni cominciano nel panico e si chiede se il loro dispositivo IoT è sicuro o meno.

2.Alcune persone finiscono per rendersi conto che essi sono stati infettati e avevano fatto parte di una botnet per lungo tempo.

3.Provate a venire con un piano di come evitare questa vulnerabilità in futuro.

Il problema è che, anche dopo il tremendo impatto degli attacchi DDoS e botnet come Mirai, la maggior parte del mondo è preoccupato per come evitare che i loro dispositivi contro questo attacco, piuttosto che guardare il quadro più ampio. Domani, ci potrebbe essere un altro exploit nel selvaggio che compromette dispositivi attraverso un'altra tecnica, e quelle stesse persone saranno vulnerabili di nuovo perché non prendono tempo per garantire completamente i loro dispositivi.

I produttori finiscono per fare più e più volte lo stesso errore. Abbiamo lavorato con oltre 250+ produttori di dispositivi IoT aiutando proteggere i loro prodotti l'anno scorso ed è stato sorprendente vedere che la maggior parte di loro sul mercato sono ancora vulnerabile a falle di sicurezza comuni.

STF: Cosa c'è in un “kit di IoT Exploitation Learning”?

Aditya: Un kit di apprendimento dello sfruttamento IoT è una combinazione unica di software, hardware e risorse educative che permette a chiunque per avviare la loro carriera e imparare la sicurezza degli oggetti e test di penetrazione.

Questo è qualcosa che io e la mia squadra a Attify sviluppato dopo aver viaggiato in tutto il mondo offrendo formazione in persona quando mi sono reso conto che non v'è un vero e proprio bisogno di una soluzione che la gente potrebbe usare per imparare dalla A alla Z di Internet of Things Security.

Correlata: Scott Schober: Gli hacker, come terroristi, Gioca sulle nostre paure

A causa dell'aumento esponenziale della domanda di professionisti della sicurezza IoT, e non un unico punto di risorsa che può insegnare alla gente su come iniziare, trovare le vulnerabilità, sfruttare l'hardware, comunicazione radio inversa e tutti gli argomenti che sono in sicurezza degli oggetti, abbiamo deciso che un kit come questo avrebbe lo scopo di consentire alle persone di imparare la sicurezza degli oggetti e fare una carriera nel settore IT.

STF: Come ti è venuta con Attify Badge Strumento? Sono strumenti come questo che abbiamo bisogno di migliorare la sicurezza dei dispositivi IoT?

Aditya: Lo strumento Badge Attify è un'app associata che funziona insieme al nostro Badge Attify. Per dare una panoramica di altissimo livello – aiuta gli utenti a identificare le vulnerabilità nel loro dispositivo IoT.

Per esempio, si ottiene un nuovo termostato intelligente o una macchina per il caffè intelligente. Il modo in cui si potrebbe trovare vulnerabilità o capire se il dispositivo è abbastanza sicuro è quello di aprire (svitare) il dispositivo, guardare il circuito e quindi utilizzare il nostro distintivo di interagire con il dispositivo.

Sì, strumenti come questo sono necessari per migliorare la sicurezza dei dispositivi IoT. Solo quando capire cosa vulnerabilità sono presenti in un dato dispositivo, saremmo in grado di capire come proteggere loro.

La sicurezza è proprio come una polizia vs gioco di ladro in cui la polizia deve sapere come un ladro sta per rubare un posto e fissare il posto anche prima della rapina reale.

STF: Quali sono i casi più ridicoli di dispositivi vulnerabili internet degli oggetti che avete incontrato nel vostro lavoro?

Aditya: Uno dei casi più ridicole di un dispositivo degli oggetti esposti è mentre stavamo eseguendo un pentest su uno dei nostri grandi clienti. L'obiettivo del pentest era quello di infiltrarsi nella rete il più possibile tramite qualunque mezzo.

Siamo stati in grado di identificare una macchina intelligente caffè che stava rivelando le credenziali WiFi della rete aziendale è stato collegato. Così, siamo stati in grado di fiutare le credenziali WiFi che venivano emessi tramite Bluetooth, e poi usarli per ottenere l'accesso alla rete.

Da quel punto, siamo andati oltre e compromesso più sistemi che finiscono per avere accesso Domain Admin, nonché il pieno accesso alle loro banche dati.

Correlata: Dr. Mansur Hasib: Cybersecurity è la gente Powered Innovazione Perpetual

Quando stavamo discutendo la vulnerabilità con l'organizzazione, è stato così difficile per loro credere che una macchina intelligente caffè seduti in cucina potrebbe portare al fallimento della loro centinaia di migliaia di dollari spesi per la sicurezza.

STF: Consigli sulla sicurezza per la configurazione di dispositivi IoT? E 'possibile fare completamente un dispositivo degli oggetti e del tutto al sicuro dallo sfruttamento?

Le punte di sicurezza per la configurazione dei dispositivi internet degli oggetti sarebbero i seguenti:

1.per gli utenti:

a.Always modificare le credenziali di default del dispositivo quando si inizia ad usarlo.

b.Ensure di avere aggiornare il dispositivo regolarmente per evitare eventuali problemi di sicurezza recenti.

c.Stay su una ricerca di eventuali attività sospette o picchi improvvisi di traffico sul dispositivo.

d.If possibile, cercare di avere due reti – uno per i sistemi di fiducia e uno per l'Internet delle cose dispositivi.

2.per i produttori:

sicurezza a.Integrate nei dispositivi fin dall'inizio – i.e. la fase di progettazione ed eseguire una modellazione delle minacce in modo approfondito.

b.Give agli utenti l'accessibilità per modificare e rafforzare le funzioni di sicurezza e configurato permettendo alle esigenze degli utenti.

c.Always eseguire un test di penetrazione prima del lancio del dispositivo per garantire che non si sta spedendo un dispositivo crivellato di vulnerabilità.

d.Educate sviluppatori e team di ingegneria di prodotto per rimanere aggiornati con le più recenti minacce alla sicurezza IoT e come potrebbe essere evitato nei vostri dispositivi.

Correlata: Dr. Roman Yampolskiy: AI ha la capacità enorme per aiutare in tutti i campi di interesse

SensorsTechForum di “Chiedi agli esperti” Serie intervista

Se sei un esperto di sicurezza informatica e volete condividere la vostra esperienza con il nostro pubblico, inviare una e-mail a sostegno[a]sensorstechforum.com. Saremo lieti di conversare con voi qualsiasi cosa su questo argomento!