Volgens de FBI, een BEC scam, of een Business Email Compromis scam, is een geavanceerde online fraude die bedrijven die werken met buitenlandse leveranciers en regelmatig uitvoeren van betalingen via overboeking richt. Ook bekend als een man-in-the-Fraude, BEC is veranderd in een van de belangrijkste cyberdreigingen zowel een zakelijke financiën en online veiligheid in gevaar te brengen.

In de periode tussen oktober 2013 en augustus 2015, BEC oplichting hebben veroorzaakt Amerikaanse bedrijven verliezen in het aantal van $750 miljoen dollar, waardoor meer dan 7,000 slachtoffers in wanhoop. Een ander rapport geeft aan dat cybercriminelen ongeveer hebben opgedaan $50 miljoen dollar van slachtoffers wereldwijd.

Wat is de omvang van de BEC oplichting in 2016?

Een van de meest recente BEC oplichting heeft heel de ravage in het buitenland veroorzaakt, omdat het leidt tot een beleggingsfonds verliezende $6 miljoen tot een dergelijke fraude. De zaak heeft letterlijk veranderd in een strijd, als een rechtszaak enkele dagen geleden werd ingediend door Grondbewerking Commodities Fund. de rechtszaak beweert dat SS&C Technology toonde een flagrante gebrek aan zorgvuldigheid en zorg, toen ze werden misleid door een e-mail zwendel die uiteindelijk heeft geleid tot hackers in China het verkrijgen $5.9 miljoen.

Volgens Grondbewerking, SS&C niet alleen niet voldoen aan hun eigen beleid, maar ook geholpen de boeven door de vaststelling van overboekingsopdrachten die in eerste instantie had gefaald. De documenten waren Geplaatst online voor iedereen te zien.

Het is duidelijk dat de zaak niet alleen over de diefstal zelf, maar ook over een uiteenvallen van het ondernemingsbeleid en veronachtzaming van de gegevens en asset veiligheid.

SS&C heeft interne richtlijnen specifiek gericht op het opsporen van en bescherming tegen Zakelijke E-mail Compromis oplichting. Medewerkers krijgen de opdracht om alle e-velden te inspecteren (Zodanig:, CC:, Uit:) op tekenen van fraude of spoofing.

SS&C ook verplicht vier mensen om te ondertekenen weg op een transfer verzoeken van de Grondbewerking fonds, en vroeg Grondbewerking om betalingen controleren door ofwel het toevoegen van een factuur koste ondersteunen of bij terugbetaling, bieden verlossing brieven en instructies van fondsbeleggers, SCMagazine schrijft.

Was het beleid gevolgd, BEC voorkomen had kunnen worden, documenten tonen. op maart 3, 2016, ging er iets vreselijk mis en die niet leveren. Dit is wanneer oplichters waren gericht Grondbewerking bankrekening en begon het verzoek transfers naar de Hong Kong bankrekening van een “vaag geïdentificeerd” technologie bedrijf. De rechtszaak beweert dat het hele plan uitgevoerd door onervaren fraudeurs werd uitgevoerd en zelfs gespeld de naam Grondbewerking verkeerde. Dit zou hebben gediend als een duidelijke indicatie van de pogingen van fraude. Bovendien, e-mails bevatte “onhandig syntaxis en grammaticale fouten - die geheel in strijd waren met Grondbewerking communicatie voorafgaand - en die waren volstrekt onduidelijk in wezen.”

Wat erger is, is dat dit is zeker niet de eerste BEC zwendel die miljoenen dollars heeft veroorzaakt in zakelijke verliezen. Maar het is inderdaad zo dat de aandacht van de internationale media heeft getrokken en het moet dienen als een waarschuwing.

De Grondbewerking case opzij, hoe precies is een BEC uitgevoerd? Hoe wordt een BEC scam geïnitieerd?

BEC begint vaak met een fraudeur compromitterende e-mailaccount van een zakenman's. Een beursgenoteerde e-mail kan ook worden gericht. Om dit te doen, de fraudeur zou een keylogger en phishing-trucs in dienst. Een domein zou worden gecreëerd dat is opvallend vergelijkbaar met die van de gerichte onderneming. Of een vervalste e-mails zou worden gestuurd, dat zou het doel te duwen in het verstrekken van accountgegevens. Dan, de fraudeur zou proberen te achterhalen wie initieert overschrijvingen en die daarom verzoekt. In veel gevallen, de fraudeur zou vele uren en onderzoek te besteden aan een bedrijf dat een verandering in het leiderschap in de financiële afdeling heeft gehad lokaliseren. Een andere de voorkeur doelwit zou een bedrijf waar de kaderleden reist veel zijn.

TrendMicro onderzoek illustreert drie basistypen van BEC oplichting:

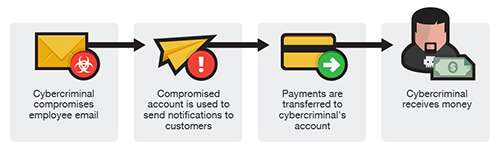

The Bogus Invoice BEC Scam

Dit type BEC gaat meestal een bedrijf dat een vaste relatie met een leverancier heeft. De fraudeur vraagt om fondsen voor rekeningsbetaling draad een alternatieve, frauduleuze rekening via vervalste e-mail, telefoon, of per fax.

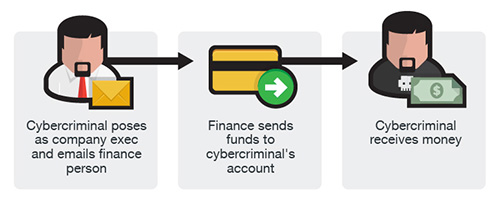

De Business Executive BEC Scam

Fraudeurs te identificeren zichzelf als high-level executives (financieel directeur, Directeur, CTO, etc.), advocaten, of andere vormen van wettelijke vertegenwoordigers en beweren te worden omgaan met vertrouwelijke of tijd-gevoelige zaken en start een overschrijving op een rekening zij controleren. In sommige gevallen, de frauduleuze verzoek tot overschrijving wordt rechtstreeks naar de financiële instelling met instructies om dringend geld naar een bank.

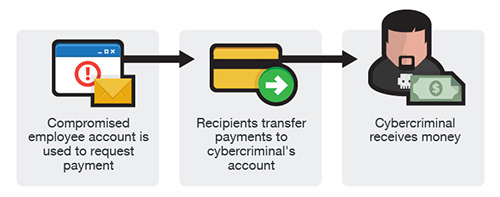

De Multiple Vendor BEC Scam

Net als bij de twee andere versies, een e-mailaccount van een werknemer wordt gehackt en vervolgens gebruikt om verzoeken om factuur betalingen aan-fraudeur gecontroleerde bankrekeningen. Berichten worden verstuurd naar meerdere leveranciers geïdentificeerd uit de lijst met contactpersonen van de werknemer. Het bedrijf kan niet op de hoogte van de regeling worden totdat hun leveranciers follow-up om te controleren of de status van de factuur betaling.

BEC en Ransomware Aanvallen Growth – Emails zijn de nummer een aanvalsvector

Volgens verscheidene cybersecyrity rapporten, mails zijn veranderd in het nummer een infectievector. Dat gezegd zijnde, BEC oplichting en ransomware infecties zijn een grote bedreiging voor bedrijven wereldwijd geweest.

In recente zaken, ransomware infecties beginnen meestal via e-mail, met vele ransomware families kiezen spam als de levering methode van hun malware. Maar BEC oplichting hebben al bewezen zeer winstgevend te zijn, zoals zichtbaar voor het geval Grondbewerking. Zowel gebruikers als bedrijven zijn het doelwit op meerdere niveaus, aftappen financiën en afpersen van geld.

We hebben al geschreven tal van artikelen over ransomware preventie en bescherming.

Hoe zit het BEC Scam Preventie?

Algemeen, beveiligingsoplossingen te zoeken naar kwaadaardige documenten of bekend is op de zwarte lijst URL's om te bepalen of een e-mail is verdacht. BEC scam e-mails, echter, vaak geen tekenen dat zou verraden kwaadaardige bedoelingen. BEC oplichting vooral vertrouwen op social engineering en exploitatie van de zwakke punten van werknemers, en worden zeer gerichte. Echter, het feit dat BEC en phishing delen een aantal gelijkenissen geeft gebruikers (en werknemers) de kans om te controleren op bepaalde tekens in de inhoud van de e-mails, zoals opgemerkt door Proofpoint onderzoekers:

- High-level executives vragen om ongewone informatie;

- Verzoeken om niet te communiceren met anderen,

- Dringt erop aan dat de normale kanalen omzeilen;

- Taalkwesties en ongewone datumformaten;

- “Antwoord aan” adressen die niet overeenkomen afzender adressen doen;

Ook, Naast het opleiden van hun werknemers (CEO's opgenomen!), bedrijven moeten kijken naar e-mail diensten en apps bescherming geboden door leveranciers van beveiligingsoplossingen. E-mail bescherming “het nu” van online security.b