Laut dem FBI, ein BEC Betrug, oder ein Business-E-Mail-Kompromiss Betrug, Online-Betrug ist ein hoch entwickeltes, dass die Unternehmen die Arbeit mit ausländischen Lieferanten Ziele und Durchführung Weisung Zahlungen regelmäßig. Auch bekannt als Man-in-the-E-Mail-Betrug, BEC hat sich zu einem der wichtigsten Online-Bedrohungen drehten sich beide ein Unternehmen die Finanzen und die Online-Sicherheit zu gefährden.

In der Zeit zwischen Oktober 2013 und August 2015, BEC-Betrug haben Verluste US-Unternehmen verursacht in einer Menge von $750 Millionen Dollar, verlassen mehr als 7,000 Opfer in der Verzweiflung. Ein weiterer Bericht gibt an, dass Cyber-Kriminelle etwa gewonnen haben $50 Millionen Dollar von Opfern weltweit.

Was ist die Magnitude von BEC Scams in 2016?

Eines der jüngsten BEC-Betrug hat in Übersee ganz die Verwüstung verursacht, wie es an einen Investmentfonds Verlierer führen $6 Millionen zu einem solchen Betrug. Der Fall hat buchstäblich in einen Kampf einge, als eine Klage wurde vor einigen Tagen eingereicht von Boden Commodities Fund. Die Klage behauptet, dass SS&C-Technologie zeigte eine ungeheuerliche mangelnde Sorgfalt und Pflege, als sie von einem E-Mail-Betrug verleitet, die letztlich für Hacker in China führte zu erhalten $5.9 Million.

Nach Boden, SS&C nicht nur, dass mit ihrer eigenen Politik nicht genügen, sondern auch die Gauner unterstützt durch Transportaufträge zur Festsetzung, die zunächst gescheitert. Die Dokumente waren Gesendet online für jedermann zu sehen.

Es ist klar, dass der Fall nicht nur um den Diebstahl selbst, sondern auch über eine Auflösung der Unternehmenspolitik und Missachtung von Daten und Asset-Sicherheit.

SS&C hat interne Richtlinien speziell fokussiert auf die Aufdeckung und zum Schutz vor Betrug Compromise Geschäftliche E-Mail. Die Mitarbeiter sind angewiesen, alle E-Mail-Felder zu inspizieren (wie zu:, CC:, Von:) Anzeichen von Betrug oder Spoofing.

SS&C erforderlich auch vier Personen auf einem Übertragungsanforderungen aus dem Bodenfonds Sign-off, und bat Boden zu Auszahlungen von entweder überprüfen eine Rechnung Anfügen der Kosten oder im Falle der Rücknahme zu unterstützen, bieten Rücknahme Briefe und Anweisungen von Fonds-Investoren, SCMagazine schreibt.

Wären die Richtlinien befolgt, das BEC hätte verhindert werden, Dokumente zeigen,. Im März 3, 2016, etwas schrecklich falsch gelaufen und die nicht liefern. Dies ist, wenn Betrügern wurden Bodenbankkonto Targeting und begann Transfers an die Hong Kong Bankkonto eines anfordernden “vage identifiziert” Technologieunternehmen. In der Klage wird behauptet, dass die gesamte Regelung wurde von unerfahrenen Betrügern durchgeführt und Dinkel auch die Boden Namen falsch. Dies sollte als klares Indiz für Betrugsversuche gedient haben. Zudem, die E-Mails enthalten “umständlich Syntax und grammatische Fehler -, die mit dem Stand der Boden Kommunikation völlig unvereinbar waren - und die waren in Substanz völlig unklar.”

Was noch schlimmer ist, dass dies definitiv nicht der erste BEC Betrug ist, die Millionen von Dollar in Unternehmen Verluste verursacht hat,. Aber es ist in der Tat ein Fall, der die Aufmerksamkeit der internationalen Medien gezogen hat und es sollte als Warnung dienen.

Der Boden Fall beiseite, Wie genau ist ein BEC durchgeführt? Wie wird ein BEC Betrug eingeleitet?

BEC beginnt oft mit einem Betrüger E-Mail-Konto zu beeinträchtigen die einer Führungskraft. Ein börsennotiertes E-Mail könnte auch gezielt. Um dies zu tun, der Betrüger würde einen Keylogger und Phishing-Tricks beschäftigen. Eine Domain würde erstellt werden, die zu dem einen der Ziel Firma auffallend ähnlich ist. Oder eine E-Mail-Spoofing würde gesendet werden, dass das Ziel in die Bereitstellung Kontodaten schieben würde. Dann, der Betrüger versuchen würde, herauszufinden, wer Weisungen initiiert und wer fordert sie. Vielfach, der Betrüger würden viele Stunden und Forschung ausgeben, um eine Firma zu finden, die eine Veränderung in der Führung in der Finanzabteilung hatte. Ein weiteres bevorzugtes Ziel wäre ein Unternehmen, in dem die Führungskräfte viel unterwegs sind.

Trend Micro Forschung zeigt drei grundlegende Arten von BEC-Betrug:

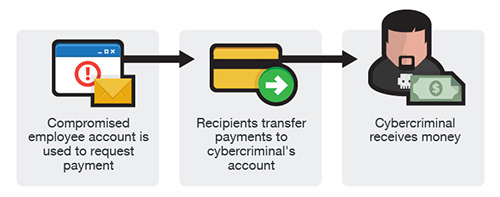

Die Bogus Rechnung BEC Scam

Dieser BEC Typ beinhaltet in der Regel ein Geschäft, das eine etablierte Beziehung mit einem Lieferanten hat. Die Betrüger fordert Mittel für die Bezahlung der Rechnung an einen anderen Draht, betrügerische Konto über gefälschte E-Mail, Telefon, oder Fax.

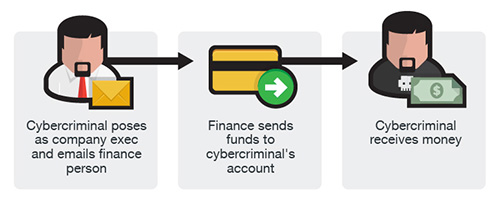

Die Business Executive BEC Scam

Betrüger identifizieren sich als High-Level-Führungskräfte (CFO, CEO, CTO, usw.), Rechtsanwälte, oder andere Arten von gesetzlichen Vertretern vorgeben und vertrauliche oder zeitkritische Fragen zu Handhabung und eine Überweisung auf ein Konto initiieren sie kontrollieren. In einigen Fällen, die betrügerische Antrag auf Überweisung direkt an das Finanzinstitut mit Anweisungen, um dringend Gelder senden an eine Bank geschickt.

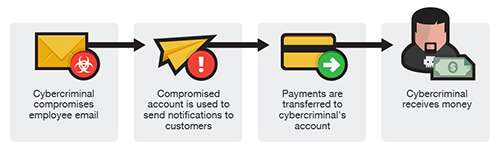

Der Multiple Vendor BEC Scam

Ähnlich wie bei den beiden anderen Ausführungen, eine E-Mail-Konto eines Mitarbeiters wird gehackt und dann für die Rechnungszahlungen an Betrügers gesteuerte Bankkonten zu machen Anfragen verwendet. Nachrichten werden an mehreren Anbietern aus der Mitarbeiterkontaktliste identifiziert gesendet. Das Unternehmen kann nicht Kenntnis von der Regelung bis ihre Lieferanten folgen für den Status der Rechnung zu überprüfen Zahlung.

BEC und Ransomware Angriffs Wachstum – E-Mails sind die Nummer eins Angriffsvektor

Nach mehreren cybersecyrity Berichte, E-Mails sind in die Nummer eins Infektionsvektor gedreht. Davon abgesehen,, BEC-Betrug und Ransomware-Infektionen haben eine große Bedrohung für Unternehmen gewesen weltweit.

In den letzten Fällen, Ransomware-Infektionen beginnen in der Regel per E-Mail, mit vielen Ransomware Familien Spam als Liefermethode ihrer Malware Wahl. Aber BEC Betrügereien haben bereits bewiesen, sehr profitabel sein, so sichtbar durch den Boden Fall. Beide Benutzer und Unternehmen werden auf mehreren Ebenen gezielt, Trockenlegung Finanzen und Geld zu erpressen.

Wir haben bereits viele Artikel geschrieben Ransomware Prävention und Schutz.

Was ist BEC Scam Prävention?

Im Allgemeinen, Sicherheitslösungen suchen für bösartige Dokumente oder bekannte schwarze Liste von URLs, um zu bestimmen, ob eine E-Mail verdächtig. BEC Betrug E-Mails, jedoch, fehlt es oft keine Anzeichen dafür, dass bösartige Absichten verraten würde. BEC-Betrug beruhen meist auf Social-Engineering und zu nutzen Mitarbeiter Schwächen, und sind sehr gezielte. Jedoch, die Tatsache, dass BEC und Phishing-Aktie einige Ähnlichkeiten gibt Benutzern (und Mitarbeiter) die Möglichkeit, für bestimmte Zeichen in den Inhalt solcher E-Mails zu überwachen, Wie von Proofpoint Forscher:

- Hochrangige Führungskräfte für ungewöhnliche Informationen fragen;

- Anfragen an nicht mit anderen zu kommunizieren,

- Fordert, dass die üblichen Kanäle umgehen;

- Sprachprobleme und ungewöhnliche Datumsformate;

- "Antwort an" Adressen, die Absenderadressen nicht übereinstimmen;

Auch, neben Erziehung ihrer Mitarbeiter (CEOs enthalten!), Unternehmen sollten von Security-Anbietern zur Verfügung gestellt schauen Sie in E-Mail-Schutz Dienste und Anwendungen. E-Mail-Schutz “das jetzt” Online security.b