Een andere phishing campagne is ontdekt door Heimdal onderzoekers, gebruik te maken van Delta Air en het downloaden van Hancitor malware. De potentiële slachtoffer ontvangt een e-mail, vermomd als een bevestiging van de betaling e-mail van het bedrijf.

Uw bestelling met Delta Air Lines is bevestigd Phishing Scam

Zoals uitgelegd door de onderzoekers, met behulp van een luchtvaartmaatschappij om kwaadaardige bedoelingen voordoen is niet willekeurig, omdat veel luchtvaartmaatschappijen bieden voordelige tarieven voor de zomer vluchten in deze tijd van het jaar. Als u een e-mail ontvangen met een onderwerpregel “Uw bestelling [getallen] met Delta Air Lines is bevestigd!”Zonder die een voorbehoud heeft gemaakt, ga voorzichtig verder!

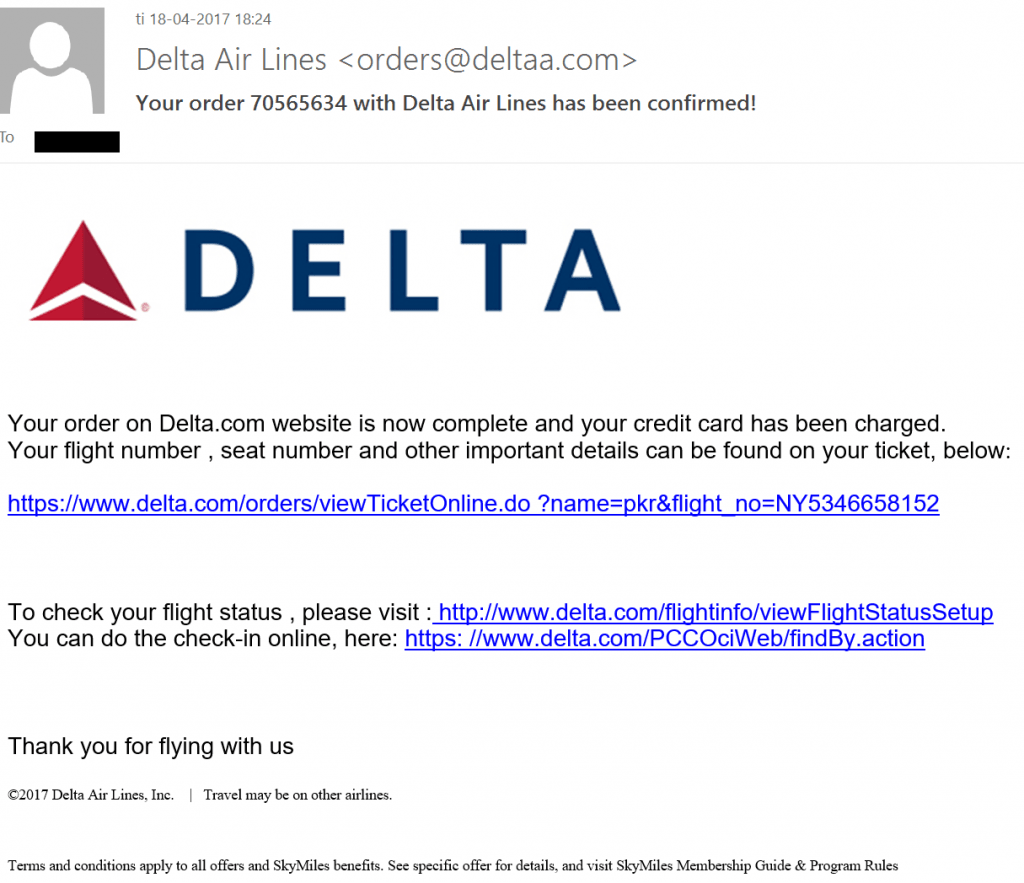

Hier is wat de spam e-mail met malware eruit ziet:

Zoals bij elke phishing-e-mail, goed in de gaten zou onmiddellijk herkennen verschillende onnauwkeurigheden punt naar onecht oorsprong van het bericht:

- Allereerst, het e-mailadres is niet legitiem is en behoort niet tot de genoemde onderneming. Als het e-mail van het bedrijf, het zou moeten zijn beëindigd met “@ delta.com” niet “@deltaa”.

- Er is geen specifieke informatie over de vlucht wordt gegeven. Als dit was echt een bevestigings e-mail, het moet details over de geboekte vlucht hebben bevat, en maakt gebruik van het gebrek aan informatie aan de gebruiker te lokken in te klikken de link.

- De visuele formaat van de e-mail komt niet overeen met de gebruikelijke e-mails Delta. Als u een klant van het bedrijf, moet u zeker vinden deze onnauwkeurigheid verdachte.

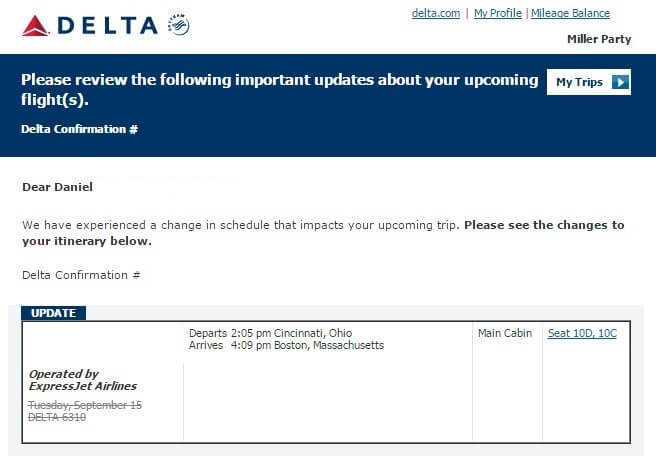

Om de twee e-mails te vergelijken en de verschillen voor jezelf, hier is wat een legitieme e-mail verzonden door het bedrijf eruit ziet:

Meer over de Delta Air Phishing Campaign

Hancitor malware en Zloader gedownload naar gecompromitteerd Systems

De e-mail s duidelijk gemaakt om de gebruiker te laten geloven dat iemand die hun geloofsbrieven en identiteit om een vliegticket te kopen schrikken. De gebruiker zou meestal in paniek en zou samenwerken met de aangeboden links, dat is in feite een heel slecht idee. De links zou de gebruiker omleiden naar geïnfecteerde websites die host Microsoft Word-documenten met de Hancitor malware. Hancitor is een veelzijdig stukje kwaadaardige code die vaak wordt gebruikt in phishing-aanvallen.

De malware wordt meestal gebruikt als een brug naar toekomstige aanvallen op de besmette systeem mogelijk te maken. Dit betekent dat er meer malware het punt staat te worden gedownload op de computer.

Verwant: De cloudinfrastructuur van Microsoft en Google wordt misbruikt door hackers in phishing-e-mails

Zodra de gebruiker downloadt Hancitor via de kwaadaardige Word document de malware wordt geactiveerd. Dientengevolge, legitieme systeem verwerkt worden geïnfecteerd via een code PowerShell. Dan, het geïnfecteerde systeem zal worden aangesloten op één of meer Command and Control servers.

Eindelijk, aanvullende malware van de Pony malware familie zal worden gedownload.

Zoals we al eerder geschreven, Pony werd voor het eerst geïntroduceerd in de cyberwereld jaar geleden. De beruchte informatie stealer is gebruikt om Zeus en Necurs Trojaanse paarden verspreiden, evenals Cryptolocker en Cribit ransomware.

Specifieker, deze phishing-aanval gebruikt Zloader, die een pony-malware. Zloader is een bancaire malware gericht op bankrekeningen slachtoffers.