I 2016, ransomware har været yderst ødelæggende for virksomheder, og statistikken bevise det. En ny rapport fra Kaspersky Lab viser, at ransomware angreb på virksomheder tredoblet fra JAN-sep. Det betyder, at man i hver fem virksomheder blev ramt på en global skala.

Relaterede: De fleste Latterlig Ransomware i 2016

Rapporten afslører nogle svimlende tal, lignende:

- 62 nye ransomware familier blev introduceret til online-verdenen;

- Forskere observeret en "11-fold stigning i antallet af ransomware modifikationer: fra 2,900 nye ændringer i Januar / marts, til 32,091 i juli / September";

- Angreb på selskaber også tredoblet fra januar til september;

- En ud af fem små og mellemstore virksomheder betalte løsesum, men aldrig genoprettet deres data;

- Angreb på enkeltpersoner steget fra hver 20 sekunder til hver 10 sekunder.

De høje succesrater for ransomware kun bevise, at cyberkriminelle ikke vil give op på denne cyber trussel helst snart. De høje infektion satser og stadigt stigende antal også skildrer at modforanstaltninger ikke er tilstrækkelige nok til at forhindre truslen. Ransomware fortsætter med at udvikle sig og blive mere ødelæggende trods indsatsen fra retshåndhævende myndigheder og sikkerhedseksperter, der arbejder på gratis dekryptering løsninger.

Ikke desto mindre, 2016 så den første alvorlige og velkoordineret anti-ransomware aktivitet: No More Ransom projekt, som samlede politiet, Europol, Intel Security og Kaspersky Law. Den gode nyhed er, at 13 flere organisationer tilsluttet sig initiativet i oktober. Selv om der er meget andet at gøre, samarbejdet førte til frigivelse af en række gratis online dekryptering værktøjer, der har hjulpet tusindvis af ofre verden over for at genoprette deres data.

Key ransomware Tendenser i 2016

Ransomware absolut voksede i raffinement og mangfoldighed, og i år så nogle nyheder:

skiftende tack hvis det stødt finansielle software, skrevet i scriptsprog, udnytte nye infektion veje, bliver mere målrettet, og tilbyde turn-key ransomware-as-a-service løsninger til dem med færre kvalifikationer, ressourcer eller tid - alle gennem en voksende og mere effektiv underjordisk økosystem.

Men, det mest slående fund om ransomware år vedrører forholdet mellem offeret og angriberen:

De fleste ransomware trives på en usandsynlig tillidsforhold mellem offeret og deres angriber: at, når betaling er modtaget, forløste filer vil blive returneret. Cyberkriminelle har udstillet en overraskende antydning af professionalisme i opfyldelsen dette løfte.

I en nøddeskal, 2016 mødte tre af de mest frygtede ransomware familier - Cerber, Locky og CryptXXX, Så godt som 44,287 nye ransomware modifikationer. Cerber og Locky blev først udgivet i naturen i det tidlige forår. Fordelingen hovedsageligt påberåbes spam og udnytte kits. CryptoWall, CTB-Locker og Shade fortsatte med at plage enkeltpersoner og selskaber, for. Ifølge sikkerhedsrapporter, Locky alene blev spredt i 114 lande.

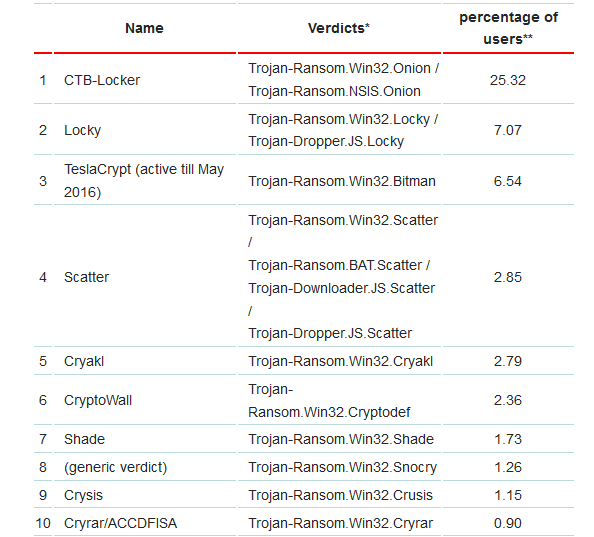

Her er toppen 10 ransomware familier i 2016, ifølge Kaspersky forskere:

Statistikken Ovenstående er kun baseret på påvisning af Kaspersky Labs produkter modtaget fra brugere af produkterne. Brugerne har givet samtykke til at give deres data. Det betyder, at disse numre ville være meget anderledes, når det kombineres med statistikker fra andre sikkerhed leverandører.

Den største overraskelse i år var den pludselige forsvinden TeslaCrypt, som blev udløst af frigivelsen af master dekrypteringsnøgle.

Som for ransomware-as-a-service - det voksede hurtigt, med Encryptor RAAS at være en af de første familier at tilbyde denne forretningsmodel til andre kriminelle.

Relaterede: 2016 Tendenser i Ransomware

Andre bemærkelsesværdige øjeblikke i ransomware evolution i år omfatter:

- Misbrug af "pædagogiske" Eda2 og skjulte Tear ransomware;

- Disk kryptering som set i Petya ransomware tilfælde;

- To-i-på infektion, hvor Shade ville vælge at droppe spyware i stedet for ransomware hvis ofrets systemet tilhørte finansielle tjenesteydelser.

- En linje af copycat ransomware sager efterligne Locky og Cerber.

Ransomware Beskyttelse i 2016

Det er det samme som enhver anden år. Den vigtigste ting at gøre for at undgå at bruge irrationelt på ransomware er regelmæssige data backups.

En ransomware eller anden malware angreb skal have et pædagogisk formål, hvis intet andet. Et vellykket angreb bør øge brugerens paranoia og bør også gøre dem en smule mere forsigtig med online-aktiviteter af alle typer. Betydningen af regelmæssige data backups og passende data hygiejne er større end nogensinde.

Som for virksomheder, er der andre aktiviteter for at overveje i tillæg til data backups:

- GPO restriktioner – en fantastisk måde at begrænse ikke alene ransomware, men malware af alle slags. “GPO har evnen til at give detaljeret kontrol over udførelsen af filer på et slutpunkt, så tilføje regler, der blokerer aktivitet såsom filer udfører fra "AppData" mappe eller endda deaktivere muligheden for eksekverbare at løbe fra vedhæftede filer.”

- Software patches – Patching almindeligt udnyttet software som Java, Blitz, og Adobe vil sikkert forhindre mange malware og ransomware fra inficerende systemer.

- Administrative rettigheder begrænsning – Reduktion privilegier vil reducere angrebet overfladen betydeligt, Digital Guardian siger. Mere, en 2016 undersøgelse beviste, at privilegerede brugere er de farligste i en organisation.

Endelig, anti-malware-software, i kombination med anti-ransomware beskyttelse bør være til stede på ethvert system.

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter