Marts 2017 Patch tirsdag har været i søgelyset, da det blev rullet ud. Kumulative opdateringer vakte den ravage. I mellemtiden, en privat rapporteret fejl givet CVE-2017-0022 identifikator er lappet. TrendMicro rapporterede sårbarheden til Microsoft i september 2016.

Fejlen blev udnyttet i de AdGholas malvertising kampagne og blev derefter implementeret i Neutrino udnytte kit. Forskere siger, at CVE-2017-0022 tog pladsen fra CVE-2016-3298 og CVE-2016-3351 i kampagnen, da de to fejl blev behandlet i tidligere opdateringer.

CVE-2017-0022 Teknisk oversigt

MITRE Beskrivelse

Microsoft XML Core Services (MSXML) i Windows 10 Guld, 1511, og 1607; Vinduer 7 SP1; Vinduer 8.1; Windows RT 8.1; Windows Server 2008 SP2 og R2 SP1; Windows Server 2012 Guld og R2; Windows Server 2016; og Windows Vista SP2 håndterer forkert objekter i hukommelsen, tillader angribere til test for filer på disken via en fabrikeret hjemmeside, aka “Microsoft XML Information Disclosure Sårbarhed.”

CVE-2017-0022 udnyttet i malvertising og phishing-angreb

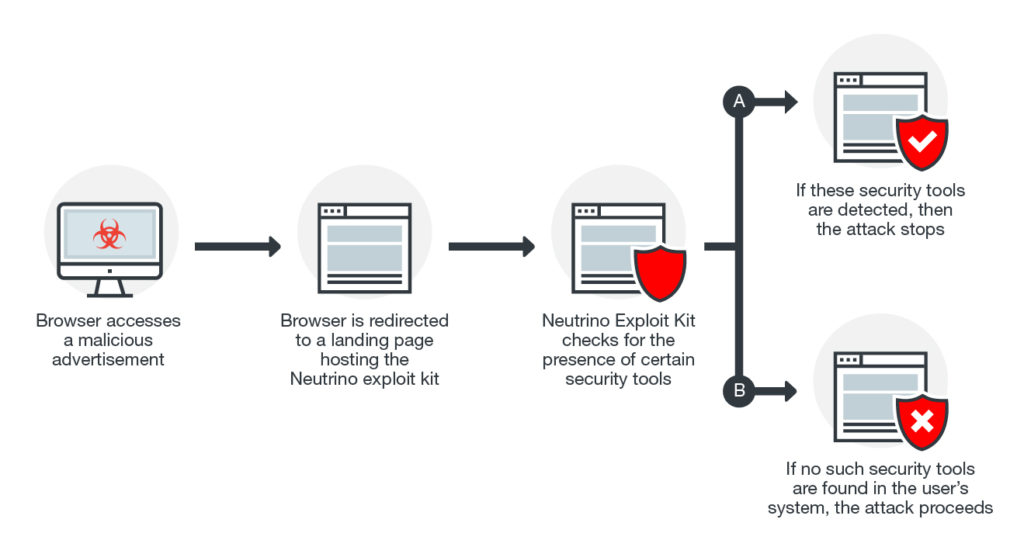

Hvis CVE-2017-0022 udnyttes det kunne anvendes i phishing-angreb at narre brugere til at besøge ondsindede websteder. Hvis den ondsindede forsøg viser sig at være en succes det kunne føre til uautoriseret adgang til følsomme oplysninger. Angriberen kunne også være i stand til at opdage den type sikkerhedssoftware kører på målrettede systemet, især løsninger, der analyserer malware.

Her er hvordan en malvertising kampagne bygget på denne sårbarhed ligner:

Relaterede: CVE-2017-0016, CVE-2017-0037, CVE-2017-0038 - hvad er afhjælpninger?

Andre nylige sårbarheder i Microsoft er CVE-2017-0016, CVE-2017-0037, CVE-2017-0038. De brough at tænde ansættelse af beskyttelse Intrusion Prevention System (IPS), som påpeget af TrendMicro forskere. IPS, også kendt som Virtual Patching, Hjælper med at beskytte mod sårbarheder selv i tilfælde, hvor lappet endnu ikke er blevet frigivet. De tre Microsoft mangler blev placeret i følgende komponenter: Core SMB tjeneste, Internet Explorer og Edge browsere, og Graphics Device Interface.