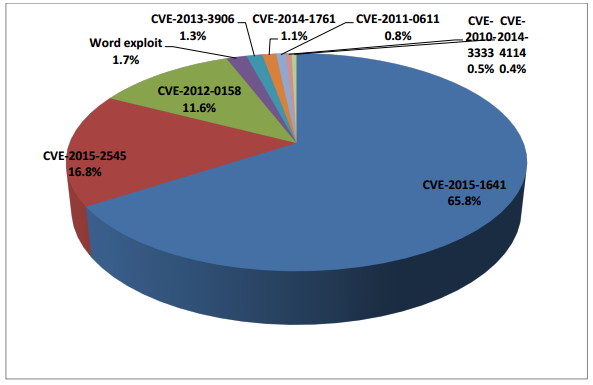

Microsoft Office sårbarheder er cyber kriminelles favoritter. To af de nyere fejl – CVE-2015-1641 og CVE-2015-2545 - er hurtigt optrappe malware spillet og synes at være at erstatte den all-time-favorit CVE-2012-0158. Sidstnævnte gearede et svagt punkt i ActiveX-objekter, og har været i centrum for flere angreb forvirrende sikkerhedseksperter, hvorfor cyber kriminelle brugte sådan en gammel udnytte.

Microsoft Office sårbarheder er cyber kriminelles favoritter. To af de nyere fejl – CVE-2015-1641 og CVE-2015-2545 - er hurtigt optrappe malware spillet og synes at være at erstatte den all-time-favorit CVE-2012-0158. Sidstnævnte gearede et svagt punkt i ActiveX-objekter, og har været i centrum for flere angreb forvirrende sikkerhedseksperter, hvorfor cyber kriminelle brugte sådan en gammel udnytte.

Mere om Classic CVE-2012-0158

officiel beskrivelse (fra cve.mitre.org)

Den (1) Listevisning, (2) ListView2, (3) TreeView, og (4) TreeView2 ActiveX-objekter i MSCOMCTL.OCX i de fælles Controls i Microsoft Office 2003 SP3, 2007 SP2 og SP3, og 2010 Guld og SP1; Kontor 2003 Web Components SP3; SQL Server 2000 SP4, 2005 SP4, og 2008 SP2, SP3, og R2; BizTalk Server 2002 SP1; Commerce Server 2002 SP4, 2007 SP2, og 2009 Guld og R2; Visual FoxPro 8.0 SP1 og 9.0 SP2; og Visual Basic 6.0 Runtime muligt for fjernangribere at udføre vilkårlig kode via en fabrikeret (en) internet side, (b) Office-dokument, eller (c) .RTF-fil, der udløser “systemets tilstand” korruption, som udnyttes i naturen i april 2012, aka “MSCOMCTL.OCX RCE Sårbarhed.”

Mange INFOSEC eksperter har betalt hyldest til sårbarheden, og Sophos nylig udgivet en spændende rapport med titlen "Er det tid til CVE-2012-0158 at gå på pension?". Rapporten konstaterer, at dette 4-årige udnytter har domineret Office pakken angrebsscenarie men bliver nu skubbet til side af andre sårbarheder. Denne fire-årige klassiker udnytte er blevet detroniseret af to nye fejl: CVE-2015-1641 og CVE-2015-2545.

Det er kun logisk, at cyberkriminelle vil henvende sig til andre, nyere exploits, fordi brugerne gradvist lappe deres software, der fører til fald i chancerne for en vellykket infektioner.

De første tegn på CVE-2012-0158 langsomt ved at blive forældet blev bemærket dette forår, når sårbarheden begyndte at fordampe fra malware-transporterer spam kampagner.

Ifølge Sophos ekspert Gabor Szappanos stigningen af CVE-2015-1641 og CVE-2015-2545 er direkte forbundet med opdateringer i flere Office udnytte kits. Med andre ord, Den udnytter fra 2012 er nu fjernet og erstattes af to 2015 fejl.

Hvad er en Microsoft Office Exploit Kit?

Malware operatører har udnytte Microsoft Office Document sårbarheder i mange år. Men, "Dokument malware", som det undertiden kaldes af cyber forskere har genoplivet energisk.

Angrebet vektor afhænger hovedsageligt af, om det er en gennemsnitlig cyberkriminalitet gruppe eller en APT gruppe målrettet ofre højt profilerede. I det første tilfælde, de udbyttede dokumenter ville være knyttet til e-mail-meddelelser og sendt ud til store mængder af tilfældige potentielle ofre. I tilfælde af et APT angreb, ofrenes antal ville være meget mindre og vil bestå af udvalgte mål.

Nogle af Office udnytte kits vides at være kommercielt, købes på underjordiske markedspladser. Andre synes at være kommercielt, men har ikke optrådt i nogen af markedspladser endnu. Endelig, Der er værktøjer, der er til rådighed kun til en håndfuld grupper.

Mere om CVE-2015-2545

Denne sårbarhed er blevet observeret i angreb udført af cyber-spionage APT grupper. Det giver ondsindede aktører til at integrere ondsindede EPS nyttelast som billeder inde Office-filer. CVE-2015-2545 påvirker Office 007 SP3, 2010 SP2, 2013 SP1, og 2013 RT SP1. Desværre, fejlen vinder popularitet ikke kun blandt APT kriminelle, men også udnyttes af cyber kriminelle bander.

Mere om CVE-2015-1641

Denne ene er blevet bemærket i mindre højt profilerede operationer, mere specifikt i APT-angreb. Sophos, dog, siger, at CVE-2015-1641 har været anvendt i flere spamkampagner. Det er nemt at få øje på sårbarheden, fordi den kun kan aktiveres gennem RTF-dokumenter. CVE-2015-1641 påvirker Microsoft Word 2007 SP3, Kontor 2010 SP2, Word 2010 SP2, Word 2013 SP1, Word 2013 RT SP1, Word til Mac 2011, Office Compatibility Pack SP3, Word Automation Services på SharePoint Server 2010 SP2 og 2013 SP1, og Office Web Apps Server 2010 SP2 og 2013 SP1.

Sådan Stay Beskyttet mod Document Malware

Først og fremmest – lappe din software! Anvendelse af alle tilgængelige sikkerhedsrettelser bør være din topprioritet. Men, opdateringer kan være vigtige, men de er bare et lille stykke fra puslespillet. Da spam er en stor synder for både små- og big-skala malware operationer, du bør ikke forsømme forebyggende tips som dem nedenfor…

Anti-Spam Beskyttelse Tips

- Ansæt anti-spam software, spamfiltre, tager sigte på at undersøge indgående e-mail. Sådan software tjener til at isolere spam fra almindelige emails. Spam filtre er designet til at identificere og opdage spam, og forhindre det i nogensinde at nå din indbakke. Sørg for at tilføje et spamfilter til din email. Gmail-brugere kan henvise til Googles side støtte.

- Svar ikke på tvivlsomme e-mails og aldrig interagere med deres indhold. Selv en "afmeld" linket i kroppen besked kan vise sig at være mistænksom. Hvis du reagerer på en sådan besked, du vil bare sende en bekræftelse af din egen e-mail-adresse til cyber skurke.

- Opret en sekundær e-mail-adresse for at bruge, når du skal registrere for en webtjeneste eller tilmeld dig for noget. Give væk din sande emailadresse på tilfældige websites er aldrig en god idé.

- Din e-mail navn skal være hårde at knække. Forskning viser, at e-mail-adresser med tal, breve og understregninger er sværere at knække og generelt får færre spam e-mails.

- Se dine e-mails i almindelig tekst, og der er en god grund til, at. Spam, der er skrevet i HTML kan have kode designet til at omdirigere dig til uønskede sider (f.eks. reklame). Også, billeder i e-mail-krop kan bruges til at 'telefon hjem "spammere, fordi de kan bruge dem til at finde aktive e-mails til fremtidige spam-kampagner. Således, visning emails i klartekst synes at være den bedste løsning. For at gøre dette, navigere til din e-mail hovedmenu, gå til Indstillinger og vælge muligheden for at læse e-mails i almindelig tekst.

- Undgå at dele din e-mail-adresse eller et link til den på websider. Spam bots og web spiders kan lokalisere e-mail adresser. Således, hvis du har brug for at forlade din e-mailadresse, gøre det, som det følger: NAVN [på] POST [punktum] com eller noget lignende. Du kan også søge efter en kontakt formular på hjemmesiden - udfylde denne form bør ikke afsløre din e-mail-adresse eller din identitet.

Og endelig, holde dit system beskyttet på alle tidspunkter!

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter