Vidste du, at Sofia, Bulgariens hovedstad, var fødested for en af de mest destruktive og infektionssygdomme computervirus i slutningen af 90'erne? The Dark Avenger optrådte første gang i foråret 1989, lige i tide til efteråret kommunisterne. Fire år før det, Vesselin Bontchev, nu en ph.d.., dimitterede fra Det Tekniske Universitet i Sofia med en M.Sc. i datalogi.

Tilfældigvis eller ej, Mørk Avenger ofte angrebet Dr. Bontchev (for mere information, have et kig på hans papir De bulgarske og sovjetiske Virus Fabrikker).

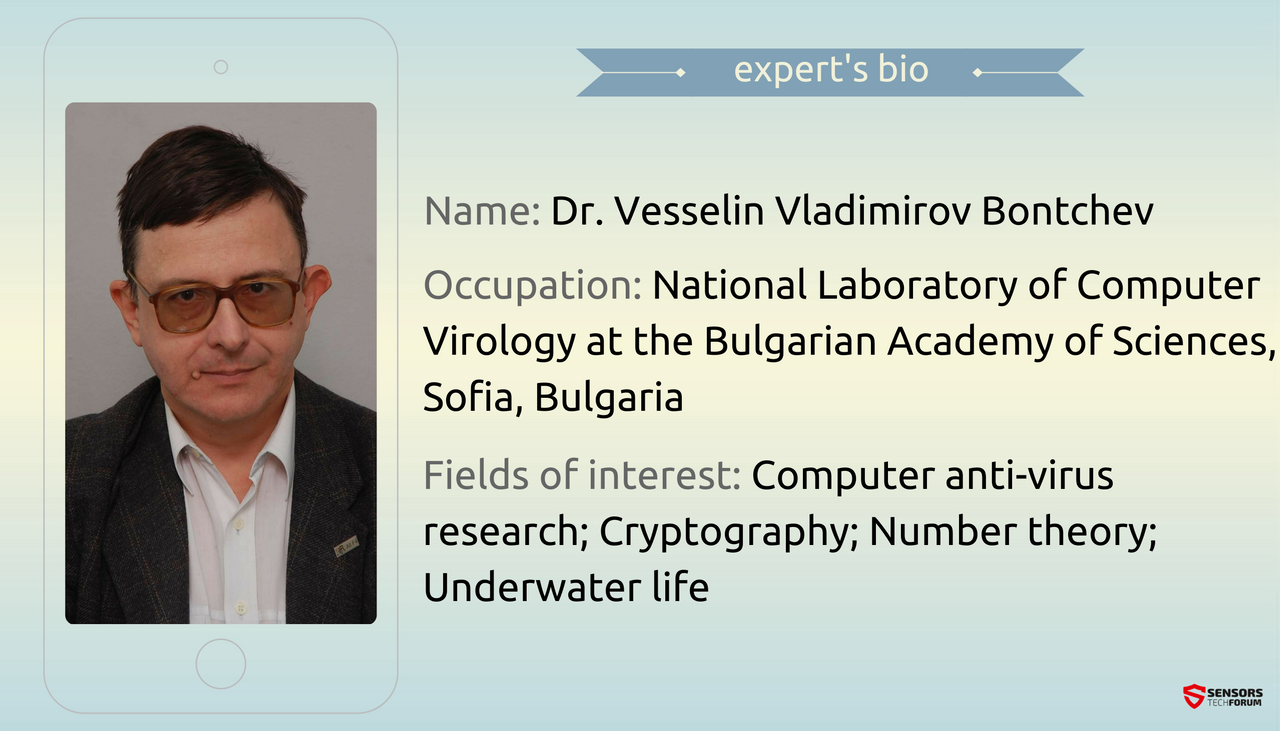

Dr. Bontchev er faktisk en af de førende hjerner i computersikkerhed i Europa, der har viet sit liv til anti-virus forskning:

- Han har arbejdet for Tekniske Universitet Sofias Laboratorium for Mikroprocessorer og Mikrocomputere;

- Han har arbejdet for Institut for Industrial Kybernetik og Robotics ved den bulgarske videnskabsakademi;

- Han er medstifter af CARO (De Computer Anti-virus Forskere’ Organisation) og medstifter af VSI (Virus Security Institute);

I dag Dr. Bontchev kan findes på det nationale laboratorium for Computer Virologi ved den bulgarske videnskabsakademi i Sofia. Udover at være en sand mester i computer sikkerhedsspørgsmål og en nutidig af Mørk Avenger, Dr. Bontchev er en stor samtalepartner. Han har heller ikke ejer en smartphone.

STF: Din faglige baggrund er ganske imponerende. Hvordan er du blevet interesseret i computervirus specifikt?

Dr. Bontchev: Selvreplikerende programmering konstruktioner har altid fascineret mig. Da jeg først lærte at programmere i 1978, min allerførste moderat komplekst program (jeg mener, noget mere sofistikeret end trivielle ting som at løse kvadratiske ligninger) var en FORTRAN gennemførelse af J.H.Conway s spil "Life". Det er en forholdsvis simpel simulering af todimensionale endelige automater på et gitter af firkantede celler, hvor hver enkelt celle enten tomme eller fulde. De fuldstændige celler danner konfigurationer, som udvikler sig i tid i henhold til en ret simpel regelsæt. Nogle af de grundlæggende konfigurationer, ligesom "glider", replikere sig til forskellige positioner på gitteret, simulere "bevægelse" på tværs af nettet.

Som en sidebemærkning, den allerførste udgave af mit program ikke klare meget godt. På tidspunktet, Jeg vidste intet om, hvordan computere arbejdede og hvad deres begrænsninger var. For mig, computeren var bare en sort boks, hvor du indtaster et program, og ud af som kom resultatet. Da jeg ønskede at afsløre konfigurationer med konjunkturudviklingen, Jeg gjorde mit program simulere en 100×100 grid, huske hver konfiguration løbet 100 trin. Maskinen jeg forsøgte at køre dette program på var en russisk klon af en IBM System / 360 med ynkelige (af nutidige standarder) 128 Kb hukommelse, så mit program blev afbrudt på grund af en hukommelse overløb.

Senere læste jeg C. Wetherel bog "Etudes for Programmører". Jeg beskrev flere "hårde" programmeringsproblemer uden at tilbyde nogen løsninger for dem; løsningen blev efterladt som en øvelse til læseren. Et af disse problemer var at skrive et program, der ikke input noget, men udgange sin egen kilde. (I dag sådanne programmer bliver kaldt "hvad".) Jeg prøvede hårdt, men kunne ikke løse dette problem på det tidspunkt.

Et par år senere (i begyndelsen af 1980'erne) Jeg læste en artikel i "Scientific American" af Martin Gardner (en af mine foretrukne forfattere). Det beskrev computerspillet "Core War", hvor to programmer, skabt af de to spillere, og skrevet i et specialiseret sprog, ville bekæmpe hinanden på en simuleret computer. En af de meget succesfulde tidlige programmer, den "Imp", var en self-replikator, hurtigt -overwriting den tilgængelige hukommelse med kopier af sig selv.

I slutningen af 80'erne (Jeg var en computer science studerende på det tekniske universitet i Sofia), Jeg gjorde nogle frivilligt arbejde som teknisk konsulent for kun bulgarske computerrelateret magasin, "Computer for dig". En dag (det var i 1987, jeg tror), de bad mig om at hjælpe oversætte en artikel fra det tyske magasin "CHIP". Emnet for denne artikel var computervirus.

Jeg vidste ikke noget tysk på det tidspunkt, men det var ikke problemet. Artiklen blev allerede "oversat" af en professionel oversætter - én, der kendte tysk meget godt, men som ikke har nogen viden om computere og computer-relaterede termer, så mange af udtrykkene kiggede lidt morsomt. For eksempel, den del af artiklen beskriver Brain virus (som ændrer volumen etiketten på disken det inficerer) blev oversat som virus "ændre kapaciteten af disk". Udtryk som "harddisk" ("Disk" på tysk) blev oversat bogstaveligt som "hårde plade" og så videre.

Jeg hjalp rydde op i oversættelsen, men emnet virkelig fascineret mig, så jeg holdt tænke over, hvad selv-replikerende programmer (dvs., vira) kunne gøre. Efter nogen overvejelse, Jeg nåede til den konklusion, at de aldrig kunne udgøre nogen væsentlig trussel, fordi enhver bruger med en hjerne straks ville lægge mærke til, at noget er galt. (Dreng, var jeg forkert.) Jeg skrev selv en artikel, forklare denne konklusion af mine, og offentliggjorde det i bladet.

Da min artikel kom ud af print et par måneder senere, to fyre kom til redaktørens kontor og fortalte os, at de havde opdaget en computervirus i deres virksomhed. De havde selv skrevet et program, der kunne reparere de inficerede filer ved at fjerne virus fra dem - som de straks demonstreret for os ved hjælp af en bærbar computer de havde bragt med sig. (Alt dette var faktisk meget roman for os på det tidspunkt. Bulgarien var stadig et socialistisk land. Alligevel disse fyre havde en privat virksomhed! En bærbar computer! En virus! Vi følte, som lever i fremtiden.)

Desværre, det viste sig, at når de demonstrerede deres oprydning program, de havde også fjernet den eneste kopi af virus de havde forladt - da de allerede havde ryddet op computerne på deres virksomhed. Men jeg ville så meget at undersøge det! Jeg gik med dem til deres selskab, udkig efter en anden kopi. Vi fandt ikke nogen. Vi gjorde, dog, finde et stykke papir i papirkurven bin, med trykt hex dump af en lille inficeret program. Jeg tog det stykke papir hjem og omhyggeligt indtastet oplysningerne byte-for-byte ind i min computer. Jeg gjorde det to gange, så jeg kunne sammenligne de to kopier og finde eventuelle fejl jeg kunne have gjort, når indtastning af bytes. Endelig havde jeg en arbejdsgruppe virus til at undersøge!

Jeg lærte senere, at det var en variant af en virus, vi nu kender under navnet Vienna.648.A, kildekoden som var blevet offentliggjort i en tysk bog af Ralf Burger. Jeg afmonterede det og analyseret det, og det viste sig at være en temmelig dum program. Jeg var på udkig efter COM-filer (en slags eksekverbare filer) i det aktuelle bibliotek og i de mapper, der er anført i variablen PATH af miljøet. Når det fandt en sådan fil, det ville føje sig ved udgangen af det, og ville ændre den første 3 bytes, erstatte dem med en JMP instruktion til virus krop. De overskrevne bytes ville blive gemt inde virus krop, så de kunne blive genoprettet ved runtime - således at inficeret program stadig ville arbejde. Med en sandsynlighed på 1/5, virussen ville skade fil i stedet for at inficere det, overskrive den første 5 bytes med en JMP instruktion til den adresse, der forårsagede computeren til at genstarte.

Alt i alt, en temmelig dum ting, og 648 bytes virkede som overkill for sådan en triviel opgave; Jeg kunne have nok passe et tilsvarende program i halvdelen rummet. Men det var den allerførste virus jeg havde set.

Senere mange andre virus blev opdaget i Bulgarien. Cascade (gjort bogstaverne i testen skærmen falde ned og bunke i bunden), Bordtennis (viste en hoppende prik på skærmen), og så videre. Til sidst, Bulgarerne begyndte at skrive virus, for. En af dem, ved hjælp af håndtaget The Dark Avenger, blev temmelig berygtet med sine sofistikerede og ondsindede kreationer. Men det er en historie til en anden gang.

STF: Hvordan har skadelig software udviklet sig? Hvad har ændret sig siden 90'erne, og hvor tror du malware ledes?

Dr. Bontchev: Oprindeligt, malware blev skrevet af umodne børn, der ønskede at vise verden hvor klog de var. Som et resultat, malware var det meste virus (dvs., selv-replikerende programmer), fordi man mente, at gøre en selvreplikerende program var "hårde". Desuden, disse vira ofte indeholdt forskellige kloge programmering tricks - stealth, tunneling, polymorfi - samt søde video effekter (faldende bogstaver, hoppende prikker, animationer, etc.). Desværre, dette har ændret.

I dag malware er for det meste produceret af meget forskellige mennesker. Den største gruppe er professionelle kriminelle. De er ikke interesserede i at vise til verden hvor smart de er - de er kun interesseret i at tjene penge. Dette har haft flere virkninger på den slags malware produceres.

Til at begynde med, dag vi sjældent ser virus. Det meste af tiden er det ikke-replikerende malware. Der er to grunde til dette. Første, ikke-replikerende malware er lettere at skrive. De kriminelle, der gør det kører en virksomhed - en kriminel virksomhed, Ja, men en virksomhed alligevel. Så, de er berørt med effektivitet. Produkterne, der er lettest at producere med et minimum af indsats og omkostninger. Andet, anti-virus programmer temmelig meget formået at få virus under kontrol. Uanset hvor hurtigt virus spreder, opdateringen af de anti-virus programmer, der vil opdage det vil sprede endnu hurtigere. Så, global computer virus pandemier er temmelig meget en udeblivelse i disse dage. Ja, vil der stadig være isolerede tilfælde med forældede maskiner, der ikke bruger anti-virus software (eller ikke opdatere det) - Men disse er relativt langt mellem.

Ikke-replikerende malware, på den anden side - vi ved ikke hvordan man skal håndtere det effektivt. Det er en one-shot våben. Ved den tid, vi, de anti-virus mennesker, få en prøve, malware ville allerede har kørt, opfyldt sin skade, og vi er usandsynligt at se nøjagtig den samme malware igen. Så, Ja, vi kan opdatere vores programmer og gennemføre påvisning af det - men det vil ikke være meget nyttigt; næste gang en anden, lidt anden malware vil blive anvendt.

Så, fra synspunktet af skurkene, ikke-replikerende malware er meget mere effektiv end vira - det både lettere at fremstille og sværere at stoppe, som en helhed (selv om enhver særlig kendt variant af det trivielt at stoppe).

Den anden ændring vedrører nyttelasten. Disse fyre er ikke motiveret til at vise hvor dygtig de er - de er motiverede for at tjene penge. Så, i stedet for søde og prangende nyttelast, malware i dag har det meste økonomisk orienterede nyttelast. sende spam, vise annoncer, stjæle adgangskoder og kreditkortnumre, kryptere brugerens data og holde det for løsepenge - den slags.

Den anden konge malware producenter, vi ser i dag (meget sjældnere, dog) er de forskellige statslige spion agenturer. De, for, er ikke interesseret i at vise hvor klog de er. De er for det meste beskæftiger sig med "at få arbejdet gjort". Den "job" næsten altid er spionage, med nogle få undtagelser såsom sabotage forårsaget af Stuxnet. Apropos Stuxnet, Det er et typisk eksempel på regeringens produceret malware. Det er enorme, rodet, modulopbygget, får arbejdet gjort. Det blev ikke skrevet af nogle kloge knægt i sin mors kælder - det blev samlet fra moduler, der var en del af en kæmpe ramme, designet ikke bare af flere personer, men af flere hold, skrivning ved specifikation og ikke tale med hinanden.

Som jeg sagde, denne ændring gør mig ked. Fighting de kloge børn var sjovt, som et spil. Jeg absolut ikke kan lide at kæmpe den russiske mafia eller nogens cyberkrig.

STF: Hvad med fremtiden for ransomware, især? Vi analyserede nylig den såkaldte doxware. Er det vil blive værre end det?

Dr. Bontchev: Ransomware er faktisk fremtiden. Det er den nemmeste måde at tjene penge på værdien af kompromitteret computer. I stedet for at stjæle passwords og kreditkortnumre og forsøger at finde ud af at tjene penge fra dem, du direkte sælge til brugeren, hvad de utvivlsomt finde værdifuld - deres egne data. I øjeblikket ser vi en masse "junk" ransomware - tydeligvis skrevet af uvidende idioter der aldrig kan få den kryptografi højre. Men det er midlertidigt. Før eller senere, størstedelen af skurkene vil lære at lave undecryptable ransomware. Så længe effektive protokoller for værdi overførsel ligesom Bitcoin eksisterer, og så længe de fleste mennesker ikke regelmæssigt sikkerhedskopiere deres data, ransomware vil være en vellykket moneymaker for de kriminelle.

Selvfølgelig, det betyder ikke, at enhver tilfældig Tom, Dick eller Harry kan producere vellykket ransomware ligesom Locky, for eksempel. At få kryptografi højre er nødvendig, men ikke tilstrækkelig. Du skal også den rette infrastruktur (botnets, udnytte kits, etc.) til fordeling af malware til ofrene.

Personligt, Jeg tror ikke, at "doxing" ransomware er sådan en big deal. Mens mange mennesker har private data, de ville betale for at forhindre at se det offentligt eksponeret, det er langt ikke altid tilfældet. De fleste mennesker har ikke meget følsomme data på deres computere. Men alle mennesker har data på deres computere, som de anser værdifulde. Så, truer med at ødelægge data (eller nøglerne, som den er krypteret) er meget mere "stimulerende" end at true med at offentliggøre det. Mindst det er min mening - men, Hej, Jeg har været galt før. Tiden vil vise, som det altid gør.

En langt mere farlig tendens ville blive ransomware kører på nogle forretningskritiske enheder - ligesom medicinsk udstyr, industrielle styringer, etc.

STF: I betragtning af udviklingen i "professionelt skrevet" malware, tror du, at flere unge skal tilskyndes til at forfølge en karriere i informationssikkerhed?

Dr. Bontchev: Jeg tror, at unge skal forfølge, hvad de finder interessant og tilfredsstillende. Jeg vil være glad, hvis flere af dem henvende sig til området for informationssikkerhed - det er en fascinerende felt, og der er en akut mangel på specialister i det - men det ville være forkert at lede kunstigt de unges interesser i nogen bestemt retning. Så gerne, gøre det muligt for dem at lære og få involveret, hvis dette er, hvad de finder interessant. Men du behøver ikke fortælle dem, hvad de bør være interesseret i; lad dem finde sig.

STF: Databeskyttelse er blevet til et stort problem. Er der noget vi kan gøre for at beskytte os selv fra begge praksis lovlige og ulovlige dataindsamling?

Dr. Bontchev: Jeg er ikke ekspert på juridiske spørgsmål, så jeg vil springe denne del af spørgsmålet.

Med hensyn til privatlivets fred i almindelighed, Ja, tingene virkelig at komme ud af kontrol. Og det er de store virksomheder, der er årsag fleste af de problemer. Jeg ville ønske, der var en mulighed for at betale for de forskellige Google, Facebook, etc. tjenester med penge, i stedet for vores personlige data.

Der er meget lidt en person kan gøre. Definitivt, bruge en annonce blokker. Undgå steder, der ikke tillader dig at bruge en. Konfigurer Flash til at spille-on-klik, i stedet for automatisk (dette er gjort forskelligt i de forskellige browsere). Deaktiver Java. Brug Afbryd, Privacy Badger, etc. Brug smid-væk e-mail-adresser, når du registrerer til websteder (Mailinator og Spamgourmet er meget gode til dette formål).

Jeg bruger NoScript, men de fleste mennesker vil sandsynligvis ikke være i stand til at leve med det - alt for mange steder er helt brudt og ubrugelig, hvis JavaScript er deaktiveret. Jeg ville ønske jeg kunne anbefale at bruge Tor (det er meget godt for at beskytte dit privatliv), men, desværre, CloudFlare gør halvdelen af internettet ubrugelig via Tor. Undgå at installere "software bundter", eller i det mindste bruge noget Unchecky der automatisk afviser bundt crapware.

Forstå, at hvis du bruger en web e-mail service som Gmail eller Yahoo eller Hotmail / Outlook, du er i det væsentlige opgiver dit privatliv til e-mail-udbyder. (Jeg bruger min Yahoo! Mail-adresse som en "offentlig" smid-væk-adresse - noget jeg har råd til at give til folk, jeg ikke kender, og som jeg er ligeglad, hvis det ender på en spam liste.) Hvis du nødt til at stole på en web e-mail-tjeneste, i det mindste bruge noget privatliv er egnet som ProtonMail eller Unseen.is.

Også, hvis du bruger en smartphone (Jeg gør ikke), du giver en masse dit privatliv. Ikke bare dit navn og placering; mange apps lække alle former for data, der kan bruges til at spore dig på en eller anden måde.

STF: Nu er en mere praktisk spørgsmål… Hvad er den mest effektive automatiseret system en bruger kan bruge til backup af deres filer, hvis de ønsker at få adgang til dem på daglig basis?

Dr. Bontchev: Dette afhænger meget af de særlige behov hos brugeren. Jeg gør månedlige backups til en ekstern disk (som jeg kun oprette forbindelse under backup / gendannelse proces), og også kopiere de relativt færdige udgaver af mit arbejde (f.eks, et program eller et papir) til eksterne USB tommelfinger drev. Det ville klart være utilstrækkelig for en virksomhed, der ikke ville overleve, hvis det mister en uge værd af kundedata. Så, der er ingen "mest effektive" løsning, der ville arbejde for alle. Der er mange forskellige produkter med forskellige priser og forskellige kapaciteter, som er egnet til forskellige behov.

Især i forbindelse med ransomware, Jeg vil anbefale noget, der kan gøre den såkaldte "Streaming" backup. Det er, kun backup-software kan få adgang til backup; backup er ikke synlig som filer på filsystemet på computeren, der bliver bakket op.

SensorsTechForum s “Spørg eksperterne” interview Series

Hvis du er en cyber sikkerhedsekspert og du vil dele din oplevelse med vores publikum, send os en mail på support[på]sensorstechforum.com. Vi vil gerne tale med dig om noget cybersikkerhed!