I stedet for at blive stoppet, en kraftfuld kit af forskellige typer af malware, primært trojanske heste stadig fortsætter med at inficere Android-brugere på daglig basis. Rapporter fra TrendLabs hos Trend Micro viser, at nogle apps endda har formået at generere omkring 500 000 downloads. Denne massive spredning af ondsindede apps havde rejst nogle bekymringer, da de fortsætter med at sprede sig med en sats, der ligner hastigheden tilbage i foråret 2016 da DressCode malware oprindeligt blev opdaget. Forskere rapporterer også, at der er flere typer trusler, der er meget reelle, når DressCode er involveret.

I stedet for at blive stoppet, en kraftfuld kit af forskellige typer af malware, primært trojanske heste stadig fortsætter med at inficere Android-brugere på daglig basis. Rapporter fra TrendLabs hos Trend Micro viser, at nogle apps endda har formået at generere omkring 500 000 downloads. Denne massive spredning af ondsindede apps havde rejst nogle bekymringer, da de fortsætter med at sprede sig med en sats, der ligner hastigheden tilbage i foråret 2016 da DressCode malware oprindeligt blev opdaget. Forskere rapporterer også, at der er flere typer trusler, der er meget reelle, når DressCode er involveret.

Hvordan fungerer en DressCode-infektionsproces

Oprindeligt, Trojan replikeres via en ondsindet app, der foregiver at være en legitim. At generere en højere downloadhastighed, cyber-kriminelle har valgt en meget specifik strategi - de ligner enten applikationer, som om de var legitime bredvidet download app tilføjelser, som en mod til Pokemon Go eller Minecraft-tilføjelse. Dette gør disse apps mere ønskelige og øger chancen for, at ofrene bliver smittet.

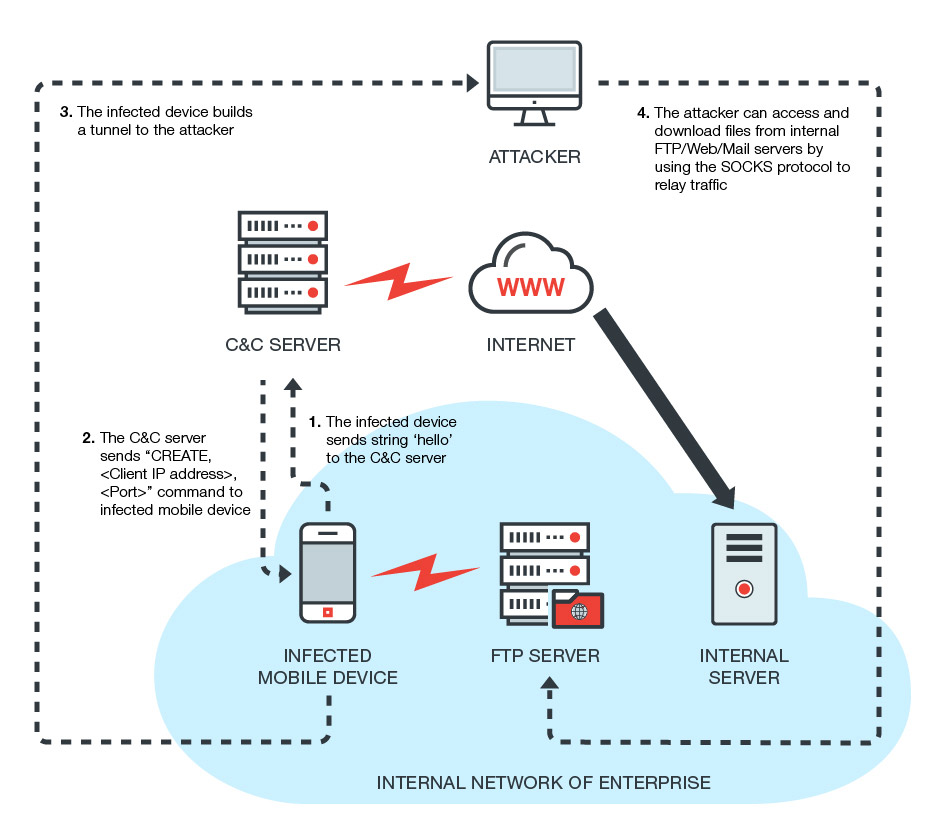

Når sådanne mistænkelige applikationer er oprettet på en Android-enhed, virussen opretter forbindelse til kommando- og kontrolserveren, der i øjeblikket er en fjernhost i skyen. Efter at have været tilsluttet og identificeret på serveren, serveren sender anmodninger om at åbne usikret port og dermed oprette en forbindelse baseret på TCP-protokollen.

Når enheden allerede er kompromitteret, kan enheden bruges på forskellige måder.

Trend Micro malware-forskere har formået at undersøge virussens forbindelse i detaljer kun for at etablere et tankekort over, hvordan det præcist kommunikerer fra angriberen til den inficerede enhed.

I deres forskning, efterforskerne har fastslået, at virussen kan drage fordel af forbindelsen den kompromitterede enhed har etableret med det ene formål at springe enheden og fokusere på sammenhængen med interne servere kun at stjæle afgørende oplysninger, anvendelse af indretningen som formidler af MITM angreb. Med den nyeste trend af BYOD eller bringe din enhed til en business miljøer, denne virus kan forårsage helt de problemer for organisationer.

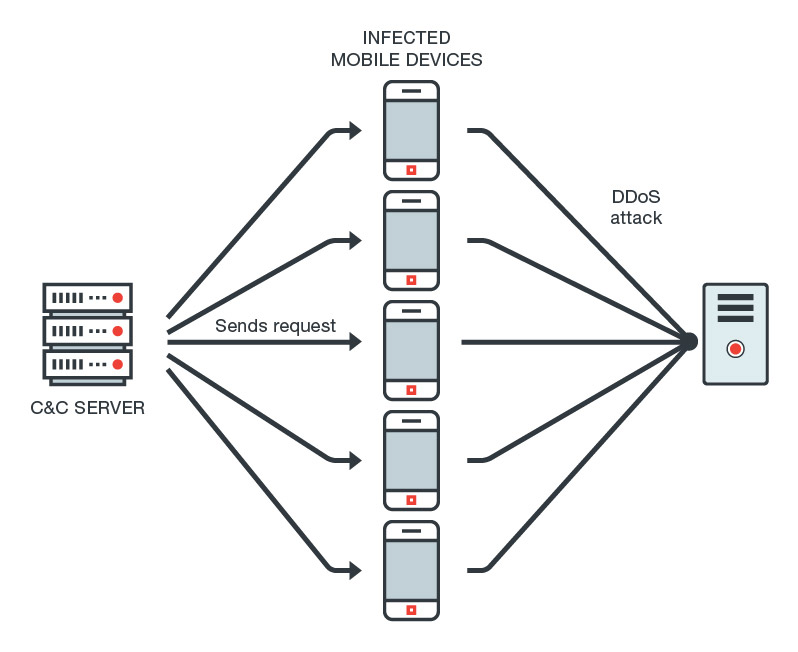

Et muligt scenarie er, at dresscode malware placerer en SOCKS-protokollen proxy på enheder, den har allerede kompromitteret. Hvis malware har inficeret en enhed, dette er ikke et problem, dog, virussen kan have et botnet af enheder via denne protokol, og dette er en reel trussel for enhver organisation kører et netværk. Én brug af sådanne botnet kunne være at forårsage et ondsindet DDoS-angreb til en målrettet server, gør det midlertidigt nyttigt.

Udover de virkelige verdens konsekvenser, malware kan også installere clicker-malware, der automatisk kan forbinde enheder til forskellige tredjepartsværter og URL'er, der er en del af en betaling pr. klik og andre tilknyttede ordninger, genererer automatisk indtægter til angriberen ved at føre hoax-trafik via de inficerede enheder.

Et andet reelt scenario er, hvis en enhed, der allerede er inficeret, skal bruges til at inficere flere enheder ved hjælp af en ormlignende infektionsstrategi. Dette er især farligt, fordi alt det kræver er, at to enheder skal forbindes på en måde, og en af dem inficeres. For at sætte dette i perspektiv, forestil dig, at der er en mobil enhed fra en ledende medarbejder, hvor der er hemmelig virksomhedsinformation. En inficeret enhed kan potentielt drage fordel og hacke den udøvende enhed, tillader hackere at uploade data til deres servere via den inficerede enhed. Dette gælder også for alle typer enheder, ikke kun smartphones, men sikkerhedscomputere, routere, trådløse kameraer, og andre. Og hvis en bygning er “smart” og sammenkoblet, hackerne kan endda få adgang til vigtige elementer inde i bygningen, såsom elevatorer, automatiske døre, og RFID eller kodebeskyttede døre.

Resumé og beskyttelse af dig selv

DressCode er ikke en ny trussel, og det har eksisteret i ganske lang tid nu. Husk, at der er flere typer trusler, der spreder sig i Google Play-butikken, der kan udføre rodfæstelse af din enhed og mange andre aktiviteter, inklusive infektion af hele botnet af enheder med mobil ransomware samtidigt.

Dette er grunden til, at for at beskytte dig mod mobiltrusler, behøver du ikke bare noget software. Det er næsten bydende nødvendigt at have en løsning, der består af et sæt af aktiviteter og værktøjer til at øge din beskyttelse, fordi det normalt, den menneskelige faktor er en af de mest afgørende årsager til infektioner.

Vi har foreslået nogle tip til at beskytte din enhed, som du kan kombinere nedenfor:

- Brug en Android software til mobilappbeskyttelse der også sporer krænkelse af privatlivets fred for hver app.

- Opdater din enhed, så snart opdateringer er tilgængelige.

- Brug ikke usikrede Wi-Fi-netværk og foretrækker altid LTE-forbindelser.