Kali Linux er en af de mest berømte og udbredte Linux-distributioner til sikkerhedstest, digitale retsvidenskab og penetration test. Den er vokset i popularitet så hurtigt, at det nu opfattes som en væsentlig del af enhver sikkerhedsekspert (og hacker) værktøjskasse.

Kali Linux er baseret på Tradition

Kali Linux er baseret på Debian GNU / Linux, som er en af de store og berømte fordelinger af open source operativsystem. Det har udtrykkeligt blevet bygget med sikkerheds ingeniører i tankerne - det omfatter over 600 pakker til penetration test. Det kan let køre ved hjælp af en live-cd eller USB eller anvendes i virtuelle maskiner. Nogle sikkerhedseksperter selv spekulere i, at den stigende popularitet af Kali Linux kan knyttes til de mange amatør angreb, de modvirker. Fordelingen er meget let at bruge, selv af begyndere og sin store samling af applikationer har hjulpet de Fredløse til at skabe en omfattende samling af hacking tutorials.

Som Kali Linux stammer fra Debian det giver sine brugere til at drage fordel af den avancerede pakke værktøj (APT) der giver eksperter med mulighed for at tilføje forskellige tredjeparts repositories. De tillader administratorerne til at oprette deres egne værter, spejle og gateways og til at håndtere softwareinstallationer. APT er en af de mest populære systemer og det bruges af andre populære distributioner såsom Ubuntu.

Fordelingen kan downloades i forskellige varianter - det understøtter både 32 og 64-bit, samt flere ARM platforme. Dette gør det muligt at bruge den med bord computere såsom Raspberry Pi og andre billige platforme, hvor den kan køre. Ligesom andre distributioner Kali Linux kan downloades med forskellige grafiske miljøer afhængigt af computerens ressourcer eller brugerindstillinger.

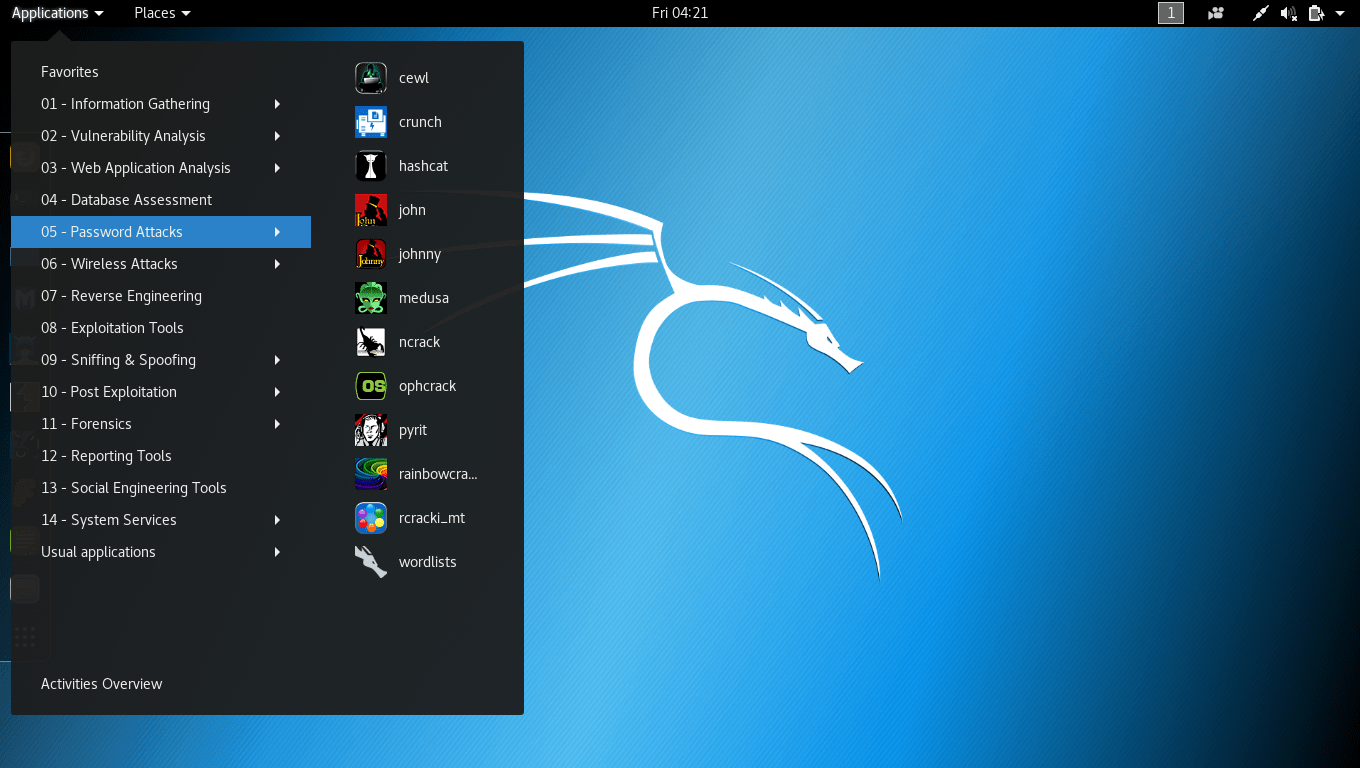

Den Kali Linux Software Collection

Den omfattende liste over programmer og nem at bruge menu organisationer hjælper sikkerhedseksperter til hurtigt og let at udføre deres handlinger. Brug Kali Linux næsten hver penetration test og retsvidenskab dataindsamling opgave er mulig. Populære case scenarier omfatter følgende:

- Cracking WI-Fi-adgangskoder - Kali Linux inkluderer populære værktøjer til at få adgang til beskyttede Wi-Fi-adgangskoder ved hjælp af de tre mest populære krypteringsmetoder: WEP, WPA og WPA2. Dette kan gøres ved automatiserede værktøjer eller selektivt indfange netværkstrafik og revner de håndtryk og hashes.

- Netværk trafikanalyse - Ved hjælp af kraftfulde netværk analyseværktøjer Kali Linux kan bruges til at analysere trafik via forskellige netværksgrænseflader, forbindelsesmetoder og protokoller. Nogen “sniffing” (aflytning) kan give oplysninger om, hvad steder er der besøges, formulardata, cookies, adgangskoder, kontodata og filer.

- Sårbarhed Test - Begge computer sikkerhedseksperter og hackere kan bruge den vifte af tilgængelige værktøjer til at lancere exploits mod målene. Dette kan gøres på en automatiseret måde ved at lancere scripts eller brugergrænsefladen programmer. Kali Linux indeholder den velkendte Metasploit rammer, der betragtes som en af de førende hacking og cybersikkerhed værktøj.

- Masse E-Mail Spam kampagner - De integrerede Kali Linux-værktøjer kan bruges til at oprette og koordinere ondsindede e-mail kampagner, der kan indeholde virus eller sårbarhed udnytter. Brug af programmerne de kriminelle kan håndværk nyttelast af deres egne ved at vælge, hvad malware til også at omfatte, typen af udnytte og adfærd flow.

- Web angreb - Ved hjælp af værktøjer og indsamlede oplysninger gennemtrængningstider testere kan starte komplekse og varierede angreb mod web-sites, servere og endda netværk. Afhængig af målet nogle af trinene kan automatiseres ved kun at angive målet adresse.

- Forensic Dataindsamling - Kali Linux giver omfattende dataindsamling fra både lokale og netværk værter. Digitale retsmedicinske eksperter kan spore med detaljer eventuelle ændringer fil, computer interaktioner. Krypterede filer kan inddrives ved hjælp ordbogsangreb, brute force-angreb eller andre metoder. Kali Linux er specielt velegnet til digitale forensics eksperter. Når startet op fra en live-cd eller USB brugerne kan komme ind i særlige “Forensics” tilstand, der ikke montere nogen drev (selv opdaget swappartitioner). Det gør dem i stand til at arbejde med computere, skabe perfekte sikkerhedskopier (uden at ty til nogen skrive operationer af målet drev) og undersøge data.

- Systemgendannelse - Fordelingen er også nyttigt til at diagnosticere og fastsættelse af sikkerhedshændelser på lokale computere. Ved hjælp af indbyggede programmer systemadministratorer kan genoprette adgangen til password-beskyttede drev og andre forkert konfigurerede sikkerhedsfunktioner.

- stresstest - Kali Linux kan bruges til at teste netværk og servere til ydeevne og ressourceforbrug. Det omfatter forskellige typer af applikationer, der kan finjusteres til det specifikke miljø.

Kali Linux er mere end en Remastered Distribution

Selvom det vigtigste mål for Kali Linux penetration test, at den er vokset populær blandt både sikkerhedseksperter og kriminelle gør det en vigtig software til at overvåge. Statistikkerne viser, at er den mest populære standalone sikkerhed-fokuserede GNU / Linux-distribution, øjeblikket placering i det 18. sted på DistroWatch hjemmeside.

Ved at downloade en tilpasset version af deres valg, computerbrugere erhverve en komplet desktop miljø, der endda inkludere nogle af de vigtigste slutbrugeren applikationer. Operativsystemet foretrækkes af mange specialister og dedikerede sikkerheds tutorials og kurser baseret på Kali Linux udbydes af professionelle og akademiske institutioner.

For mere information besøg projektets officielle hjemmeside.

nt dårlig

Jeg troede, det var baseret på, hvad vi har brug for at lære, før at lære KALI. men tag dig ikke af det