Gammel malware ikke forsvinder, som tydeligt ved seneste vækkelser af gamle sager. Bare i går skrev vi om den fornyede fordeling af den velkendte Backdoor.Nital og Gh0st RAT. Denne artikel er dedikeret til en anden gammel malware stykke af ormen slags - QakBot - der har eksisteret siden 2009. Forskere knyttet seneste Microsoft Active Directory lockout til QakBot.

Active Directory, Microsofts adressekartoteksserver, er designet til at give administratorer at styre netværk fra et enkelt sted. Det er ikke svært at forestille sig de stress Active Directory lockout kan bringe over admins.

Trussel Summary

| Navn | QakBot |

| Type | Computer Worm, Banking Trojan, Information Stealer |

| Kort beskrivelse | En orm spreder sig via nettet aktier og flytbare medier drev. Ormen kan hente mere malware, stjæle følsomme oplysninger, eller åbne en bagdør på kompromitteret system. Det er også en Banking Trojan. |

| Symptomer | I sin seneste operation, ofre er låst ude af Active Directory-konti. |

| Distributionsmetode | Drev til flytbare medier, netværk |

| Værktøj Detection |

Se, om dit system er blevet påvirket af malware

Hent

Værktøj til fjernelse af malware

|

Brugererfaring | Tilmeld dig vores forum at diskutere QakBot. |

QakBot Teknisk oversigt

kort sat, QakBot er en orm spreder sig via nettet aktier og flytbare medier drev. Ormen kan hente mere malware, stjæle følsomme oplysninger, eller åbne en bagdør på kompromitteret system. Kun få år siden forskere opdagede, at QakBot selv har rootkit kapaciteter, som skjuler sin tilstedeværelse på systemet og gøre det mere listig.

Med hensyn til de seneste skader i forbindelse med QakBot - Active Directory lockout - de fandt sted i sidste uge og er en første for malware.

Ifølge forskere på IBMs X-Force, berørte brugere var ude af stand til at få adgang til endpoints, virksomhedens servere og netbaserede aktiver på de berørte områder.

QakBot Distribution

Blot et par dage siden et indlæg optrådt på Reddit angiver om den fornyede tilstand af malware. Ifølge Reddit bruger, der startede diskussionen, et skoledistrikt var ”helt påvirket” af sin seneste variant.

Den 2017 variant har spredt ved hjælp af en pipette, der venter om 15 minutter til at udføre. Dette gøres for at mindske risikoen for afsløring af sandkasser eller anti-virus-motorer. Pipetten åbner derefter en eksekverbar, tilfører en DLL-fil, overskrive den oprindelige fil. Endelig, den dropper downloads QakBot.

Som allerede nævnt, malwaren har altid haft ormelignende kapaciteter skildret af sin kapacitet til selv at replikere via delte drev og flytbare medier. I sine seneste kampagner malware er at bruge netværk til at udbrede, låsning brugere ud af deres konti. Formering er baseret på cykle gennem bruger- og domænelegitimationsoplysninger, siger forskerne.

For at gøre dette, malware par logins med forskellige password gætte teknikker såsom gætte passwords ved hjælp af ord i en ordbog. "Under visse domænekonfigurationer, malware ordbog angreb for at få adgang klientmaskinerne kan resultere i flere mislykkede forsøg på autentificering, som i sidste ende udløse en konto lockout,”Forskerne forklarede i et blogindlæg.

QakBot - en orm og en Banking Trojan

QakBot er også kendt for at målrette virksomheder. Hvad gør det en reel mareridt er, at det er en del orm, del bank Trojan:

QakBot er modulopbygget, multithread malware, hvis forskellige komponenter gennemfører netbank legitimationsoplysninger tyveri, en bagdør funktion, SOCKS proxy, omfattende anti-forskningskapacitet og evnen til at undergrave antivirus (AF) værktøjer. Bortset fra dets undvigeteknikker, givet administratorrettigheder, QakBot nuværende variant kan deaktivere sikkerhedssoftware kører på endpoint.

Oven i alt det andet, QakBot fortsætter med at være i stand til at undgå opdagelse og er meget persistent. System genstarter fungerer ikke så godt som fjernelse forsøg med Registry runkey og planlagte opgaver. Den malware vil stadig indlæse efter hver genstart af systemet. Med hensyn til den planlagte opgave i schtasks.exe - det vil gøre det malware køre på tidsintervaller.

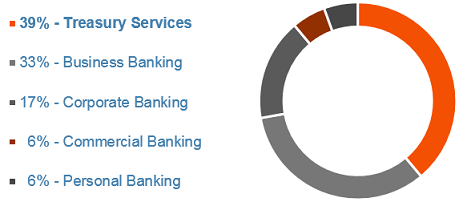

At sammenfatte det op, QakBot er en orm, en bank Trojan og en informations stjæler. Interessant, det er ”også den første trojansk der er designet til udelukkende at målrette virksomheden banksektoren, et kald, som den har holdt rigtigt igennem de sidste otte år”. Det er de ramt af den farlige malware sektorer:

QakBot Mitigation og beskyttelse

Da QakBot henvender sig primært til banker og virksomheder, potentielle ofre bør bruge adaptive malware afsløring løsninger med real-time kapaciteter. Det allerførste, dog, er cybersikkerhed bevidsthed, siger forskerne. "Brugere kan beskytte sig selv og deres organisationer ved at praktisere browsing hygiejne, invaliderende online annoncer, filtrering udførelse makro i filer, der kommer via e-mail og observere andre sikkerheds bedste praksis".

For at afbøde QakBot aktivitet på netværket, brugere bør berolige domænekonti er konfigureret med den mindste privilegium er nødvendig for at udføre arbejdsopgaver

Organisationer rådes til at skabe en tilfældig domænenavn admin konto af sikkerhedsgrunde og derefter sørge for det rapporterer direkte til sikkerhedsoplysninger og event management-system (SIEM) når der er et forsøg på at bruge det.

Og endelig, organisationer bør forhindre arbejdsstation-til-arbejdsstation kommunikation så vidt muligt ”muligt at tvinge malware ud af skyttegravene og ind i områder, hvor centrale detektionssystemer vil samle det op hurtigt", forskerne konkluderer.

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter