Forskerne fra Tel Aviv University og Weizmann Institute of Science, kaldet Daniel Genkin, Adi Shamir, Eran Tromer var i stand til at bryde den hårdeste kryptering bruges af de fleste ransomware virus - RSA – 4096 bits. Den revolutionerende cyber-angreb blev udført på den mest forsimplede måde - ved hjælp af en mikrofon, der lytter til meget lave frekvenser (under 20 kHz). Forskerne har også vist i deres rapport et middel til at "snuse" ud af en dekryptering, ved hjælp af en smartphone. Dette angreb rejser mange spørgsmål, om fremtiden for cybersikkerhed og fil beskyttelse.

Hvordan gjorde de det?

Hvad forskerne gjorde blev kaldt en akustisk kryptoanalyse. Dette er en sidekanal type angreb, der er væsentlige at scanne fingeraftryk "af de lyde, som en processor gør. For at gøre det simpelt, lad os sige, at du bruger en fingeraftryksscanner, men du også efterlade fingeraftryk af dit samme finger på andre steder. Hvis nogen kopierer de samme fingeraftryk ved hjælp af en unik metode og anvender dem, han vil hacke fingeraftryksscanner. Situationen med den akustiske kryptoanalyse er lidt det samme - forskerne bruge 'fingeraftryk' af de vibrationer af computeren, når der beskæftiger sig med dekryptering. De hævder, at de var i stand til at lytte via VGA, USB-port, Ethernet-port og eventuelle andre stik, der har metaldele i dem, og er forbundet til den bærbare computer chassis.

Forskerne har delt deres rapport i flere faser:

1. Vibrationer observation og indsamling.

2. RSA-nøgle skelne.

3. RSA-nøgle udvinding.

De har også etableret en anden metode til at opsnuse de RSA-nøgler, hvor en simpel smartphone blev anvendt. Det interessante er evnen til at lytte til de oplysninger, ved hjælp af en speciel mikrofon, der var blev placeret tæt på ventilation af den bærbare computer.

En anden metode forskerne demonstreret blev tuning i vibrationerne i et Ethernet-kabel tilsluttet til computerens chassis. Det blev kaldt Far-end-of-kabel angreb. Forskerne har brugt tre typer mikrofoner, varierende fra 0-18kHz, 0-20kHz og 0-100kHz at lytte til lavfrekvente impulser fra computeren. Mere så, de har ansat en strømforsyning, en forforstærker og en Data Acquisition Device (DAQ) at digitalisere de indsamlede data.

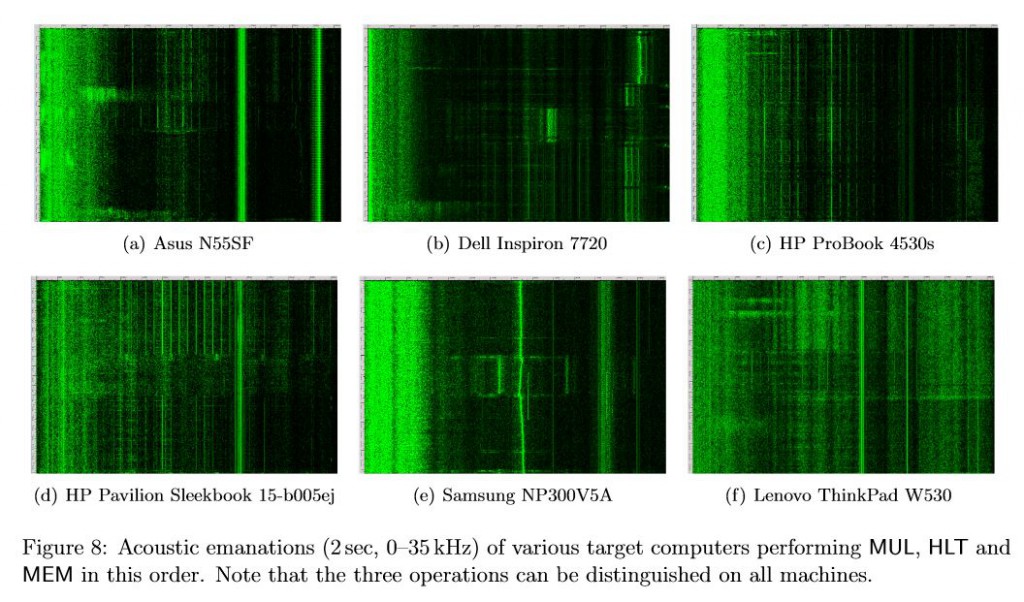

Anvendelse af anordningerne, forskerne var i stand til at skelne mellem forskellige signalmønstre fra forskellige pc-modeller:

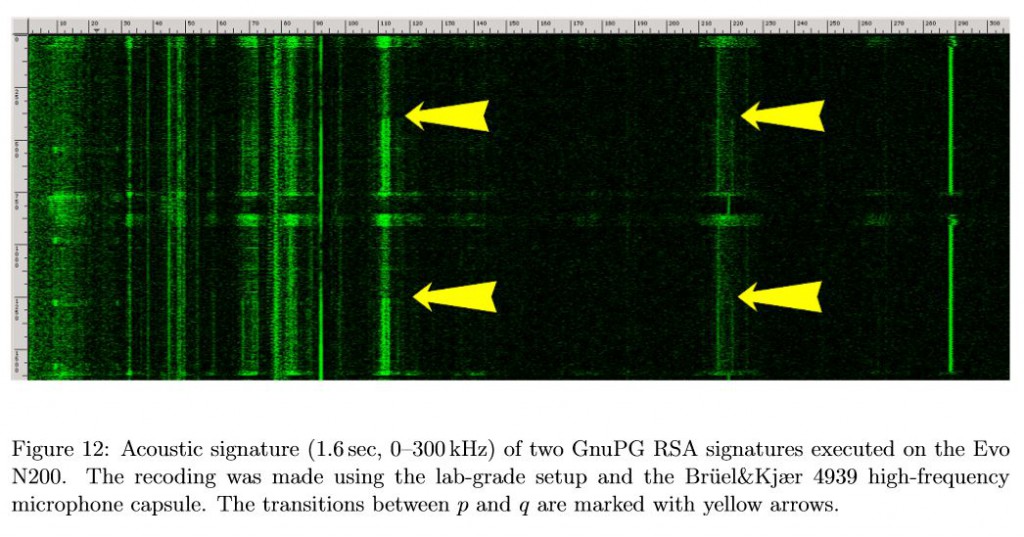

Også, en betydelig opdagelse var, at forskerne var i stand til at finde hemmelige nøgler i form af lyse vandrette linjer i den akustiske signatur af den bærbare computer. Det var et væsentligt element i etableringen af dekrypteringsnøgler.

Konklusioner

Dette er et afgørende opdagelse, og det er ikke at blive set bort fra, fordi det er direkte relateret til online sikkerhed. Mere i det end det, hvis du ønsker at holde dine oplysninger sikkert, det er vigtigt at holde din pc i en lyd-bevis miljø. Også, for bedste sikkerhed ikke se bort fra den gode gamle metode sniffing - ikke tillader folk ved siden af din computer, mens du udfører en dekryptering operation. En glimrende måde at beskytte dig selv er at bruge en lavfrekvent lyd, der vil overdøve enhver tæt ved pc-mikrofoner.