Sikkerhed forskere har netop opdaget flere sårbarheder i nogle SSD'er, der kan tillade en trussel skuespiller til at omgå disk kryptering indslag og få adgang til lokale data. For at gøre dette, hackeren behøver ikke at kende brugerens disk kryptering adgangskode.

Den “Self-kryptering Deception” forklaret

To forskere fra Radboud-universitetet, Carlo Bernard Meijer og van Gastel, analyseret hardware fuld disk kryptering af flere SSD'er ved omvendt engineering deres fi rmware. Det er, hvordan de opdagede, at hardware implementeringer har ”kritiske svagheder sikkerhedsmæssige". Disse svagheder er placeret i mange modeller og giver mulighed for fuldstændig helbredelse af data uden kendskab til nogen hemmelighed, deres rapport, titlen ‘Self-kryptering bedrag: svagheder i kryptering af solid state-drev (SSD'er)', siger.

Det skal bemærkes, at:

BitLocker, krypteringssoftware indbygget i Microsoft Windows udelukkende skal benytte hardware fuld disk kryptering, hvis SSD reklamerer støtte til det. Således, for disse drev, data beskyttet af BitLocker er også kompromitteret.

Det er også vigtigt at understrege, at de fundne fejl kun påvirke SSD modeller, der understøtter hardware-baseret kryptering, hvor krypteringsharddisk operationer udføres via en lokal indbygget chip, der ikke er forbundet til de vigtigste CPU. Disse indretninger er også kendt som selvkrypterende drev (SED'er). De er blevet ret udbredt sidst, især efter software-niveau fuld disk kryptering blev bevist sårbare over for angreb, der førte til tyveri af kryptering adgangskode fra computerens RAM.

Sårbarhederne påvirker det såkaldte “ATA sikkerhed” og “TCG Opal,” to specifikationer for gennemførelsen af hardware-baseret kryptering.

Den Opal Opbevaring specifikation, for eksempel, er et sæt af specifikationer for funktioner i data lagringsenheder (såsom diskdrev) at forbedre deres sikkerhed. Specifikationen definerer en måde at kryptere de lagrede data, således at en uautoriseret person, som får besiddelse af enheden ikke kan se de data.

Ifølge forskerne, de analyserede SED'er aktiverede brugere at angive en adgangskode, der tjente til at dekryptere deres data. Men, enhederne var også udstyret med understøttelse af en hovedadgangskode, fastsat af SED leverandør. Dette er det rette tidspunkt at nævne, at en ubuden gæst, der er bekendt med en SED instruktionsbog nemt kan implementere master adgangskode for at få adgang til brugerens krypteret adgangskode, dermed uden om brugerens brugerdefinerede adgangskode. Dette kan løses ved at ændre hovedadgangskode ved at konfigurere SED Master Password Capability til ”maksimal”.

Et andet spørgsmål afsløret ved de lærde bekymringer de forkerte implementeringer af ATA og TCG Opal specifikationer. Det fremgår, at brugeren valgte adgangskode og disken krypteringsnøgle (kort tid DEK) blev ikke kryptografisk knyttet:

“Fravær af denne egenskab er katastrofal. Ja, beskyttelse af brugerdata derefter afhænger ikke længere på hemmeligheder. Alle de oplysninger, der kræves for at gendanne brugeren data er lagret på selve drevet og kan hentes.”

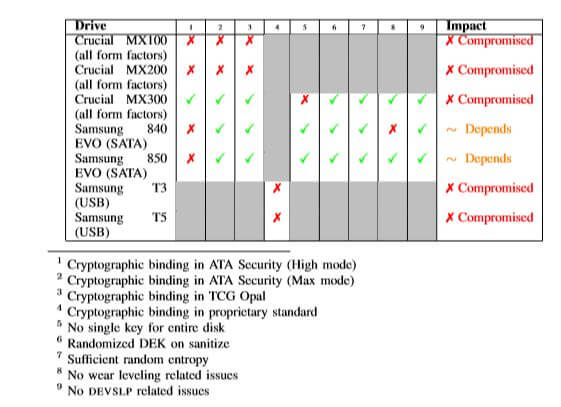

Det er også afgørende at skitsere, at forskerne kun afprøvet deres resultater på et begrænset antal enheder:

Både internt og eksternt (bærbar USB-baserede) SSD'er med understøttelse af hardware-baseret kryptering blev testet. Det er også meget sandsynligt, at modeller fra en række leverandører er sårbare såvel.

afgørende (micron) og Samsung allerede frigivet firmware-opdateringer, der behandler disse svagheder.